Os rootkits, pedaços de software que se escondem nas profundezas de um sistema para dar acesso a hackers, existem desde o final dos anos 1980. Porém, um novo estudo mostra que eles são cada vez mais usados. É o que aponta a Positive Technologies examina de perto como eles evoluíram nos últimos anos e o quanto eles representam uma ameaça.

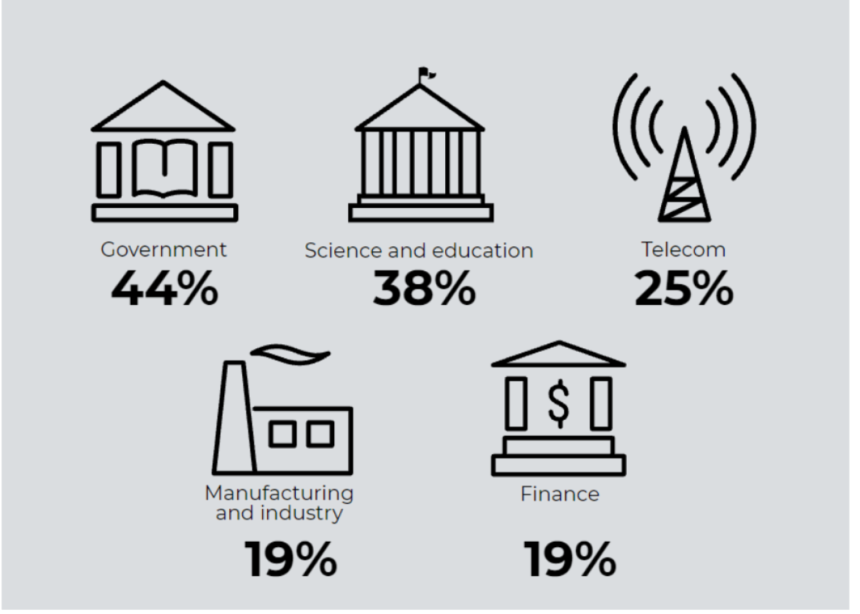

A Positive Technologies realizou um estudo em grande escala de rootkits usados por grupos de hackers na última década, começando em 2011. Os resultados mostram que em 44% dos casos, os cibercriminosos usaram rootkits para atacar agências governamentais. Com um pouco menos de frequência (38 por cento), os rootkits foram usados para atacar institutos de pesquisa. Os especialistas associam a escolha dos alvos ao motivo principal dos distribuidores de rootkit que é a coleta de dados.

As informações tratadas pelo governo e por organizações de pesquisa são de grande valor para os cibercriminosos. De acordo com o estudo, os cinco principais setores mais atacados por rootkits incluem telecomunicações (25%), manufatura (19%) e instituições financeiras (19%). Além disso, mais da metade (56 por cento) são usados por hackers para atacar indivíduos. Trata-se principalmente de ataques direcionados como parte de campanhas de espionagem cibernética contra altos funcionários, diplomatas e funcionários de organizações de vítimas.

A evolução dos rootkits e por que eles vieram para ficar

“Rootkits, especialmente aqueles que operam no modo kernel1, são muito difíceis de desenvolver, então eles são implantados por grupos APT2 sofisticados que têm as habilidades para desenvolver essas ferramentas, ou por grupos com meios financeiros para comprar rootkits no mercado cinza, “diz Yana Yurakova, analista de segurança da Positive Technologies. “Os invasores desse calibre se concentram principalmente em espionagem cibernética e coleta de dados. Eles podem ser criminosos com motivação financeira que procuram roubar grandes somas de dinheiro ou grupos explorando informações e danificando a infraestrutura da vítima em nome de um tesoureiro.”

Em 77 por cento dos casos, as famílias de rootkit sob investigação foram usadas para coletar dados, enquanto cerca de um terço (31 por cento) foram motivados por ganhos financeiros e apenas 15 por cento dos ataques procuraram explorar a infraestrutura da empresa vítima para realizar ataques subsequentes.

Em fóruns da dark web, o custo de um rootkit pronto para uso varia de $ 45.000 a $ 100.000, dependendo do modo operacional, sistema operacional de destino, termos de uso (por exemplo, limites de tempo para o aluguel do malware) e recursos como acesso remoto.

Os rootkits também vieram para ficar, os pesquisadores acreditam que continuarão a ser desenvolvidos e usados por cibercriminosos e, de fato, os especialistas da Positive Technologies identificaram o surgimento de novas versões de rootkits, indicando que os invasores ainda estão inventando novas técnicas para contornar a proteção.

Você pode ler mais sobre a pesquisa no site Positive Technologies.

Via Betanews