Pesquisadores de segurança descobriram um novo malware bancário para Android chamado Brokewell. Esse novo malware pode capturar todos os eventos no dispositivo, desde toques e informações exibidas até entrada de texto e aplicativos que o usuário inicia.

Malware Android Brokewell

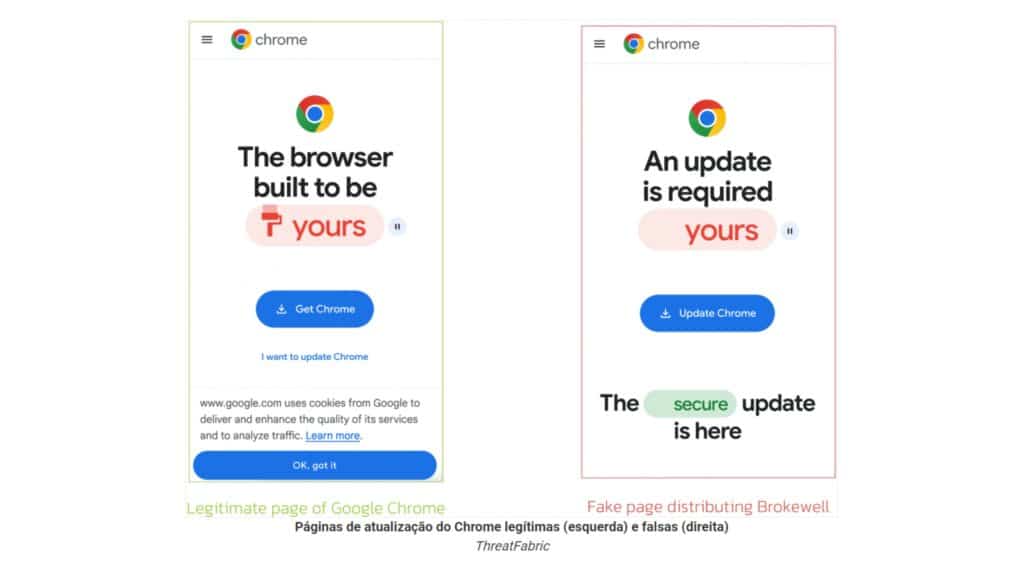

O Brokewell é entregue por meio de uma atualização falsa do Google Chrome exibida durante o uso do navegador da web. Esse malware está em desenvolvimento ativo e apresenta uma combinação de amplo controle de dispositivos e recursos de controle remoto.

Detalhes de Browell

Pesquisadores da empresa de risco de fraude ThreatFabric encontraram Brokewell depois de investigar uma página falsa de atualização do Chrome que descartava uma carga útil, um método comum para enganar usuários desavisados ??para que instalassem malware.

De acordo com as análises de campanhas anteriores, os investigadores descobriram que o Brokewell já tinha sido utilizado antes para direcionar serviços financeiros do tipo “compre agora, pague depois” (por exemplo, Klarna) e disfarçado como uma aplicação de autenticação digital austríaca chamada ID Austria.

As principais capacidades do Brokewell são roubar dados e oferecer controle remoto aos invasores.

Roubo de dados:

- Imita as telas de login de aplicativos direcionados para roubar credenciais (ataques de sobreposição).

- Usa seu próprio WebView para interceptar e extrair cookies depois que um usuário faz login em um site legítimo.

- Captura a interação da vítima com o dispositivo, incluindo toques, deslizamentos e entradas de texto, para roubar dados confidenciais exibidos ou inseridos no dispositivo.

- Reúne detalhes de hardware e software sobre o dispositivo.

- Recupera os registros de chamadas.

- Determina a localização física do dispositivo.

- Captura áudio usando o microfone do dispositivo.

Aquisição de dispositivo:

- Permite que o invasor veja a tela do dispositivo em tempo real (streaming de tela).

- Executa gestos de toque e deslize remotamente no dispositivo infectado.

- Permite clicar remotamente em elementos ou coordenadas especificadas da tela.

- Permite a rolagem remota em elementos e a digitação de texto em campos especificados.

- Simula o pressionamento de botões físicos, como Voltar, Início e Recentes.

- Ativa a tela do dispositivo remotamente para disponibilizar qualquer informação para captura.

- Ajusta configurações como brilho e volume até zero.

Novo ator e carregador de ameaças

ThreatFabric relata que o desenvolvedor por trás do Brokewell é um indivíduo que se autodenomina Barão Samedit, que há pelo menos dois anos vende ferramentas para verificar contas roubadas. Os pesquisadores descobriram outra ferramenta chamada “Brokewell Android Loader”, também desenvolvida pela Samedit. A ferramenta foi hospedada em um dos servidores que atua como servidor de comando e controle da Brokewell e é usada por vários cibercriminosos.

Curiosamente, este carregador pode contornar as restrições introduzidas pelo Google no Android 13 e posterior para evitar o abuso do Serviço de Acessibilidade para aplicativos carregados lateralmente (APKs). Para se proteger contra infecções por malware do Android, evite baixar aplicativos ou atualizações de aplicativos de fora do Google Play e certifique-se de que o Play Protect esteja sempre ativo em seu dispositivo.