Mais uma campanha maliciosa assolando dispositivos Android. Essa, direcionada a dispositivos Android no mundo todo, utiliza milhares de bots do Telegram para infectar dispositivos com malware que rouba SMS e senhas 2FA de uso único (OTPs) para mais de 600 serviços.

Campanha de Malware infecta dispositivos Android

A operação foi descoberta por pesquisadores da Zimperium (Via: Bleeping Computer), que a monitoram desde fevereiro de 2022. Eles relatam ter encontrado pelo menos 107.000 amostras distintas de malware associadas à campanha.

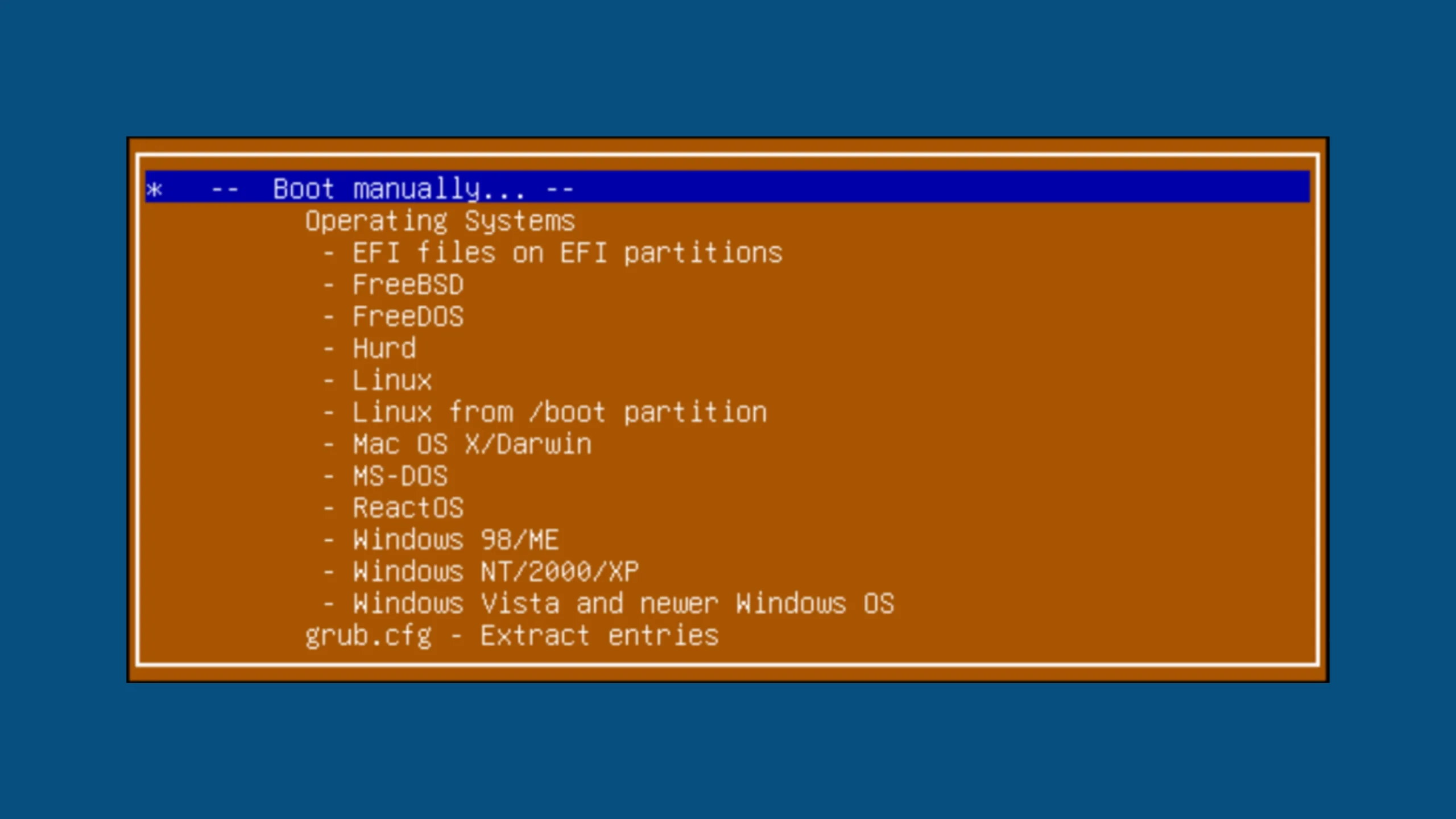

Os cibercriminosos são motivados por ganhos financeiros, provavelmente usando dispositivos infectados como retransmissores de autenticação e anonimato. O ladrão de SMS é distribuído por meio de malvertising ou bots do Telegram que automatizam as comunicações com a vítima.

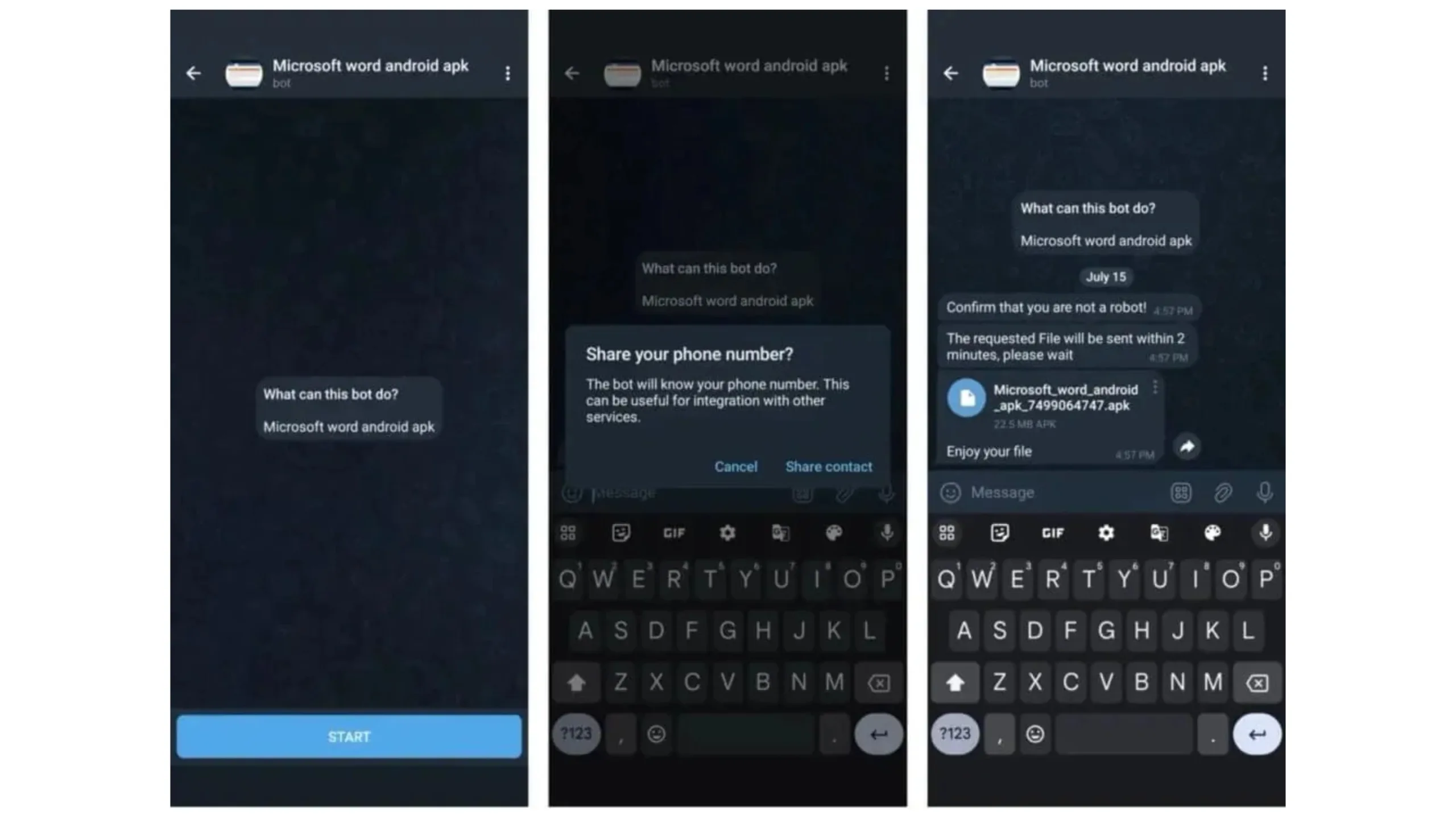

No primeiro caso, as vítimas são levadas a páginas que imitam o Google Play, relatando contagens de downloads inflacionadas para aumentar a legitimidade e criar uma falsa sensação de confiança. No Telegram, os bots prometem entregar ao usuário um aplicativo pirata para a plataforma Android, pedindo seu número de telefone antes de compartilhar o arquivo APK. O bot do Telegram usa esse número para gerar um novo APK, possibilitando rastreamento personalizado ou ataques futuros.

Imagem: Zimperium

De acordo coma a Zimperium, a operação usa 2.600 bots do Telegram para promover vários APKs do Android, que são controlados por 13 servidores de comando e controle (C2). A maioria das vítimas desta campanha está localizada na Índia e na Rússia, enquanto Brasil, México e Estados Unidos também têm números significativos de vítimas.

Gerando dinheiro

A Zimperium descobriu que o malware transmite as mensagens SMS capturadas para um ponto de extremidade de API específico no site ‘fastsms.su’. O site permite que os visitantes comprem acesso a números de telefone “virtuais” em países estrangeiros, que podem ser usados para anonimato e autenticação em plataformas e serviços online.

É muito provável que os dispositivos infectados sejam usados ativamente por esse serviço sem que as vítimas saibam. As permissões de acesso ao SMS do Android solicitadas permitem que o malware capture os OTPs necessários para registros de contas e autenticação de dois fatores.

Para as vítimas, isso pode gerar cobranças não autorizadas em suas contas de celular, além de poderem ser implicadas em atividades ilegais rastreadas até seu dispositivo e número. Para evitar abuso de número de telefone, evite baixar arquivos APK de fora do Google Play, não conceda permissões arriscadas a aplicativos com funcionalidades não relacionadas e certifique-se de que o Play Protect esteja ativo no seu dispositivo.

Via: Bleeping Computer