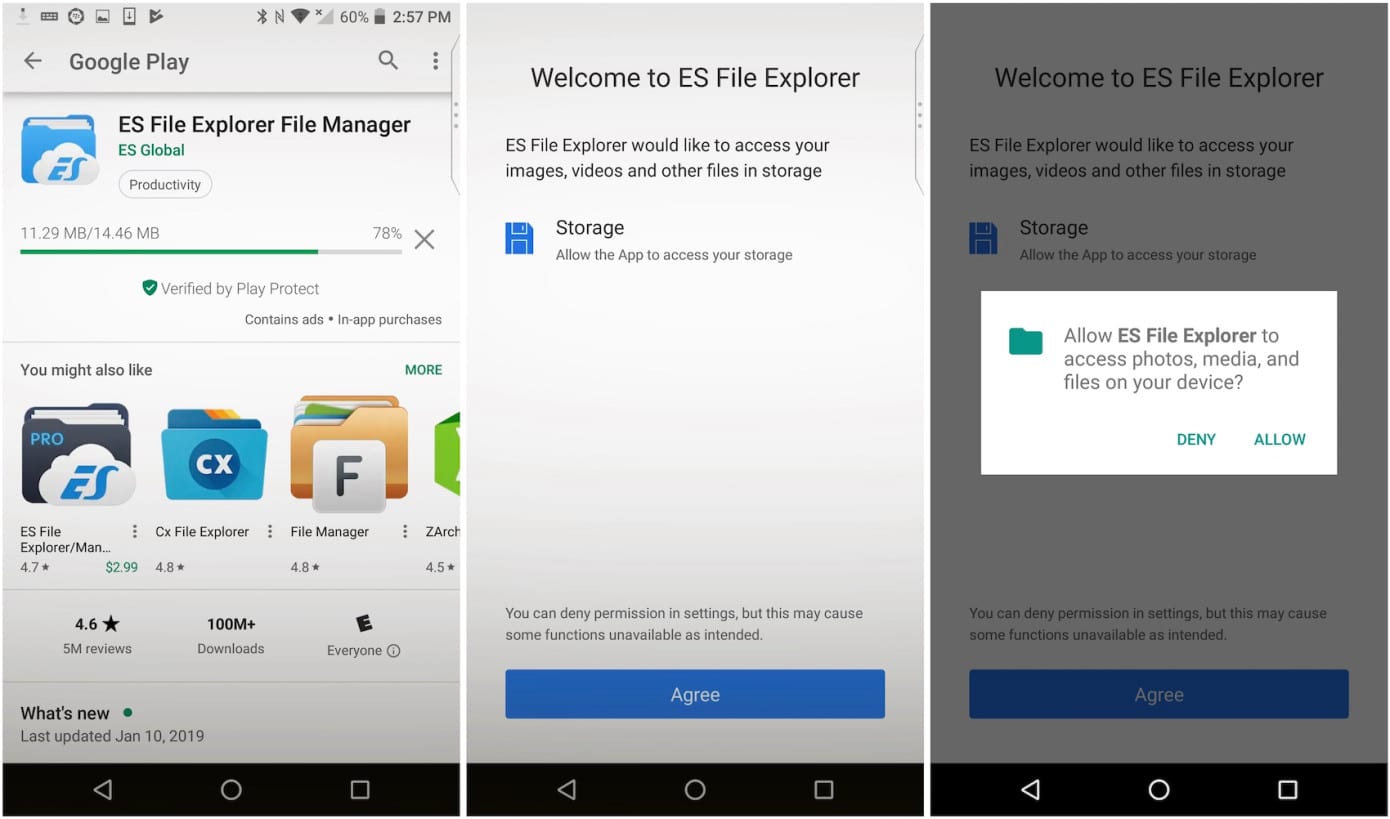

Por que um dos aplicativos Android mais populares está executando um servidor da Web oculto em segundo plano? Esta foi a pergunta feita pelo pesquisador francês Baptiste Robert, ao descobrir que o ES File Explorer expõe dados de usuários Android.

O ES File Explorer afirma que possui mais de 500 milhões de downloads desde 2014, tornando-se um dos aplicativos mais usados até hoje. Sua simplicidade torna o que é: um simples explorador de arquivos que permite navegar pelo sistema do seu telefone Android ou tablet tendo acesso a arquivos, dados, documentos e muito mais.

No entanto, nos bastidores, o aplicativo está executando um servidor web oculto no dispositivo. Ao fazer isso, ele abre todo o dispositivo Android para uma série de ataques – incluindo roubo de dados.

A descoberta do problema

With more than 100,000,000 downloads ES File Explorer is one of the most famous #Android file manager.

The surprise is: if you opened the app at least once, anyone connected to the same local network can remotely get a file from your phone https://t.co/Uv2ttQpUcN— Elliot Alderson (@fs0c131y) 16 de janeiro de 2019

Baptiste Robert, trabalha com Elliot Alderson, e encontrou uma porta exposto na semana passada. Ele revelou suas descobertas em vários tweets na quarta-feira. Antes de twittar, ele mostrou ao TechCrunch como a porta exposta poderia ser usada para explorar silenciosamente os dados do dispositivo.

Todos os dispositivos conectados na rede local podem obter [dados] instalados no dispositivo, disse ele.

Usando um roteiro simples que ele escreveu, Robert demonstrou como conseguia imagens, vídeos e nomes de aplicativos – ou até mesmo pegar um arquivo do cartão de memória – de outro dispositivo na mesma rede. O script ainda permite que um invasor inicie remotamente um aplicativo no dispositivo da vítima.

Robert disse que as versões do aplicativo 4.1.9.5.2 e abaixo têm a porta aberta.

Chances de ataque são pequenas

A ressalva óbvia é que as chances de exploração são pequenas, uma vez que este não é um ataque que qualquer pessoa na Internet pode realizar. Qualquer atacante em potencial deve estar na mesma rede que a vítima.

Normalmente, isso significaria a mesma rede Wi-Fi. Porém, isso também significa que qualquer aplicativo mal-intencionado em qualquer dispositivo da rede que saiba explorar a vulnerabilidade poderá extrair dados de um dispositivo que esteja executando o ES File Explorer. Assim, poderia enviá-lo para outro servidor, desde que ele tenha permissões de rede.

Outros que historicamente encontraram o mesmo problema exposto acharam isso alarmante. O aplicativo até mesmo diz que permite “gerenciar arquivos no seu telefone a partir do seu computador … quando esse recurso está ativado”.

Mas provavelmente não percebe que a porta aberta os deixa expostos a partir do momento em que eles abrem o aplicativo. Os desenvolvedores do aplicativo não se pronunciaram sobre o assunto.