Uma nova versão do malware Octo Android, apelidada de “Octo2”, tem se espalhado pela Europa sob o disfarce de NordVPN, Google Chrome e um aplicativo chamado Europe Enterprise.

Nova variante do malware Android Octo

Essa nova versão do malware Pcto, analisada pelo ThreatFabric (Via: Bleeping Computer), apresenta melhor estabilidade operacional, mecanismos antianálise e antidetecção mais avançados e um sistema de algoritmo de geração de domínio (DGA) para comunicações resilientes de comando e controle (C2).

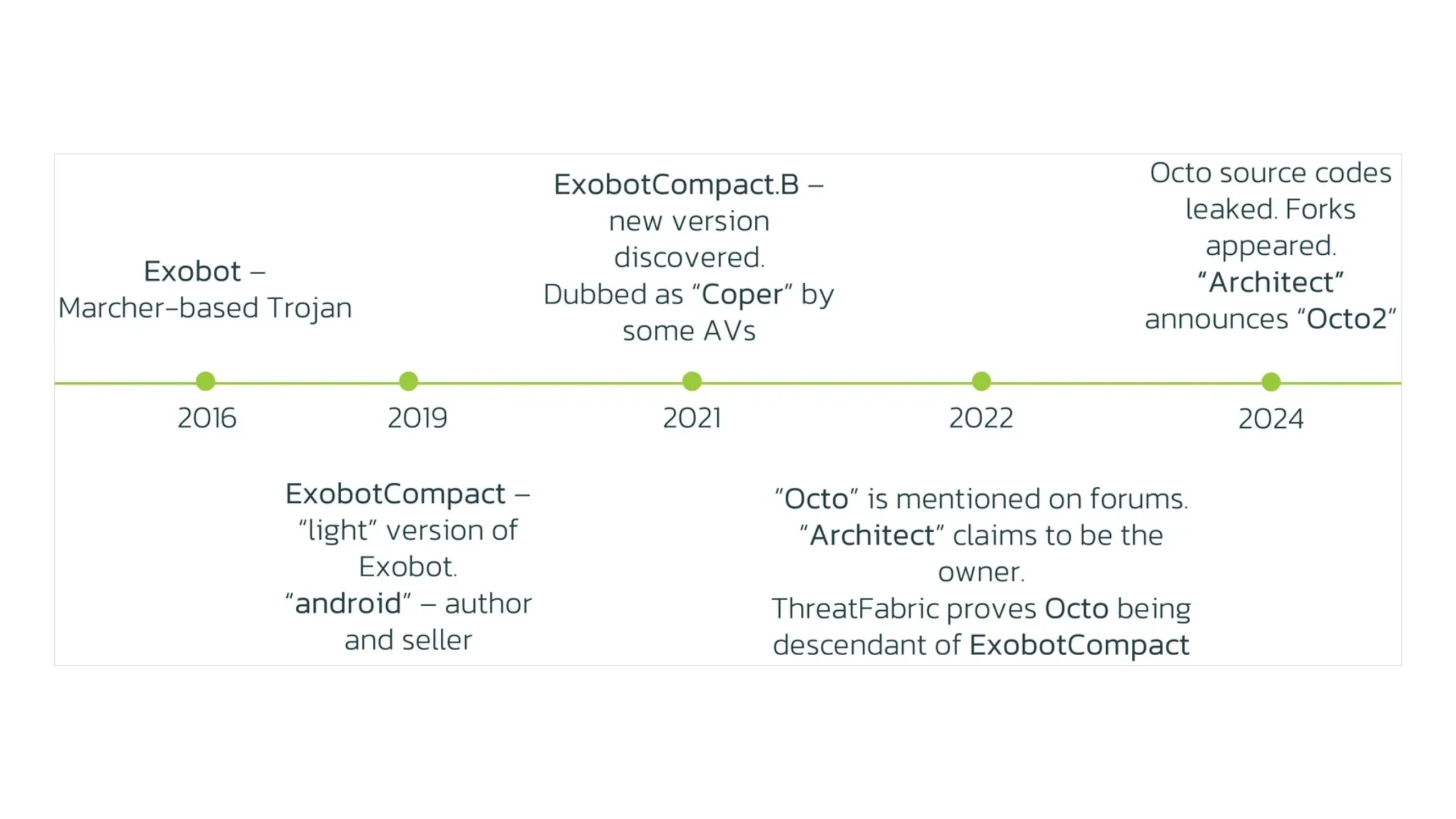

Se você ainda não o conhece, o Octo é um trojan bancário para Android que evoluiu do ExoCompact (2019-2021), que por sua vez era baseado no trojan ExoBot, lançado em 2016 e cujo código-fonte vazou online no verão de 2018.

O ThreatFabric descobriu a primeira versão do Octo em abril de 2022 em aplicativos de limpeza falsos no Google Play. O relatório da TF na época destacou os recursos de fraude no dispositivo do malware, que permitiam aos seus operadores amplo acesso aos dados da vítima. Entre outras coisas, o Octo v1 suportava keylogging, navegação no dispositivo, interceptação de SMS e notificações push, bloqueio de tela do dispositivo, silenciamento de som, inicialização arbitrária de aplicativos e uso de dispositivos infectados para distribuição de SMS.

De acordo com informações do TheFabric, o Octo vazou este ano, fazendo com que diversas bifurcações do malware aparecessem, provavelmente causando uma redução nas vendas do criador original, “Architect”. Após esses eventos, a Architect anunciou o Octo2, provavelmente como uma tentativa de lançar uma versão atualizada no mercado de malware e despertar o interesse dos cibercriminosos. O criador do malware até anunciou um desconto especial para clientes do Octo v1.

Operações da Octo2 na Europa

As campanhas que atualmente implantam o Octo2 se concentram na Itália, Polônia, Moldávia e Hungria. No entanto, como a plataforma Octo Malware-as-a-Service (MaaS) já facilitou ataques em todo o mundo, incluindo nos EUA, Canadá, Austrália e Oriente Médio, provavelmente veremos campanhas do Octo2 aparecerem em outras regiões em breve.

Nas operações europeias, os agentes de ameaças usam aplicativos falsos do NordVPN e do Google Chrome, bem como um aplicativo Europe Enterprise, que provavelmente é uma isca usada em ataques direcionados.

O Octo2 usa o serviço Zombider para adicionar a carga maliciosa nesses APKs, ignorando as restrições de segurança do Android 13 (e posteriores). Ele é mais uma atualização contínua da primeira versão, melhorando o malware gradualmente em vez de implementar mudanças inovadoras ou reescrever o código do zero.

O Octo2 também descriptografa sua carga usando código nativo e complica a análise carregando dinamicamente bibliotecas adicionais durante a execução, melhorando ainda mais suas já fortes capacidades de evasão. Por fim, o Octo2 introduz um sistema de domínio C2 baseado em DGA que permite que os operadores atualizem e troquem rapidamente para novos servidores C2, tornando as listas de bloqueio ineficazes e melhorando a resiliência contra tentativas de remoção de servidores.

O Octo2 não foi localizado no Google Play, então acredita-se que sua distribuição esteja limitada a lojas de aplicativos de terceiros, que usuários do Android devem evitar, diz o Bleeping Computer.

Via: Bleeping Computer