Um novo golpe digital envolvendo o sistema Android está preocupando especialistas em cibersegurança. A ameaça, conhecida como SuperCard X, funciona como um serviço de malware (MaaS) que permite ataques de retransmissão por NFC (Near Field Communication) — ou comunicação por campo de proximidade. Com essa técnica, criminosos conseguem autorizar transações fraudulentas em terminais de pagamento e caixas eletrônicos sem contato físico direto.

A campanha criminosa, segundo a empresa de segurança Cleafy, tem como foco principal usuários de bancos e emissores de cartão na Itália. Os atacantes utilizam canais no Telegram para divulgar e comercializar o serviço, ampliando o alcance da ameaça.

Estratégia sofisticada de ataque

O SuperCard X opera com uma tática em várias etapas. Inicialmente, utiliza smishing — envio de mensagens falsas por SMS ou WhatsApp — para enganar as vítimas com alertas de segurança falsos. As mensagens induzem os usuários a ligar para números de telefone onde são orientados a instalar um aplicativo malicioso sob a falsa alegação de proteção contra fraudes.

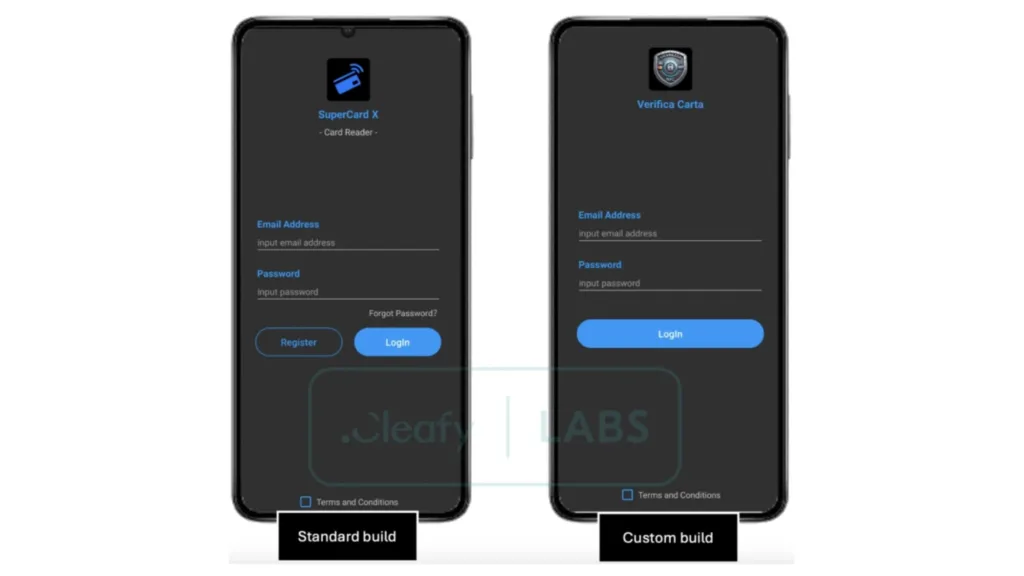

Três aplicativos foram identificados como parte do golpe:

- Verifica Carta (io.dxpay.remotenfc.supercard11)

- SuperCard X (io.dxpay.remotenfc.supercard)

- KingCard NFC (io.dxpay.remotenfc.supercard)

Após a instalação, entra em cena a técnica conhecida como TOAD (Telephone-Oriented Attack Delivery). Os agentes da ameaça se passam por representantes do banco e convencem os usuários a fornecer senhas e remover limites de transação, facilitando o roubo de fundos.

Técnica inédita de retransmissão NFC

O diferencial do SuperCard X está na utilização de uma técnica de retransmissão NFC nunca antes documentada. A fraude ocorre quando o malware, instalado no celular da vítima, intercepta os dados transmitidos por cartões bancários aproximados ao dispositivo. Essas informações são enviadas a um servidor remoto controlado pelos criminosos, que então as utilizam em um segundo aparelho para simular o cartão original e efetuar saques e pagamentos indevidos.

Dois aplicativos são usados em conjunto para esse processo:

- Leitor (Reader): instalado no celular da vítima, coleta os dados do cartão.

- Tapper: instalado no dispositivo do invasor, simula o cartão e realiza as transações.

A comunicação entre esses dois apps acontece por meio de HTTP, exigindo autenticação via login fornecido pelos golpistas durante a ligação telefônica.

Personalização e segurança da infraestrutura

A Cleafy identificou variações no visual dos aplicativos Reader, indicando que afiliados personalizam o malware conforme seus alvos. Além disso, a infraestrutura do SuperCard X utiliza mTLS (mutual TLS) para proteger a comunicação entre dispositivos e servidores de comando e controle (C2).

Medidas de proteção

Embora o malware não esteja sendo distribuído pela Google Play Store, o Google já estuda medidas para mitigar esse tipo de golpe. Entre elas, está o bloqueio de instalação de aplicativos de fontes desconhecidas e a restrição automática de permissões críticas, como o acesso à acessibilidade.

Usuários devem redobrar a atenção ao instalar apps, sempre verificando permissões, descrições e avaliações. Manter o Google Play Protect ativado é essencial para detectar e barrar ameaças emergentes.

Risco crescente para emissores e usuários

Os especialistas alertam que essa campanha representa um novo patamar de risco financeiro. Além de afetar diretamente instituições bancárias, ela ameaça emissores de cartões e sistemas de pagamento com fraudes altamente sofisticadas. A combinação de engenharia social com retransmissão NFC tem se mostrado extremamente eficaz, especialmente em transações sem contato em caixas eletrônicos e pontos de venda.