Há uma nova operação de crime cibernético dropper-as-a-service (DaaS) em andamento chamada SecuriDropper. Essa nova campanha usa um método que ignora o recurso Configurações restritas no Android para instalar malware em dispositivos e obter acesso aos serviços de acessibilidade.

Contorno de segurança do Android para instalar malware

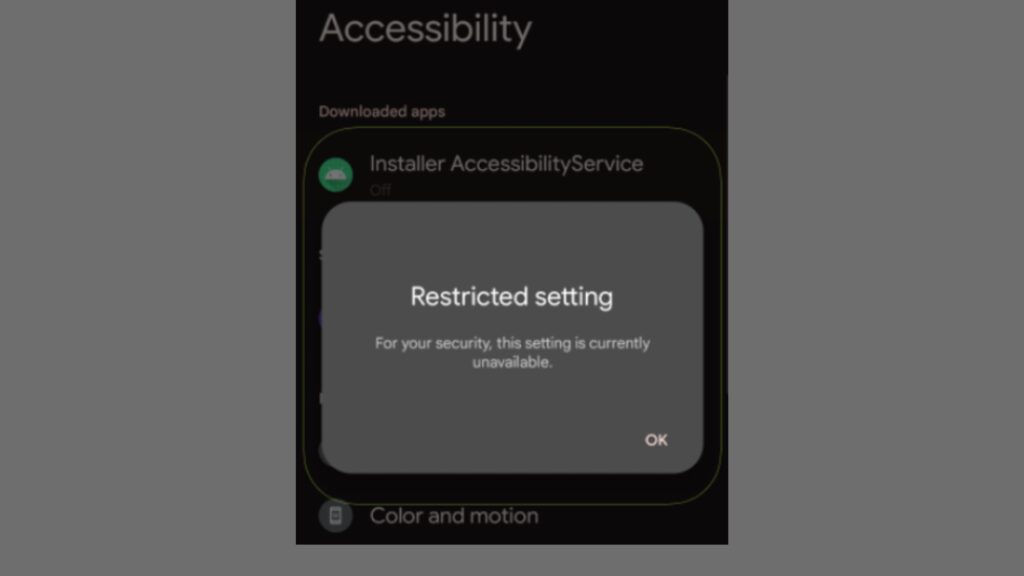

O recurso Configurações restritas é um recurso de segurança introduzido no Android 13 que impede que aplicativos carregados lateralmente (arquivos APK) instalados de fora do Google Play acessem recursos poderosos, como as configurações de acessibilidade e o Ouvinte de notificação.

As duas permissões são comumente abusadas por malware, portanto o recurso tinha como objetivo proteger os usuários bloqueando a aprovação de solicitações exibindo um aviso quando essas permissões são solicitadas.

A acessibilidade pode ser abusada para capturar texto na tela, conceder permissões adicionais e executar ações de navegação remotamente, enquanto o Notification Listener pode ser usado para roubar senhas de uso único. Em agosto de 2022, o ThreatFabric relatou que os desenvolvedores de malware já estavam ajustando suas táticas a esta nova medida por meio de um novo conta-gotas chamado BugDrop.

Com base em suas observações, a empresa criou um conta-gotas de prova de conceito (PoC) para mostrar que o desvio era possível. O truque é usar a API de instalação baseada em sessão para os arquivos APK (pacote Android) maliciosos, que os instala em várias etapas, envolvendo um pacote “base” e vários arquivos de dados “divididos”.

Quando a API específica é usada em vez do método sem sessão, as configurações restritas são ignoradas e os usuários não veem a caixa de diálogo Configuração restrita que os impede de conceder ao malware acesso a permissões perigosas.

O BleepingComputer confirmou que o problema de segurança ainda está presente no Android 14 e, de acordo com um novo relatório ThreatFabric, o SecuriDropper segue a mesma técnica para carregar malware lateralmente em dispositivos alvo e dar-lhes acesso a subsistemas arriscados. Este é o primeiro caso observado deste método sendo usado em operações de crimes cibernéticos direcionadas a usuários de Android.

Operações Android Dropper como serviço

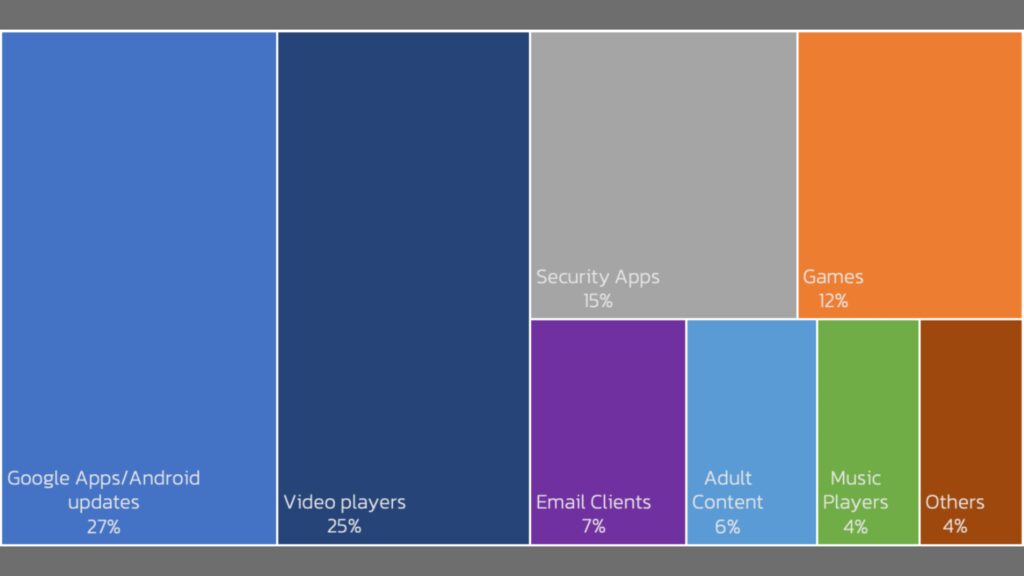

O SecuriDropper infecta dispositivos Android se passando por um aplicativo legítimo, na maioria das vezes se passando por um aplicativo do Google, uma atualização do Android, um player de vídeo, um aplicativo de segurança ou um jogo e, em seguida, instalando uma segunda carga útil, que é alguma forma de malware.

Ele consegue isso protegendo o acesso às permissões “Leitura e gravação de armazenamento externo” e “Instalar e excluir pacotes” após a instalação. A carga útil do segundo estágio é instalada por meio de fraude do usuário e manipulação da interface, solicitando que os usuários cliquem no botão “Reinstalar” após exibir mensagens de erro falsas sobre a instalação do aplicativo conta-gotas.

ThreatFabric (Via: Bleeping Computer) viu malware SpyNote distribuído através do SecuriDropper disfarçado como um aplicativo do Google Translate. Em outros casos, o SecuriDropper foi visto distribuindo trojans bancários Ermac disfarçados de navegador Chrome, visando centenas de criptomoedas e aplicativos de e-banking.

Para se proteger contra esses ataques, os usuários do Android devem evitar baixar arquivos APK de fontes obscuras ou editores que não conhecem e não confiam.