Um novo malware bancário tem feito muitas vítimas no Android. A nova ameaça inscreve as vítimas em serviços premium para roubar o seu dinheiro. Esse malware já foi baixado mais de 3 milhões de vezes para dispositivos Android através da Google Play Store.

A nova família de malware, chamada de “Autolycos, foi descoberta pelo pesquisador de segurança da Evina, Maxime Ingrao, em pelo menos oito aplicativos Android, dois dos quais ainda estão disponíveis na Google Play Store.

Os dois aplicativos ainda disponíveis são chamados de “Funny Camera” da KellyTech, que possui mais de 500.000 instalações, e “Razer Keyboard & Theme” da rxcheldiolola, que conta com mais de 50.000 instalações na Play Store.

Aplicativos contendo o malware Android Autolycos na Play Store

Os seis aplicativos restantes foram removidos da Google Play Store, mas aqueles que ainda os têm instalados correm o risco de serem cobrados com assinaturas caras pelas atividades do malware.

A lista abaixo, elaborada pelo Bleeping Computer, mostra quais são eles e o total de instalações.

- Vlog Star Video Editor (com.vlog.star.video.editor) – 1 milhão de downloads;

- Creative 3D Launcher (app.launcher.creative3d) – 1 milhão de downloads;

- Wow Beauty Camera (com.wowbeauty.camera) – 100.000 downloads;

- Teclado Gif Emoji (com.gif.emoji.keyboard) – 100.000 downloads;

- Freeglow Camera 1.0.0 (com.glow.camera.open) – 5.000 downloads;

- Coco Camera v1.1 (com.toomore.cool.camera) – 1.000 downloads.

Durante uma discussão com Ingrao, o pesquisador disse ao BleepingComputer que descobriu os aplicativos em junho de 2021 e relatou suas descobertas ao Google na época.

Remoção dos aplicativos da loja do Google

Embora o Google tenha reconhecido o recebimento do relatório, a empresa levou seis meses para remover o conjunto de seis, enquanto dois aplicativos maliciosos permanecem na Play Store até hoje.

Depois de tanto tempo desde o relato inicial, o pesquisador divulgou suas descobertas publicamente.

Malware Autolycos

O Autolycos é um malware que executa um comportamento malicioso furtivo, como executar URLs em um navegador remoto e incluir o resultado em solicitações HTTP em vez de usar o Webview. Esse comportamento visa tornar suas ações menos perceptíveis e, portanto, não ser detectada por usuários de dispositivos comprometidos.

Em muitos casos, os aplicativos maliciosos solicitaram permissão para ler o conteúdo do SMS na instalação no dispositivo, permitindo que os aplicativos acessassem as mensagens de texto SMS da vítima.

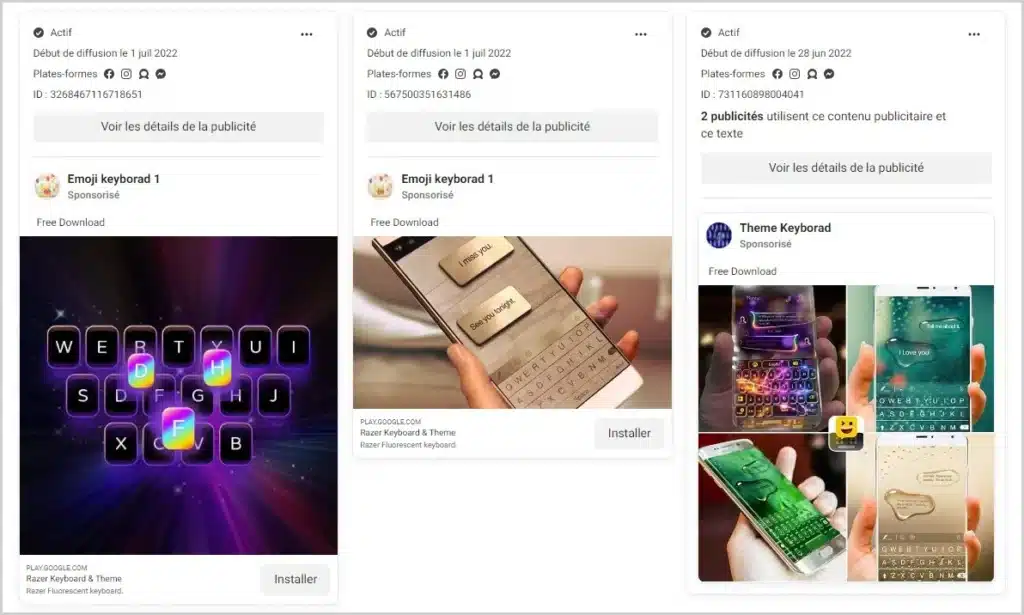

Para promover os aplicativos para novos usuários, os operadores Autolycos criaram inúmeras campanhas publicitárias nas mídias sociais. Apenas para o Razer Keyboard & Theme, a Ingrao contou 74 campanhas publicitárias no Facebook.

Além disso, enquanto alguns aplicativos maliciosos sofreram críticas negativas inevitáveis ??na Play Store, aqueles com menos downloads mantêm uma boa classificação do usuário devido a análises de bots.