Parece que não adiantaram os esforços do Google para impedir que a Play Store fosse atingida por aplicativos mal-intencionados. Apesar de medidas para proteção, aplicativos suspeitos conseguiram burlar o sistema antimalware. Assim, entraram no serviço para infectar usuários do Android com malware. Agora, novos aplicativos para Android usam sensor de movimento para evitar detecção de malware.

Como foram detectados e o novo método de infecção

Dois desses aplicativos para Android foram vistos recentemente na Google Play Store por pesquisadores de segurança da equipe de pesquisa de malware da Trend Micro, infectando milhares de usuários do Android que já os baixaram com malware bancário.

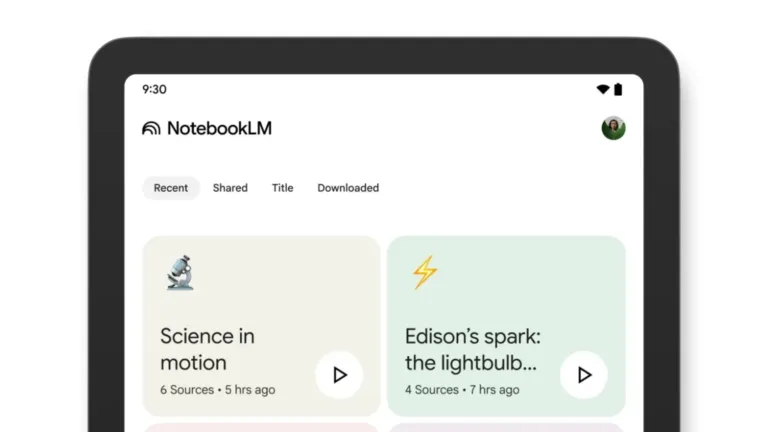

Os aplicativos em questão se disfarçam como um aplicativo de câmbio denominado Currency Converter e Battery Saver, chamado BatterySaverMobi. Eles estão usando entradas de sensores de movimento de dispositivos Android infectados para monitorá-los. Depois, instalam um Trojan bancário perigoso chamado Anubis.

Os aplicativos maliciosos do Android possuem um grande número de falsos comentários cinco estrelas. Eles usam esse truque inteligente em vez de técnicas tradicionais de invasão. Assim, evitam a detecção quando os pesquisadores rodam emuladores (que são menos propensos a usar sensores) para detectar esses aplicativos maliciosos.

Confira o anúncio

À medida que um usuário se movimenta, seu dispositivo gera uma certa quantidade de dados do sensor de movimento. O desenvolvedor de malware está assumindo que o sandbox para verificação de malware é um emulador sem sensores de movimento e, como tal, não cria esse tipo de dados” explicar em um post publicado quinta-feira.

Se for esse o caso, o desenvolvedor pode determinar se o aplicativo está sendo executado em um ambiente seguro, simplesmente procurando dados do sensor, disse o anúncio da Trend Micro.

Andou, parou

Depois de baixado, o aplicativo mal-intencionado usa o sensor de movimento do dispositivo infectado. Deste modo, detecta se o usuário ou o dispositivo está em movimento. Se o dispositivo e o usuário ainda estiverem, o código malicioso não será executado.

Assim que detecta os dados do sensor, o aplicativo executa o código malicioso. Em seguida, tenta enganar as vítimas para baixar e instalar o malicioso Anubis payload APK. Ele chega disfarçado de uma falsa atualização do sistema. Portanto, mascara-se como uma “versão estável do Android”.

Não há apenas detecção de movimento

Se o usuário aprovar a falsa atualização do sistema, o malware embutido usa solicitações e respostas sobre serviços legítimos, incluindo Twitter e Telegram, para se conectar ao servidor de comando e controle (C & C) e faz o download do Trojan bancário Anubis no dispositivo infectado.

Uma das maneiras pelas quais os desenvolvedores de aplicativos escondem o servidor malicioso é codificando-o nas solicitações de páginas da Web do Telegram e Twitter. O conta-gotas de malware do banco solicitará o Telegram ou o Twitter depois de confiar no dispositivo em execução, explicam os pesquisadores.

Então, ele registra com o servidor C & C e verifica os comandos com uma solicitação HTTP POST. Se o servidor responder ao aplicativo com um comando APK e anexar o URL de download, a carga útil do Anubis será descartada em segundo plano.

Uma vez comprometido, o cavalo de Troia bancário Anubis obtém as credenciais da conta dos usuários usando um keylogger embutido. Outra forma é tirando screenshots da tela dos usuários quando inserem credenciais em qualquer aplicativo bancário.

Normalmente, os Trojans bancários lançam uma tela de sobreposição falsa. Ela fica no topo das páginas de login da conta bancária para roubar as credenciais bancárias.

Problema em dezenas de países

De acordo com os pesquisadores da Trend Micro, a última versão do Anubis foi distribuída para 93 países diferentes. O malware tem como alvo usuários de pelo menos 377 variações de aplicativos financeiros para extrair detalhes de contas bancárias.

O Trojan bancário também tem a capacidade de obter acesso a listas de contatos e localização. Além disso, envia mensagens de spam para contatos e liga para números do dispositivo. Do mesmo modo, é capaz de gravar áudio e alterar o armazenamento externo.

Remoção dos aplicativos

Desde então, o Google removeu os dois aplicativos maliciosos de sua Play Store. Embora seja uma preocupação sem fim, a melhor maneira de se proteger de tal malware é estar sempre atento ao baixar aplicativos, mesmo da loja oficial do Google Play.

Mais importante, tenha cuidado com os aplicativos aos quais você concede direitos administrativos. Esta é uma permissão eficiente que pode fornecer controle total do seu dispositivo.