Uma nova versão do spyware Android Mandrake foi encontrada em cinco aplicativos da Play Store do Google. Os aplicativos foram baixados 32.000 vezes da loja de aplicativos oficial Android.

Spyware Mandrake em aplicativos da Play Store

O Mandrake foi documentado pela Bitdefender pela primeira vez em 2020, com os pesquisadores destacando os sofisticados recursos de espionagem do malware e observando que ele opera em liberdade desde pelo menos 2016.

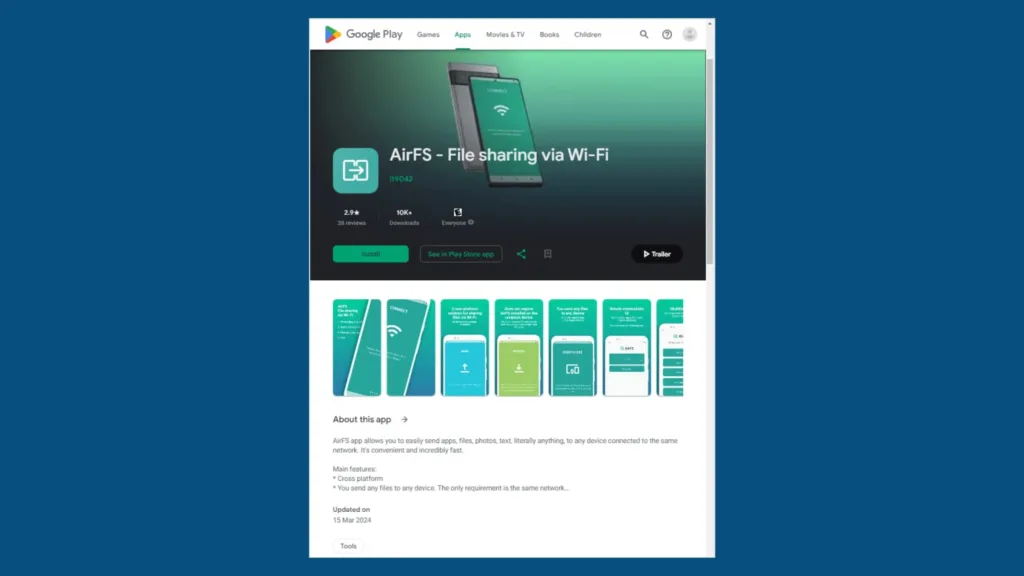

A Kaspersky agora relata que uma nova variante do Mandrake que apresenta melhor ofuscação e evasão chegou ao Google Play por meio de cinco aplicativos enviados à loja em 2022. Esses aplicativos permaneceram disponíveis por pelo menos um ano, enquanto o último, o AirFS, que foi o mais bem-sucedido em termos de popularidade e infecções, foi removido no final de março de 2024.

Imagem: Kaspersky

A Kaspersky identificou os cinco aplicativos portadores do Mandrake da seguinte forma: AirFS – Compartilhamento de arquivos via Wi-Fi por it9042 (30.305 downloads entre 28 de abril de 2022 e 15 de março de 2024); Astro Explorer por shevabad (718 downloads de 30 de maio de 2022 a 6 de junho de 2023); Amber por kodaslda (19 downloads entre 27 de fevereiro de 2022 e 19 de agosto de 2023); CryptoPulsing por shevabad (790 downloads de 2 de novembro de 2022 a 6 de junho de 2023); Brain Matrix por kodaslda (259 downloads entre 27 de abril de 2022 e 6 de junho de 2023).

A empresa de segurança cibernética diz que a maioria dos downloads vem do Canadá, Alemanha, Itália, México, Espanha, Peru e Reino Unido.

Evitando a detecção

Diferentemente do malware típico do Android, que coloca lógica maliciosa no arquivo DEX do aplicativo, o Mandrake esconde seu estágio inicial em uma biblioteca nativa, ‘libopencv_dnn.so’, que é altamente ofuscante usando OLLVM. Após a instalação do aplicativo malicioso, a biblioteca exporta funções para descriptografar o carregador de segundo estágio DEX de sua pasta de ativos e carregá-lo na memória.

O segundo estágio solicita permissões para desenhar sobreposições e carrega uma segunda biblioteca nativa, ‘libopencv_java3.so’, que descriptografa um certificado para comunicações seguras com o servidor de comando e controle (C2). Após estabelecer comunicação com o C2, o aplicativo envia um perfil de dispositivo e recebe o componente principal do Mandrake (terceiro estágio), se considerado adequado.

Depois que o componente principal é ativado, o spyware Mandrake pode executar uma ampla gama de atividades maliciosas, incluindo coleta de dados, gravação e monitoramento de tela, execução de comandos, simulação de toques e movimentos do usuário, gerenciamento de arquivos e instalação de aplicativos.

Os agentes de ameaças podem induzir os usuários a instalar mais APKs maliciosos exibindo notificações que imitam o Google Play, na esperança de induzir os usuários a instalar arquivos inseguros por meio de um processo aparentemente confiável.

A Kaspersky diz que o malware também usa o método de instalação baseado em sessão para contornar as restrições do Android 13 (e posteriores) na instalação de APKs de fontes não oficiais. Assim como outros malwares para Android, o Mandrake pode pedir permissão ao usuário para ser executado em segundo plano e ocultar o ícone do aplicativo dropper no dispositivo da vítima, operando furtivamente.

A versão mais recente do malware também conta com evasão de bateria, agora verificando especificamente a presença do Frida, um kit de ferramentas de instrumentação dinâmica popular entre analistas de segurança.

Declaração do Google

O Google disse ao Bleeping Computer:

O Google Play Protect está melhorando continuamente com cada aplicativo identificado. Estamos sempre aprimorando suas capacidades, incluindo a próxima detecção de ameaças ao vivo para ajudar a combater técnicas de ofuscação e antievasão.

Usuários do Android são automaticamente protegidos contra versões conhecidas desse malware pelo Google Play Protect, que está ativado por padrão em dispositivos Android com o Google Play Services. O Google Play Protect pode avisar usuários ou bloquear aplicativos conhecidos por exibir comportamento malicioso, mesmo quando esses aplicativos vêm de fontes fora do Play.

Via: Bleeping Computer