Arquivos do PowerPoint estão sendo explorados para entregar malware. Essa é uma nova tática usada por hackers que trabalham para a Rússia. Eles estão executando código que depende do movimento do mouse em apresentações do Microsoft PowerPoint para acionar um script mal-intencionado do PowerShell.

Malware entregue em arquivos do PowerPoint

Nenhuma macro maliciosa é necessária para que o código malicioso execute e baixe a carga, para um ataque mais insidioso. Um relatório da empresa de inteligência de ameaças Cluster25 diz que o APT28, um grupo de ameaças atribuído ao GRU russo (Diretório Principal de Inteligência do Estado-Maior da Rússia), usou a nova técnica para entregar o malware Graphite recentemente. 9 de setembro.

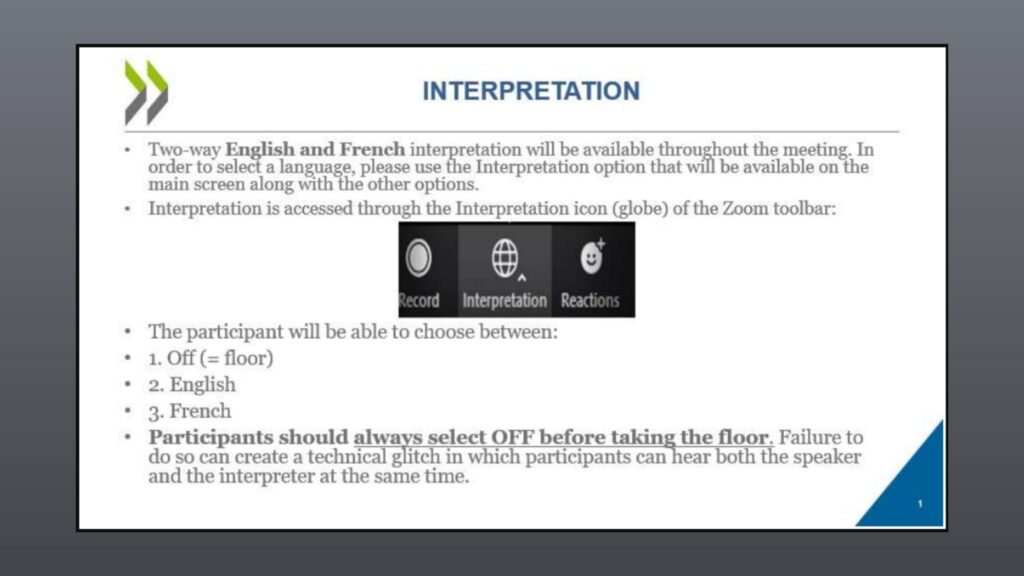

O agente da ameaça atrai alvos com um arquivo PowerPoint (.PPT) supostamente vinculado à Organização para Cooperação e Desenvolvimento Econômico (OCDE), uma organização intergovernamental que trabalha para estimular o progresso econômico e o comércio em todo o mundo. Dentro do arquivo PPT há dois slides, ambos com instruções em inglês e francês para usar a opção Interpretação no aplicativo de videoconferência Zoom.

O arquivo PPT contém um hiperlink que atua como um gatilho para iniciar um script mal-intencionado do PowerShell usando o utilitário SyncAppvPublishingServer.

Esta técnica está documentada desde junho de 2017. Vários pesquisadores explicaram na época como a infecção funciona sem uma macro maliciosa aninhada em um documento do Office. Com base nos metadados encontrados, a Cluster25 diz que os hackers estiveram a preparar a campanha entre janeiro e fevereiro, embora os URLs utilizados nos ataques tenham aparecido ativos em agosto e setembro.

Os pesquisadores dizem que o ator da ameaça tem como alvo entidades dos setores de defesa e governo de países da União Europeia e do Leste Europeu e acreditam que a campanha de espionagem está em andamento.

Cadeia de infecção

Ao abrir o documento lure no modo de apresentação e a vítima passar o mouse sobre um hiperlink, um script malicioso do PowerShell é ativado para baixar um arquivo JPEG (“DSC0002.jpeg”) de uma conta do Microsoft OneDrive. O JPEG é um arquivo DLL criptografado (lmapi2.dll), que é descriptografado e colocado no diretório ‘C:\ProgramData\’, posteriormente executado via rundll32.exe. Uma chave de registro para persistência também é criada para a DLL.

Em seguida, lmapi2.dll busca e descriptografa um segundo arquivo JPEG e o carrega na memória, em um novo thread criado anteriormente pela DLL. O Cluster25 detalha que cada uma das strings no arquivo recém-buscado requer uma chave XOR diferente para desofuscação. A carga resultante é o malware Graphite em formato executável portátil (PE).

Graphite abusa da API do Microsoft Graph e do OneDrive para se comunicar com o servidor de comando e controle (C2). O agente da ameaça acessa o serviço usando um ID de cliente fixo para obter um token OAuth2 válido.

O objetivo desse malware é permitir que o invasor carregue outro malware na memória do sistema. O Graphite ao APT28 com confiança baixa a moderada.