Pesquisadores de segurança cibernética identificaram uma nova abordagem que explora a Automação da Interface do Usuário (UIA) do Windows para realizar atividades maliciosas sem ser detectada por soluções de detecção e resposta de endpoint (EDR). Essa técnica aproveita a estrutura de acessibilidade do Windows para executar comandos furtivos, redirecionar navegadores e até manipular aplicativos de mensagens como Slack e WhatsApp.

Como funciona a técnica de malware que explora automação do Windows

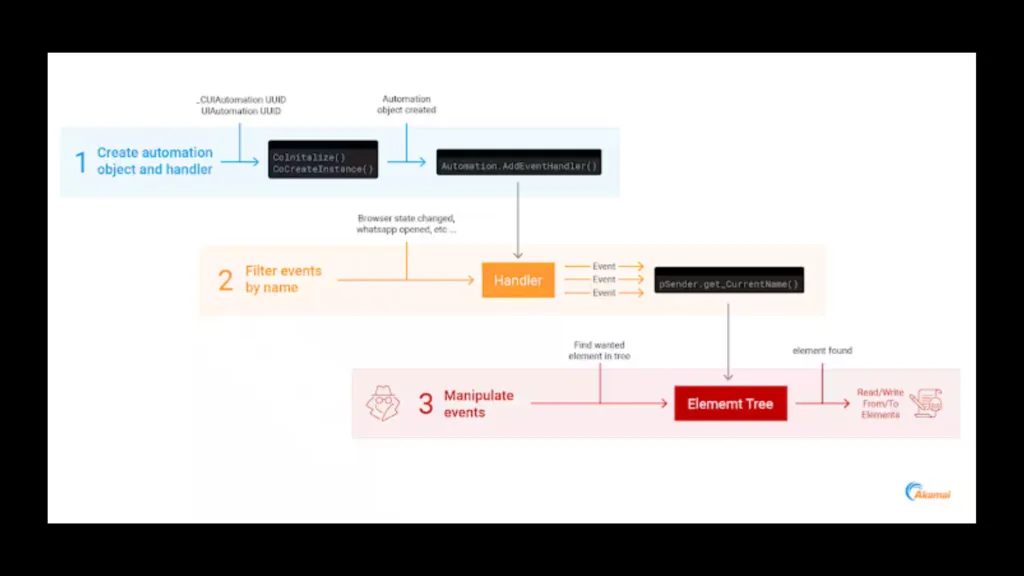

De acordo com Tomer Peled, pesquisador de segurança da Akamai, a exploração exige que o usuário execute um programa que utiliza a automação da interface do usuário. Isso abre portas para ações como coleta de dados sensíveis e redirecionamento de páginas para sites de phishing.

A UIA foi introduzida no Windows XP como parte do .NET Framework, com o objetivo de permitir que tecnologias assistivas, como leitores de tela, interajam com elementos da interface do usuário. No entanto, os privilégios elevados concedidos para esse acesso podem ser explorados de forma maliciosa.

Ameaças detalhadas

A pesquisa revelou que invasores podem usar o modelo de comunicação entre processos (COM) para criar objetos UIA que interagem com aplicativos em foco. Isso permite manipular elementos não visíveis na interface, como ler mensagens ocultas ou enviar textos sem exibição na tela.

“Essa abordagem transforma um recurso legítimo em uma vulnerabilidade explorável”, observou Peled. Ele destacou que, como a funcionalidade está dentro do esperado, o Windows Defender e outras ferramentas não identificam comportamento suspeito.

Paralelo com o DCOM

Em outra descoberta relacionada, a Deep Instinct identificou como o protocolo Distributed COM (DCOM) pode ser usado para ataques laterais. Por meio dessa técnica, invasores podem escrever cargas maliciosas personalizadas em uma máquina-alvo, criando backdoors. Contudo, esses ataques deixam rastros que podem ser monitorados por indicadores de comprometimento (IoCs).

Como se proteger

Os especialistas alertam que é fundamental adotar medidas proativas de defesa, como restringir o acesso administrativo a aplicativos assistivos e monitorar atividades anômalas. Além disso, organizações devem reforçar a segurança em redes locais para limitar o potencial de ataques laterais via DCOM.

Essa nova técnica destaca a importância de revisar constantemente os sistemas de segurança, garantindo que até mesmo funcionalidades legítimas não sejam transformadas em vetores de ataque.