Nos últimos meses, especialistas em cibersegurança vêm observando uma escalada na sofisticação de ataques cibernéticos que miram ferramentas amplamente utilizadas em ambientes corporativos para acesso remoto e VPNs. Em meio a esse cenário preocupante, duas campanhas específicas têm chamado a atenção pela eficácia e pelo potencial de causar grandes danos: a distribuição de versões trojanizadas do SonicWall NetExtender e o abuso da assinatura digital da ferramenta ConnectWise Control.

Cuidado: Trojans em SonicWall NetExtender e exploits em ConnectWise ameaçam seu acesso remoto

Este artigo tem como objetivo alertar sobre essas ameaças, explicando como os ataques funcionam, os riscos que representam para empresas e usuários, e, principalmente, como se proteger com medidas práticas e eficazes. Em um momento em que a segurança VPN é mais crítica do que nunca, entender esses vetores de ataque se tornou essencial para qualquer organização que dependa de conexões remotas seguras.

Soluções como o SonicWall NetExtender e o ConnectWise são ferramentas essenciais para o trabalho remoto, suporte técnico e administração de redes distribuídas. No entanto, sua popularidade as torna alvos preferenciais de cibercriminosos que buscam formas discretas de roubar credenciais, instalar malwares persistentes e manter acesso privilegiado aos sistemas das vítimas.

SonicWall NetExtender trojanizado: Ameaça silenciosa às suas VPNs

Uma campanha de malware descoberta recentemente está explorando a confiança em torno do cliente VPN SonicWall NetExtender, distribuindo versões trojanizadas desse software por meio de sites falsos, engenharia social e publicidade maliciosa. Essa versão adulterada contém malwares projetados para capturar credenciais de acesso remoto e manter presença persistente em sistemas comprometidos.

Distribuição e engenharia social por trás do ataque

Os invasores utilizam táticas sofisticadas para disseminar o NetExtender malicioso, incluindo spear-phishing, envenenamento de SEO (Search Engine Optimization) e malvertising (anúncios maliciosos). Ao buscar pelo download da ferramenta em buscadores, usuários desavisados podem ser redirecionados para sites clonados visualmente idênticos aos oficiais da SonicWall, onde o software comprometido é oferecido.

Além disso, campanhas de e-mail com mensagens direcionadas — muitas vezes disfarçadas de alertas de suporte técnico — induzem o destinatário a baixar e instalar o trojan acreditando tratar-se de uma atualização legítima. Uma vez instalado, o malware se infiltra de forma silenciosa no sistema.

SilentRoute: O codinome do malware e suas ações

O malware identificado nessa campanha foi apelidado de SilentRoute por analistas da Microsoft e da própria SonicWall. Ele modifica arquivos críticos como NeService.exe e NetExtender.exe, incorporando funcionalidades maliciosas sem disparar alertas de antivírus comuns. A falsificação da assinatura digital usada nesses binários reforça a ilusão de legitimidade, dificultando a detecção até por usuários mais experientes.

Entre as ações do SilentRoute, destaca-se a exfiltração de dados de login, incluindo nome de usuário, senha e domínio, além da capacidade de contornar verificações de integridade de certificado. Isso permite que os atacantes coletem informações sensíveis e repliquem acessos VPN válidos para se infiltrar em redes corporativas.

EvilConwi: Abuso de assinaturas ConnectWise para acesso persistente

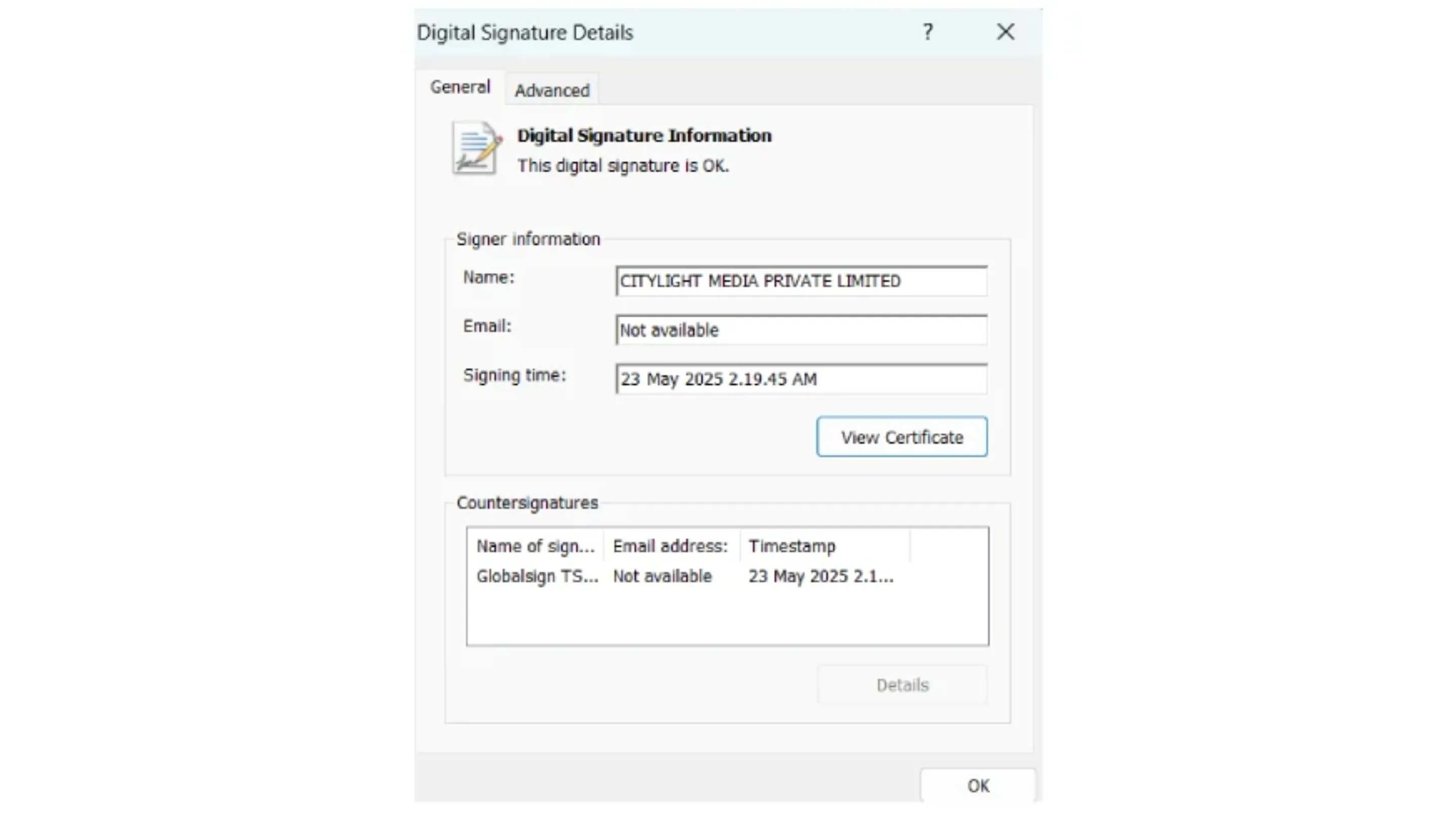

Paralelamente ao caso da SonicWall, outra campanha maliciosa — identificada como EvilConwi — explora uma técnica avançada chamada Authenticode stuffing para abusar da assinatura digital legítima da ConnectWise, uma popular ferramenta de acesso remoto.

Essa técnica consiste em inserir código malicioso dentro de binários autenticados digitalmente, sem invalidar a assinatura. Dessa forma, os arquivos maliciosos parecem legítimos aos olhos do sistema operacional e de muitas soluções de segurança, o que torna essa abordagem extremamente perigosa.

Vetores de infecção e modus operandi do EvilConwi

O EvilConwi tem sido distribuído principalmente por e-mails de phishing contendo links para plataformas confiáveis como OneDrive ou Canva, onde os atacantes hospedam os instaladores falsos. Ao executar esses arquivos, o usuário é levado a uma tela de atualização falsa do Windows, que simula um processo legítimo enquanto instala o malware silenciosamente no sistema.

Além disso, o instalador malicioso também tenta desativar soluções de segurança ativas, alterar configurações do sistema e criar usuários ocultos com privilégios administrativos, o que facilita o acesso remoto não autorizado contínuo.

A sofisticação da camuflagem: Por que o EvilConwi é perigoso

A principal ameaça do EvilConwi reside em sua capacidade de operar sob o radar. Por estar disfarçado dentro de um software confiável com assinatura válida, ele é capaz de burlar controles de segurança e permanecer indetectável por longos períodos.

Esse tipo de ataque representa um novo patamar na guerra contra malwares, pois demonstra que mesmo a verificação da assinatura digital — antes considerada um sinal claro de legitimidade — pode ser manipulada. A consequência direta é que administradores e usuários não podem mais confiar apenas em indicadores visuais para validar um software.

Como se proteger: Medidas essenciais contra ataques de acesso remoto

Diante da complexidade e eficácia dessas campanhas, é crucial adotar uma postura de segurança VPN proativa e abrangente. Isso inclui desde boas práticas individuais até políticas corporativas robustas de segurança da informação.

Algumas das ações mais importantes envolvem:

- Verificar sempre a fonte do software antes de realizar qualquer download, acessando diretamente o site oficial do fornecedor.

- Implementar autenticação multifator (MFA) em todas as conexões remotas, dificultando o uso indevido de credenciais roubadas.

- Utilizar soluções EDR (Endpoint Detection and Response) que analisem o comportamento dos aplicativos, indo além da simples assinatura de arquivos.

- Realizar treinamento de conscientização de segurança com colaboradores, com foco em phishing, engenharia social e higiene digital.

- Manter todos os sistemas e softwares atualizados, especialmente ferramentas de acesso remoto e VPN.

- Aplicar o princípio do menor privilégio, garantindo que cada usuário tenha apenas os acessos necessários ao seu trabalho.

- Monitorar ativamente logs de acesso e atividades suspeitas, com alertas em tempo real.

Dicas práticas para usuários e empresas

Para reforçar a proteção de acesso remoto em ambientes corporativos e domésticos, siga estas recomendações:

- Nunca confie em links de e-mails para baixar software, mesmo que pareçam legítimos.

- Evite pesquisar nomes de ferramentas em buscadores para download. Em vez disso, digite manualmente a URL do fornecedor.

- Habilite logs e relatórios de tentativas de acesso VPN em firewalls e gateways para identificar anomalias.

- Tenha uma política clara de instalação de software, restringindo privilégios de instalação a usuários não técnicos.

- Considere o uso de listas brancas (whitelisting) de aplicativos para limitar o que pode ser executado em endpoints.

Conclusão: Mantenha-se vigilante no cenário de ameaças em evolução

O uso de técnicas avançadas de camuflagem e engenharia social por parte de grupos criminosos mostra que os ataques cibernéticos estão cada vez mais direcionados e difíceis de detectar. Ferramentas confiáveis como o SonicWall NetExtender e o ConnectWise Control, essenciais para o trabalho remoto, estão sendo transformadas em vetores silenciosos de invasão.

Em um cenário onde a segurança VPN é vital para a continuidade dos negócios, torna-se imperativo que empresas e usuários estejam informados, preparados e atentos. A implementação de medidas preventivas sólidas é a melhor forma de se proteger contra esses ataques furtivos e proteger dados sensíveis.

Não espere ser a próxima vítima. Reforce agora mesmo sua postura de segurança e compartilhe este conhecimento com sua equipe.