Ele voltou: o botnet Emotet começa a detonar malware novamente após 5 meses de intervalo. Assim, a operação de malware Emotet está novamente enviando e-mails maliciosos após quase cinco meses de “férias” que viram pouca atividade da notória operação de cibercrime. Resumindo, o botnet Emotet volta a atacar após 5 meses

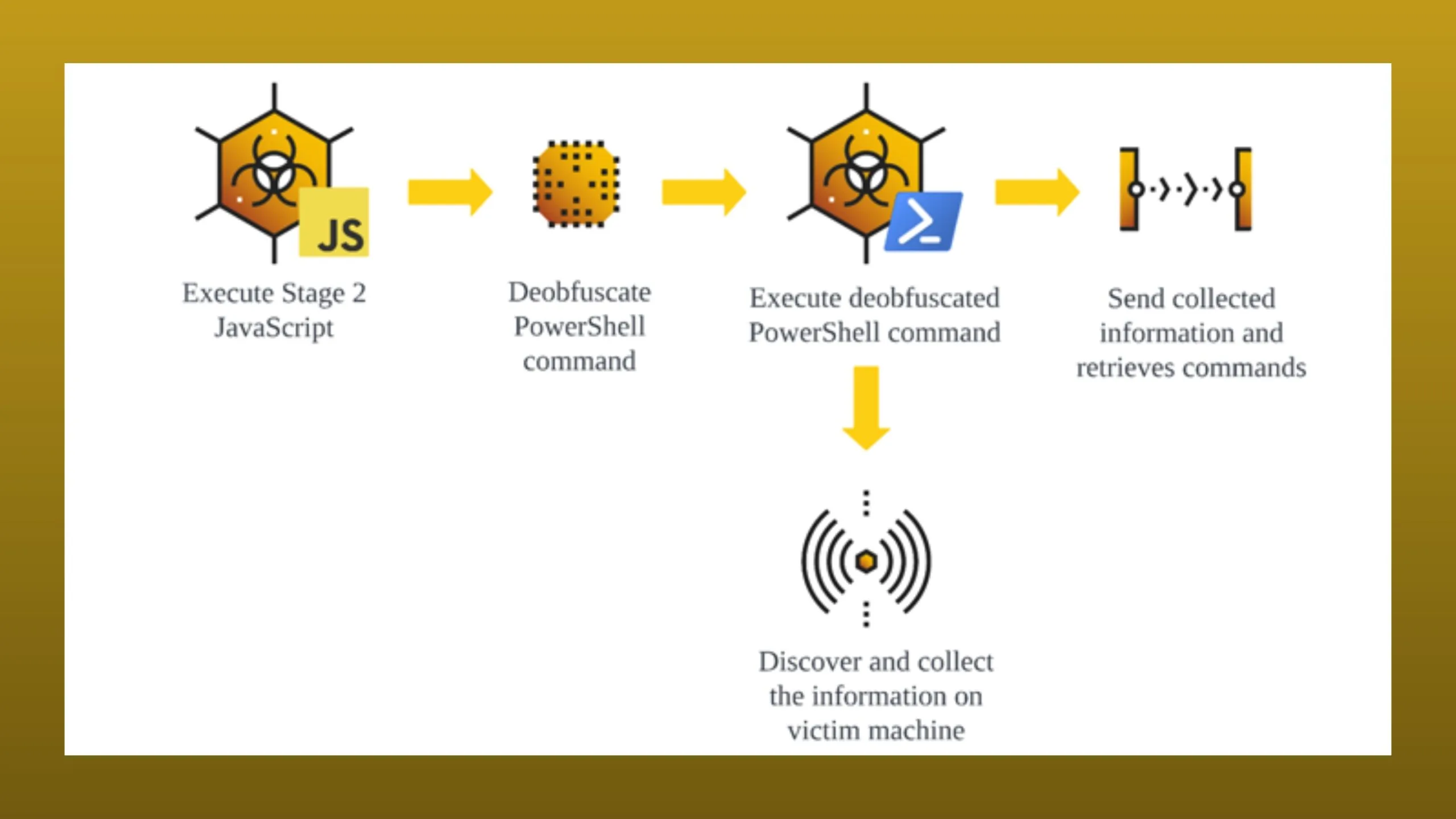

O Emotet é uma infecção por malware distribuída por meio de campanhas de phishing contendo documentos maliciosos do Excel ou Word. Quando os usuários abrem esses documentos e habilitam macros, a DLL Emotet será baixada e carregada na memória.

Uma vez carregado, o malware pesquisará e roubará e-mails para usar em futuras campanhas de spam e descartará cargas adicionais, como Cobalt Strike ou outro malware que geralmente leva a ataques de ransomware.

Embora o Emotet tenha sido considerado o malware mais distribuído no passado, ele parou de enviar spam de repente em 13 de junho de 2022.

Botnet Emotet volta a atacar após 5 meses

Pesquisadores do grupo de pesquisa Emotet Cryptolaemus relataram que aproximadamente às 4:00 AM ET de 2 de novembro, a operação Emotet de repente voltou à vida, enviando spam para endereços de e-mail em todo o mundo.

O pesquisador de ameaças da Proofpoint e membro do Cryptolaemus, Tommy Madjar, disse que as campanhas de e-mail do Emotet de hoje estão usando cadeias de resposta de e-mail roubadas para distribuir anexos maliciosos do Excel.

A partir de amostras enviadas para o VirusTotal, foram vistos anexos direcionados a usuários em todo o mundo em vários idiomas e nomes de arquivos, fingindo ser faturas, digitalizações, formulários eletrônicos e outras iscas.

A campanha do Emotet de agora também apresenta um novo modelo de anexo do Excel que contém instruções para contornar o Modo de Exibição Protegido da Microsoft.

Fonte: BleepingComputer

O ataque

Quando um arquivo é baixado da Internet, inclusive como anexo de e-mail, a Microsoft adiciona um sinalizador especial Mark-of-the-Web (MoTW) ao arquivo.

Quando um usuário abre um documento do Microsoft Office contendo um sinalizador MoTW, o Microsoft Office o abre no Modo de Exibição Protegido, impedindo que macros que instalam malware sejam executadas.

No entanto, no novo anexo do Emotet Excel, você pode ver que os agentes de ameaças estão instruindo os usuários a copiar o arquivo para as pastas ‘Modelos’ confiáveis, pois isso ignorará o Modo de Exibição Protegido do Microsoft Office, mesmo para arquivos contendo um sinalizador MoTW.

Embora o Windows avise os usuários que copiar um arquivo para a pasta ‘Modelos’ requer permissões de ‘administradores’, o fato de um usuário estar tentando copiar o arquivo indica que há uma boa chance de que ele também pressione o botão ‘Continuar’.

Fonte: BleepingComputer

Quando o anexo é iniciado a partir da pasta ‘Modelos’, ele simplesmente abre e executa imediatamente as macros que baixam o malware Emotet.

Fonte: BleepingComputer

O malware Emotet é baixado como uma DLL em várias pastas com nomes aleatórios em %UserProfile%\AppData\Local, conforme mostrado abaixo.

Fonte: BleepingComputer

As macros iniciarão a DLL usando o comando regsvr32.exe legítimo.

Fonte: BleepingComputer

Execução silenciosa

Uma vez baixado, o malware será executado silenciosamente em segundo plano enquanto se conecta ao servidor de Comando e Controle para obter mais instruções ou para instalar cargas adicionais.

Madjar disse ao BleepingComputer que as infecções atuais do Emotet não começaram a liberar cargas adicionais de malware em dispositivos infectados.

No entanto, no passado, o Emotet era conhecido por instalar o malware TrickBot e, mais recentemente, os beacons Cobalt Strike .

Esses beacons Cobalt Strike são usados para acesso inicial por gangues de ransomware que se espalham lateralmente na rede, roubam dados e, por fim, criptografam dispositivos.

As infecções por Emotet foram usadas no passado para dar às gangues de ransomware Ryuk e Conti acesso inicial às redes corporativas.

Desde o desligamento da Conti em junho, o Emotet foi visto em parceria com as operações de ransomware BlackCat e Quantum para acesso inicial em dispositivos já infectados.