O Emotet, a mais ativa operação de crime cibernético de 2019 e malware botnet, volta a atacar depois de cinco meses sumido do mundo do cibercrime. Os ataques recomeçaram nesta sexta-feira e continuam ao longo deste final de semana. Antes disso, o Emotet deu uma pausa em todas as atividades no dia 7 de fevereiro. Pelo menos é o que garante Sherrod DeGrippo, diretor sênior de pesquisa de ameaças da Proofpoint.

O botnet, que roda a partir de três grupos de servidores separados – conhecidos como Epoch 1, Epoch 2 e Epoch 3 – está enviando e-mails de spam e tentando infectar novos usuários com malware.

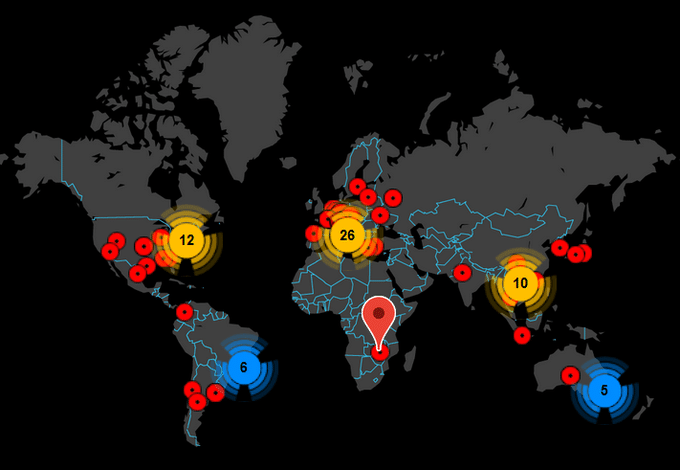

Até agora, a campanha tem destinatários principalmente nos EUA e no Reino Unido, com a armadilha sendo enviada em inglês, disse DeGrippo. Os e-mails contêm um anexo do Word ou URLs vinculados ao download de um documento do Word que possui macros maliciosos que, se ativadas pelos usuários, farão o download e instalarão o Emotet. A campanha está em andamento e chegou a cerca de 80.000 mensagens, acrescentou DeGrippo.

O Cryptolaemus, um grupo de pesquisadores de segurança dedicados à detecção e rastreamento de Emotet, também confirmou o retorno do Emotet, juntamente com outras empresas de cibersegurança, como CSIS, Microsoft, Malwarebytes, Abuse.ch e Spamhaus.

Emotet resurfaced in a massive campaign today after being quiet for several months. The new campaign sports longtime Emotet tactics: emails carrying links or documents w/ highly obfuscated malicious macros that run a PowerShell script to download the payload from 5 download links pic.twitter.com/FZJqDCJQGV

— Microsoft Security Intelligence (@MsftSecIntel) July 17, 2020

Botnet Emotet volta a atacar após cinco meses

A notícia do retorno da Emotet é algo que ninguém no setor de cibersegurança provavelmente gostará. Antes de sumir em fevereiro, o Emotet era, de longe, a maior, mais ativa e sofisticada operação de crimes cibernéticos.

A gangue Emotet opera uma infraestrutura de spam de e-mail usada para infectar usuários finais com o Trojan Emotet. Em seguida, ele usa esse apoio para implantar outros malwares. Isso é feito tanto para seu próprio interesse (como implantar um módulo de trojan bancário) quanto para outros grupos de crimes cibernéticos. Então esses grupos alugam acesso a hosts infectados (como gangues de ransomware, outros operadores de malware, como Trickbot etc.).

Além disso, o Emotet tem fortes laços com quadrilhas de ransomware em alguns países como a Alemanha ou a Holanda. Assim, empresas e organizações que encontram um host infectado pelo Emotet são instruídas a isolar o sistema infectado. Além disso, devem colocar toda a rede offline enquanto investigam, uma medida necessária para impedir a infecção de ransomware nesse meio tempo.

ZDNet