Os pesquisadores da Check Point rastrearam o Pay2Key, uma nova variante de ransomware capaz de criptografar as informações da vítima em menos de uma hora. Eles descobriram que por trás desta ciberameaça está um grupo de cibercriminosos no Irã. A princípio, os especialistas da empresa revelaram que esse ciberataque era dirigido contra empresas israelenses. Contudo, novas evidências indicam que empresas de países europeus também foram vítimas desse ransomware.

Em busca do ouro

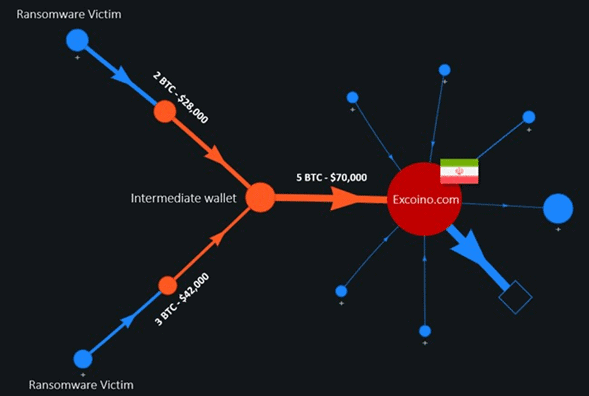

Quatro vítimas do Pay2Key decidiram pagar o resgate, oferecendo à Check Point a oportunidade de rastrear o dinheiro retirado. Os pesquisadores, em colaboração com a empresa de inteligência de blockchain Whitestream, rastrearam sequências de transações de Bitcoin a uma criptomoeda iraniana chamada Excoino. O fluxo começa com as carteiras (wallets) encontradas nas notas de resgate, continua com uma carteira (wallet) intermediária e, finalmente, com uma carteira final associada à referida moeda digital.

A Excoino é uma entidade iraniana que fornece serviços seguros de transações de criptomoedas apenas para cidadãos do país. Para se registrar, o usuário precisa ter um número de telefone iraniano válido e código de ID/Melli code, bem como um documento de identidade. Tomando isso como ponto de partida, os pesquisadores da Check Point chegaram à conclusão de que os agentes mal-intencionados por trás dessa ameaça são, provavelmente, cidadãos iranianos.

Check Point diz que Irã é responsável por ataques de ransomware contra Israel e empresas europeias

Dupla extorsão, eixo principal do ataque

Os cibercriminosos por trás do Pay2Key usam uma tática chamada dupla extorsão, uma evolução recente no arsenal de variantes de ransomware. Essa nova estratégia não se limita a criptografar as informações da vítima para exigir o pagamento de um resgate, mas, para aumentar a pressão, ameaça publicar qualquer dado caso suas demandas não sejam atendidas. Além disso, grupos de cibercriminosos que usam Pay2Key criaram um site dedicado a vazar informações sobre suas vítimas.

Acredita-se que o ponto inicial de entrada para todas as invasões sejam os serviços RDP (Remote Desktop Protocol), que são caracterizados por seu baixo nível de segurança. Uma vez dentro da rede da vítima, os atacantes definem um dispositivo como proxy para todas as comunicações de saída entre os computadores com vírus e os servidores de comando e controle (C2) da Pay2Key.

Isso ajuda os cibercriminosos a se esquivarem das medidas de detecção antes de criptografar todos os sistemas na rede, usando um único dispositivo para se comunicar com sua própria infraestrutura. Então, o grupo por trás do ataque pede um resgate. Este varia entre sete e nove Bitcoins (ou seja, entre US$ 110 mil e US$ 140 mil).

Recomendações de proteção

Acompanhamos o crescimento do ransomware globalmente, visando qualquer alvo, de hospitais a grandes empresas. A Pay2Key é uma variante muito mais rápida e sofisticada. Eventos recentes indicam que um novo grupo de cibercriminosos aderiu à tendência de ransomware direcionado. Assim, todas as evidências apontam para sua base no Irã, diz Lotem Finkelsteen, diretor de inteligência de ameaças da Check Point. Esses grupos de cibercriminosos lançaram uma campanha alarmante projetada para maximizar danos e minimizar a detecção, por isso aconselhamos as empresas em todo o mundo a terem muito cuidado, conclui Finkelsteen.

1. Aplicar patch virtualmente:

embora seja difícil acompanhar cada atualização de software, a orientação é adotar uma abordagem mais abrangente. Esta deve combinar a funcionalidade de Intrusion Prevention Systems (IPS) com uma estratégia de patch de segurança. Assim, as empresas garantem proteção contra os exploits mais recentes.

2. Implementar um sistema de prevenção de intrusão:

Essas ferramentas detectam e evitam tentativas de explorar pontos fracos em sistemas ou aplicativos.

3. Instalar o anti-Ransomware:

Esses produtos protegem as empresas contra as variantes mais sofisticadas de ransomware, enquanto ao mesmo tempo recuperam dados criptografados, garantindo a continuidade dos negócios e a produtividade.