A Check Point lançou hotfixes para uma vulnerabilidade de zero dia da VPN explorada em ataques para obter acesso remoto a firewalls e tentar violar redes corporativas. A empresa alertou pela primeira vez sobre um aumento nos ataques direcionados a dispositivos VPN ontem, compartilhando recomendações sobre como os administradores podem proteger seus dispositivos.

Vulnerabilidade em VPN da Check Point

Após o alerta emitido pela Check Point, a empresa descobriu a origem do problema, uma falha de zero dia que os hackers exploraram contra seus clientes. Rastreada como CVE-2024-24919, a vulnerabilidade de divulgação de informações de alta gravidade permite que invasores leiam certas informações em Check Point Security Gateways expostos à Internet com VPN de acesso remoto ou Blades de software de acesso móvel habilitados.

A vulnerabilidade permite potencialmente que um invasor leia certas informações em gateways conectados à Internet com VPN de acesso remoto ou acesso móvel habilitado.

As tentativas que vimos até agora, conforme alertado anteriormente em 27 de maio, concentram-se em cenários de acesso remoto com contas locais antigas com autenticação somente por senha não recomendada.

Comunicado anterior da Check Point

CVE-2024-24929 impacta CloudGuard Network, Quantum Maestro, Quantum Scalable Chassis, Quantum Security Gateways e Quantum Spark Appliances, nas versões do produto: R80.20.x, R80.20SP (EOL), R80.40 (EOL), R81, R81.10, R81.10.xe R81.20.

A Check Point lançou as seguintes atualizações de segurança para solucionar a falha: Quantum Security Gateway e segurança de rede CloudGuard : R81.20, R81.10, R81, R80.40; Quantum Maestro e Chassi Escalável Quantum : R81.20, R81.10, R80.40, R80.30SP, R80.20SP; Gateways Quantum Spark : R81.10.x, R80.20.x, R77.20.x.

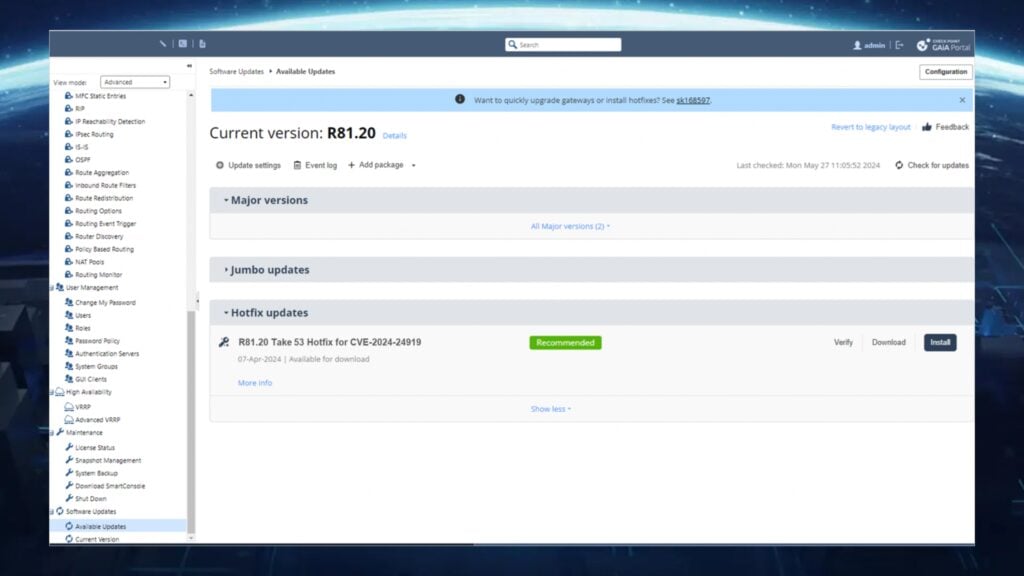

Para aplicar a atualização, acesse o portal Security Gateway > Atualizações de software > Atualizações disponíveis > Atualizações de hotfix e clique em “Instalar”. O fornecedor diz que o processo deve levar aproximadamente 10 minutos e é necessária uma reinicialização.

Imagem: Check Point

Atualização

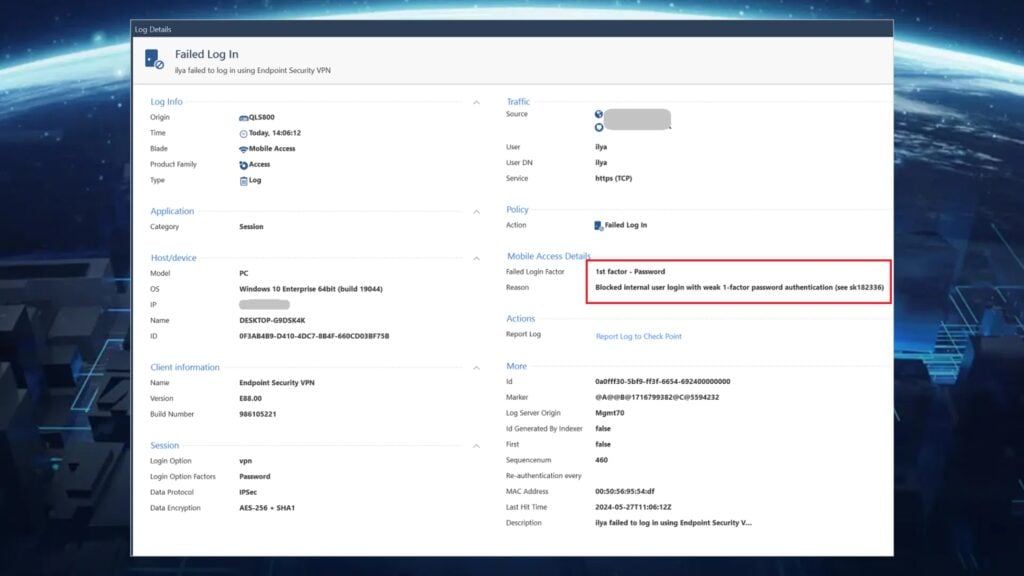

Após a instalação do hotfix, as tentativas de login usando credenciais e métodos de autenticação fracos serão bloqueadas automaticamente e um log será criado.

Imagem: Check Point

Os hotfixes também foram disponibilizados para versões em fim de vida útil (EOL), mas devem ser baixados e aplicados manualmente. A Check Point criou uma página de perguntas frequentes com informações adicionais sobre CVE-2024-24919, assinatura IPS e instruções manuais de instalação de hotfix.

Aqueles que não conseguem aplicar a atualização são aconselhados a aprimorar sua postura de segurança atualizando a senha do Active Directory (AD) que o Security Gateway usa para autenticação.

Além disso, a Check Point criou um script de validação de acesso remoto que pode ser carregado no ‘SmartConsole’ e executado para revisar os resultados e tomar as ações apropriadas. Mais informações sobre como atualizar a senha do AD e usar o script ‘VPNcheck.sh’ estão disponíveis no boletim de segurança da Check Point.