Cibercriminosos estão explorando uma falha crítica do ownCloud rastreada como CVE-2023-49103. Essa falha de segurança expõe senhas de administrador, credenciais de servidor de e-mail e chaves de licença em implantações em contêineres.

Falha crítica do ownCloud

ownCloud é uma solução de sincronização e compartilhamento de arquivos de código aberto amplamente utilizada, projetada para aqueles que desejam gerenciar e compartilhar dados por meio de uma plataforma auto-hospedada. Em 21 de novembro, os desenvolvedores do software publicaram boletins de segurança para três vulnerabilidades que poderiam levar a violações de dados, instando os administradores do ownCloud a aplicar imediatamente as mitigações recomendadas.

Das três falhas, CVE-2023-49103 recebeu uma pontuação máxima de gravidade CVSS de 10,0, pois permite que um agente de ameaça remoto execute phpinfo() por meio do aplicativo ownCloud “graphapi”, que revela as variáveis ??de ambiente do servidor, incluindo credenciais armazenadas dentro delas.

De acordo com o comunicado CVE-2023-49103, “em implantações em contêineres, essas variáveis ??de ambiente podem incluir dados confidenciais, como a senha de administrador do ownCloud, credenciais do servidor de e-mail e chave de licença”. Além disso, se outros serviços no mesmo ambiente usarem as mesmas variantes e configurações, as mesmas credenciais também poderão ser usadas para acessar esses serviços, ampliando a violação.

Exploração ativa em andamento

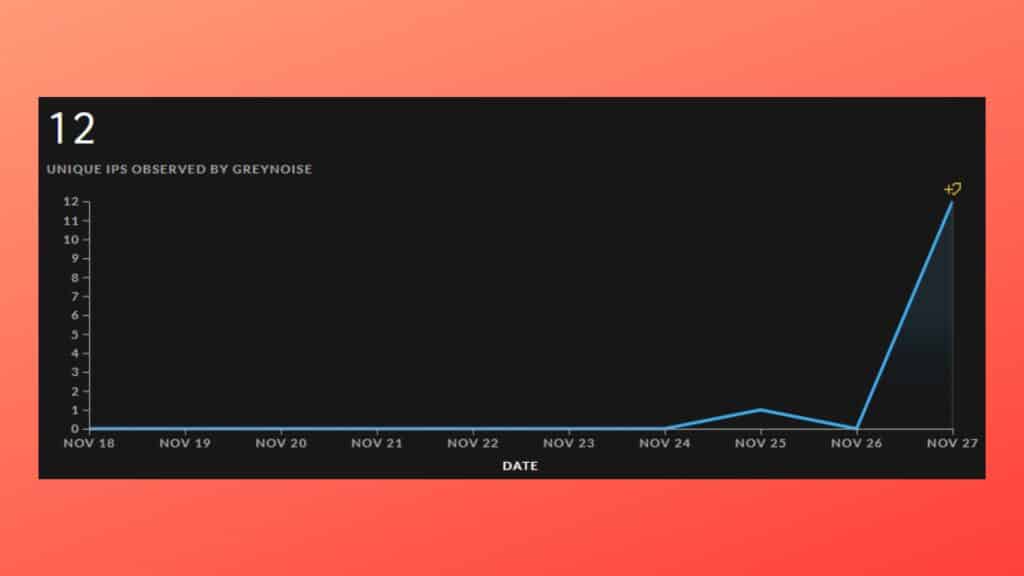

Infelizmente, aproveitar o CVE-2023-49103 para ataques de roubo de dados não é complicado, e já foram descobertos agentes de ameaças explorando a falha nos ataques. A empresa de rastreamento de ameaças Greynoise (Via: Bleeping Computer) informou ontem que observou exploração em massa da falha a partir de 25 de novembro de 2023, com uma trajetória ascendente. Greynoise rastreou 12 endereços IP exclusivos explorando CVE-2023-49103.

Shadowserver também relata observações semelhantes, alertando que atualmente detecta mais de 11.000 instâncias expostas, a maioria localizada na Alemanha, Estados Unidos, França e Rússia. Devido ao aumento da exploração desta falha, recomenda-se que os administradores do ownCloud tomem medidas imediatas para remediar o risco.

Recomendação

A correção recomendada é excluir o arquivo “owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php”, desabilitar a função ‘phpinfo’ em contêineres Docker e alterar segredos potencialmente expostos, como a senha de administrador do ownCloud , servidor de email, credenciais de banco de dados e chaves de acesso Object-Store/S3.

É importante observar que desabilitar o aplicativo Graphapi não atenua a ameaça, que é igualmente grave para ambientes em contêineres e não em contêineres. O único caso resistente ao problema de divulgação de credenciais são os contêineres Docker criados antes de fevereiro de 2023.