Pesquisadores de segurança detectam diariamente centenas de endereços IP que verificam ou tentam explorar serviços Apache RocketMQ vulneráveis a uma falha de execução remota de comando identificada como CVE-2023-33246 e CVE-2023-37582. Os cibercriminosos miram na vulnerabilidade para praticarem ataques RCE.

Vulnerabilidades em servidores Apache RocketMQ

Ambas as vulnerabilidades têm uma pontuação de gravidade crítica e referem-se a um problema que permaneceu ativo após o patch inicial do fornecedor em maio de 2023. Inicialmente, o problema de segurança foi rastreado como CVE-2023-33246 e impactou vários componentes, incluindo NameServer, Broker e Controller.

O Apache lançou uma correção que estava incompleta para o componente NameServer no RocketMQ e continuou a afetar as versões 5.1 e anteriores da plataforma distribuída de mensagens e streaming.

“O componente RocketMQ NameServer ainda tem uma vulnerabilidade de execução remota de comando, pois o problema CVE-2023-33246 não foi completamente corrigido na versão 5.1.1”, diz um aviso de Rongtong Jin, membro do Comitê de Gerenciamento de Projetos Apache RocketMQ.

A ação dos cibercriminosos

Em sistemas vulneráveis, os invasores podem aproveitar a vulnerabilidade para executar comandos usando a função de configuração de atualização no NameServer quando seu endereço é exposto online sem as devidas verificações de permissão.

“Quando os endereços do NameServer vazam na extranet e não têm verificação de permissão, um invasor pode explorar essa vulnerabilidade usando a função de configuração de atualização no componente NameServer para executar comandos como os usuários do sistema que o RocketMQ está executando”, disse o pesquisador, que também está um engenheiro de pesquisa e desenvolvimento da Alibaba, explica.

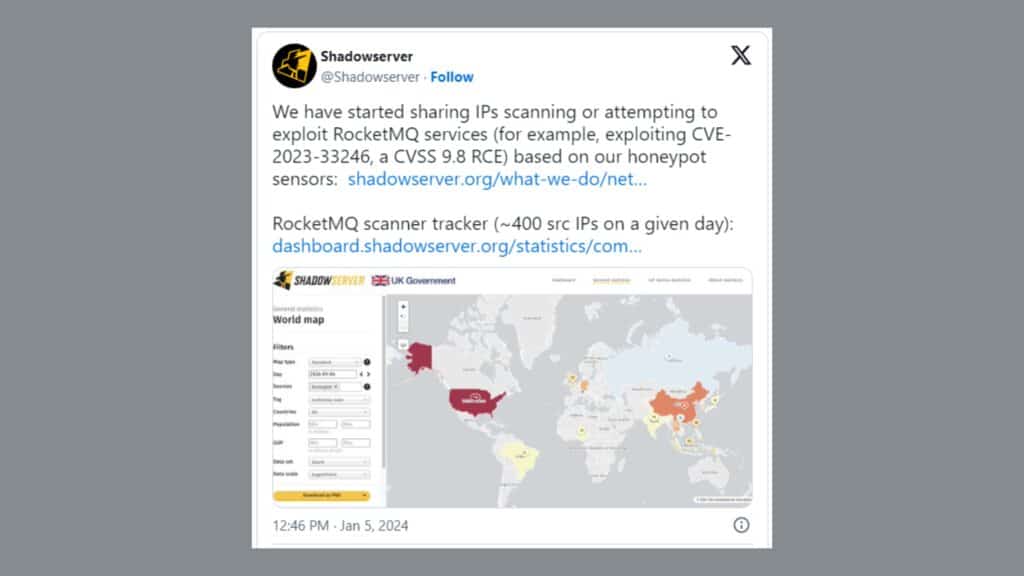

O problema agora é conhecido como CVE-2023-37582 e é recomendado atualizar o NameServer para a versão 5.1.2/4.9.7 ou superior para RocketMQ 5.x/4.x para evitar ataques que exploram a vulnerabilidade. Plataforma de rastreamento de ameaças A ShadowServer Foundation registrou centenas de hosts verificando sistemas RocketMQ expostos online, alguns deles tentando explorar as duas vulnerabilidades.

A organização observa que os ataques que rastreia “podem incluir tentativas de exploração de CVE-2023-33246 e CVE-2023-37582”. ShadowServer diz que a atividade que observa pode ser parte de tentativas de reconhecimento de possíveis invasores, esforços de exploração ou até mesmo de pesquisadores que procuram endpoints expostos.

Os hackers começaram a atacar sistemas Apache RocketMQ vulneráveis desde pelo menos agosto de 2023, quando uma nova versão do botnet DreamBus foi observada aproveitando uma exploração CVE-2023-33246 para colocar mineradores XMRig Monero em servidores vulneráveis. Em setembro de 2023, a Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA) instou as agências federais a corrigir a falha até o final do mês, alertando sobre seu status de exploração ativa.