Cibercriminosos norte-coreanos rastreados como Kimsuky foram pegos implantando um malware baseado em Golang, anteriormente não documentado, apelidado de Durian. Essa campanha é parte de ataques cibernéticos altamente direcionados a duas empresas sul-coreanas de criptomoeda.

O malware Durian usado por Cibercriminosos norte-coreanos

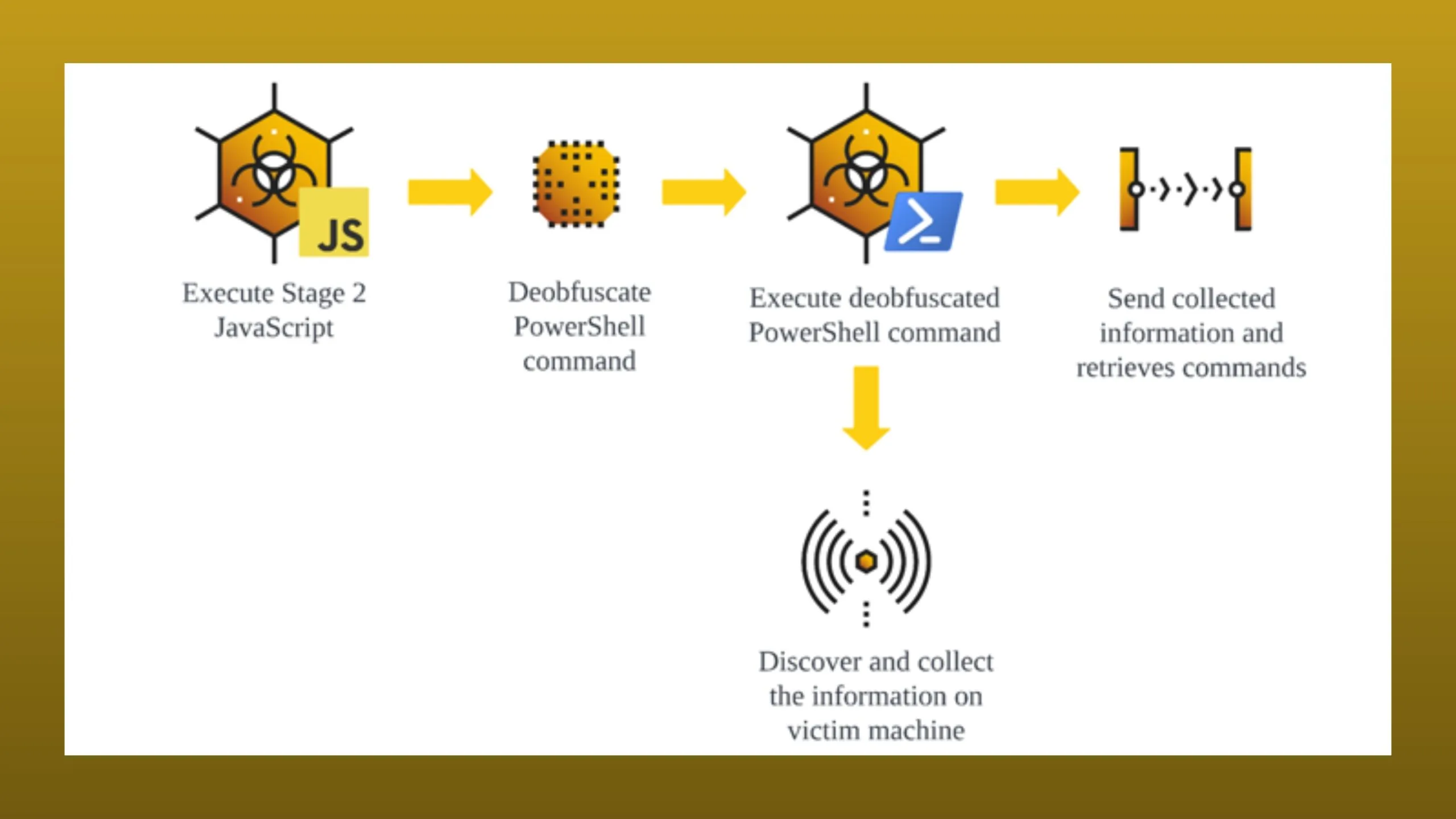

De acordo com a Kaspersky, Durian possui funcionalidade backdoor abrangente, permitindo a execução de comandos entregues, downloads de arquivos adicionais e exfiltração de arquivos. Os ataques, que ocorreram em Agosto e Novembro de 2023, implicaram a utilização de software legítimo exclusivo da Coreia do Sul como via de infecção, embora o mecanismo preciso utilizado para manipular o programa não seja actualmente claro.

O que se sabe é que o software estabelece uma conexão com o servidor do invasor, levando à recuperação de uma carga maliciosa que inicia a sequência de infecção. O primeiro estágio serve como instalador de malware adicional e um meio de estabelecer persistência no host. Ele também abre caminho para um malware carregador que eventualmente executa o Durian.

Durian é empregado para introduzir mais malware, incluindo AppleSeed, o backdoor básico preferido de Kimsuky, uma ferramenta de proxy personalizada conhecida como LazyLoad, bem como outras ferramentas legítimas como ngrok e Chrome Remote Desktop.

Outros ataques

Um aspecto notável do ataque é o uso do LazyLoad, que já foi utilizado anteriormente pelo Andariel, um subcluster do Grupo Lazarus, levantando a possibilidade de uma possível colaboração ou sobreposição tática entre os dois atores da ameaça.

O grupo Kimsuky é conhecido por estar ativo desde pelo menos 2012, com suas atividades cibernéticas maliciosas também monitoradas sob os nomes APT43, Black Banshee, Emerald Sleet (anteriormente Thallium), Springtail, TA427 e Velvet Chollima. É avaliado como um elemento subordinado ao 63º Centro de Pesquisa, um departamento do Reconnaissance General Bureau (RGB), a principal organização de inteligência militar do reino eremita.

O adversário do estado-nação também tem sido vinculado a campanhas que entregam um trojan de acesso remoto baseado em C # e ladrão de informações chamado TutorialRAT, que utiliza o Dropbox como uma “base para seus ataques para evitar o monitoramento de ameaças”, disse a Symantec, de propriedade da Broadcom.

O desenvolvimento ocorre no momento em que o AhnLab Security Intelligence Center (ASEC) detalha uma campanha orquestrada por outro grupo de hackers patrocinado pelo estado norte-coreano, chamado ScarCruft , que tem como alvo usuários sul-coreanos com arquivos de atalho do Windows (LNK) que culminam na implantação do RokRAT.

O coletivo adversário, também conhecido como APT37, InkySquid, RedEyes, Ricochet Chollima e Ruby Sleet, estaria alinhado com o Ministério de Segurança do Estado (MSS) da Coreia do Norte e encarregado de coletar informações secretas em apoio às estratégias militares, políticas e estratégicas do país e interesses econômicos.