Cibercriminosos estão usando um arquivo de extração automática (SFX) malicioso na tentativa de estabelecer um acesso backdoor persistente ao ambiente de uma vítima, mostram novas descobertas da CrowdStrike.

Arquivos de extração automática

Os arquivos SFX são capazes de extrair os dados contidos neles sem a necessidade de software dedicado para exibir o conteúdo do arquivo. Ele consegue isso incluindo um stub de descompactador, um pedaço de código que é executado para descompactar o arquivo.

No entanto, os arquivos SFX também podem conter funcionalidades maliciosas ocultas que podem não ser imediatamente visíveis para o destinatário do arquivo e podem ser perdidas apenas por detecções baseadas em tecnologia.

Jai Minton, pesquisador da CrowdStrike

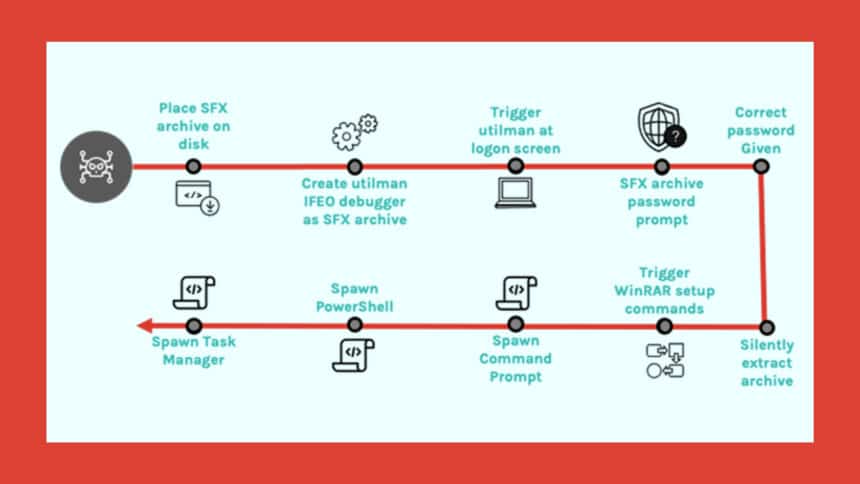

No caso investigado pela empresa de segurança cibernética, credenciais comprometidas para um sistema foram usadas para executar um aplicativo legítimo de acessibilidade do Windows chamado Utility Manager (utilman.exe) e, posteriormente, iniciar um arquivo SFX protegido por senha. Isso, por sua vez, é possível configurando um depurador no Registro do Windows para um programa específico para que o depurador seja iniciado automaticamente toda vez que o programa for iniciado.

O abuso do utilman.exe pode ser iniciado diretamente na tela de login do Windows usando a tecla do logotipo do Windows + o atalho de teclado U, potencialmente permitindo que os agentes de ameaças configurem backdoors por meio da chave do Registro de opções de execução do arquivo de imagem.

Uma inspeção mais detalhada do arquivo SFX revelou que ele funciona como um backdoor protegido por senha, abusando das opções de configuração do WinRAR, em vez de conter qualquer malware.

Especificamente, o arquivo é projetado para executar PowerShell (powershell.exe), Prompt de Comando (cmd.exe) e Gerenciador de Tarefas (taskmgr.exe) com privilégios NT AUTHORITY\SYSTEM, fornecendo a senha correta para o arquivo.

É provável que esse tipo de ataque não seja detectado pelo software antivírus tradicional que procura malware dentro de um arquivo (que geralmente também é protegido por senha), em vez do comportamento de um stub de descompactador de arquivo SFX.

Esta não é a primeira vez que arquivos SFX foram empregados em ataques como um meio para que os invasores não fossem detectados. O The Hacker News lembra que, em setembro de 2022, a Kaspersky divulgou uma campanha de malware que utilizava links para esses arquivos protegidos por senha para propagar o RedLine Stealer.

Um mês depois, o botnet Emotet foi observado enviando um arquivo SFX que, uma vez aberto por um usuário, extraía automaticamente um segundo arquivo SFX protegido por senha, inseria a senha e executava seu conteúdo sem mais interação do usuário usando um script em lote.

Para se proteger dessas ameaças, é recomendável que os arquivos SFX sejam analisados ??por meio de um software de desarquivamento para identificar quaisquer scripts ou binários em potencial definidos para serem extraídos e executados após a execução.