- Ataque Direcionado: Saiba como executivos C-level, equipes de finanças e RH se tornaram o foco principal de uma nova campanha de spam no Brasil.

- Engenharia Social Refinada: Descubra as iscas digitais usadas, como falsas faturas e notas fiscais eletrônicas, para induzir o download de softwares maliciosos.

- O Perigo do Acesso Remoto: Entenda como ferramentas legítimas de gerenciamento remoto estão sendo cooptadas por criminosos para assumir o controle total de computadores.

- Recomendações de Segurança: Conheça as medidas essenciais para proteger sua empresa e seus dados contra esse tipo de ameaça cibernética.

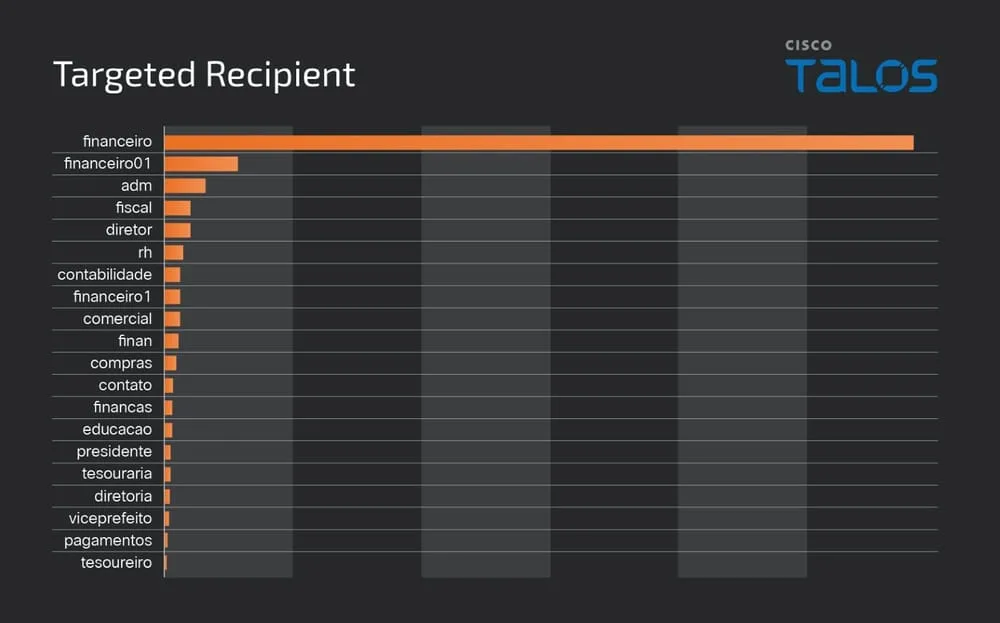

Uma sofisticada campanha de spam está alarmando especialistas em segurança cibernética no Brasil, mirando principalmente executivos de alto escalão, departamentos financeiros e equipes de recursos humanos em diversas indústrias. A ação, detectada em janeiro, busca secretamente instalar programas de monitoramento e gestão remota (RMM) em computadores corporativos, concedendo aos invasores controle total sobre os sistemas. O spam se tornou uma ferramenta comum para esses ataques.

Nos últimos anos, as ameaças cibernéticas têm se tornado cada vez mais sofisticadas e direcionadas. Além da instalação de softwares maliciosos, os hackers buscam informações sensíveis, como dados bancários e credenciais de acesso, através de técnicas de engenharia social. É essencial que as empresas adotem uma postura proativa em relação à segurança digital.

Com a crescente digitalização dos negócios, a segurança cibernética tornou-se uma prioridade. Especialistas recomendam a realização de treinamentos regulares para os colaboradores, com foco no reconhecimento de e-mails suspeitos e na prática de boas medidas de segurança.

Além disso, o spam pode assumir diversas formas, desde e-mails disfarçados até mensagens de texto fraudulentas, e é crucial que todos estejam cientes desse risco para não se tornarem vítimas.

O alerta vem da Cisco Talos, o renomado braço de inteligência de ameaças globais da Cisco, que publicou um relatório detalhado sobre a operação.

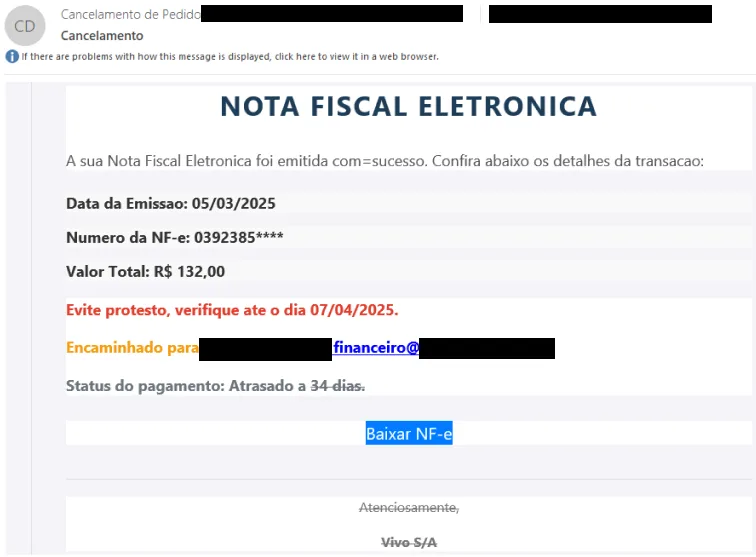

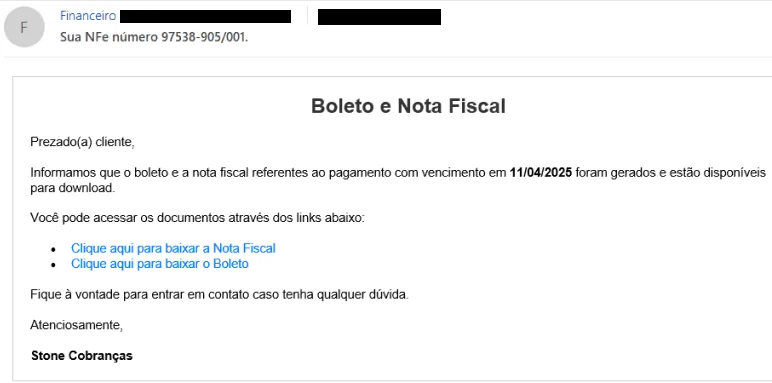

Esses disfarces não são novos, mas a eficiência com que são aplicados está em constante evolução. Por exemplo, em vez de faturas genéricas, os criminosos agora personalizam as comunicações, utilizando nomes de empresas conhecidas, o que aumenta a probabilidade de cliques. Empresas de renome, como bancos e operadoras de telefonia, são alvos frequentes, pois suas comunicações são frequentemente reconhecidas e confiáveis pelos usuários.

A estratégia dos cibercriminosos: disfarces financeiros e fiscais

A tática empregada pelos criminosos é engenhosa: eles se disfarçam de instituições financeiras ou operadoras de telefonia, enviando mensagens com supostas faturas em atraso ou recibos eletrônicos de pagamento (NF-e). O objetivo é induzir as vítimas a clicar em links fraudulentos, geralmente hospedados no Dropbox, uma plataforma de armazenamento em nuvem legítima.

Os criminosos também utilizam métodos de phishing mais elaborados. Por exemplo, podem criar páginas de login falsas que imitam sites legítimos, levando as vítimas a fornecer suas credenciais sem perceber. Isso demonstra a importância de verificar sempre a URL antes de inserir qualquer informação sensível.

Ao acessar esses links, os usuários são levados a baixar arquivos executáveis maliciosos, camuflados como documentos fiscais ou boletos. A Cisco Talos identificou padrões nos nomes desses arquivos, como:

AGENT_NFe_<sequência aleatória>.exeBoleto_NFe_<sequência aleatória>.exeEletrônica_NFe_<sequência aleatória>.exeNf-e.exeNFE_<sequência aleatória>.exeNOTA_FISCAL_NFe_<sequência aleatória>.exe

Além do setor corporativo, o estudo da Cisco Talos revela que instituições educacionais e governamentais também foram alvos desses ataques, evidenciando a amplitude da campanha.

O coração da ameaça: ferramentas de gerenciamento remoto cooptadas

Além dos setores corporativos, a segurança cibernética em instituições educacionais e governamentais é igualmente crucial. A proteção de dados estudantis e informações públicas requer medidas robustas para evitar vazamentos ou ataques que podem comprometer a segurança nacional.

Uma vez que os invasores ganham acesso aos sistemas, eles podem criar backdoors, permitindo acessos futuros mesmo após a remoção dos softwares maliciosos. Isso reforça a necessidade de não apenas eliminar os invasores, mas também realizar uma manutenção regular dos sistemas para garantir que não haja mais vulnerabilidades.

O principal propósito dessa campanha é a instalação de ferramentas RMM. Esses softwares, desenvolvidos para fins legítimos de suporte e administração de redes, são desviados para permitir que agentes mal-intencionados assumam o controle total das máquinas infectadas.

O relatório destaca que a ferramenta mais frequentemente utilizada nessa campanha é o N-able RMM Remote Access. A N-able, desenvolvedora do software, já foi notificada sobre o uso indevido de sua plataforma e agiu para desativar as contas de teste comprometidas. Outra ferramenta similar, o PDQ Connect, também foi observada em alguns casos, ambas oferecendo períodos de teste gratuitos.

A resposta a esses ataques deve incluir uma estratégia de recuperação, que envolve backups regulares e planos de resposta a incidentes. As empresas precisam estar preparadas para agir rapidamente em caso de uma violação de segurança, minimizando danos e recuperando operações normais o mais rápido possível.

A análise da Cisco Talos mostrou que, embora algumas amostras de softwares RMM com mais de 15 dias estivessem desativadas (indicando o uso de versões de teste expiradas), as infecções mais recentes, com menos de 15 dias, apresentavam ferramentas ativas, sugerindo que os criminosos exploram o período de avaliação gratuita para suas operações.

Reconhecer e-mails de spam é uma habilidade essencial nos dias de hoje, ajudando a prevenir que informações sensíveis sejam comprometidas.

Além disso, a conscientização sobre as ameaças cibernéticas deve ser ampliada, com campanhas de informação para usuários finais. Isso inclui dicas sobre como identificar e-mails de phishing e a importância de atualizar regularmente senhas e sistemas operacionais.

A instalação de ferramentas RMM através de spam representa um sério desafio à segurança digital, pois muitas vezes os usuários não estão cientes dos riscos associados.

Esses ataques de spam tornam-se ainda mais preocupantes quando se considera que os criminosos podem utilizar dados obtidos para realizar ataques ainda mais sofisticados.

Empresas devem estar atentas às tentativas de spam e garantir que suas equipes estejam treinadas para lidar com essas situações.

Em suma, a segurança cibernética é uma responsabilidade compartilhada que exige atenção contínua. A colaboração entre empresas, governo e usuários é fundamental para fortalecer a defesa contra esses ataques, garantindo um ambiente digital mais seguro para todos.

As campanhas de spam estão em constante evolução, exigindo que as organizações mantenham uma vigilância constante e adaptem suas estratégias de segurança.

A equipe da Cisco Talos continua monitorando a evolução dessa ameaça para fornecer informações atualizadas e auxiliar na proteção contra esses ataques cibernéticos em constante evolução.

O combate ao spam é uma batalha contínua, e todos devem contribuir para tornar o ambiente digital mais seguro.

Investir em soluções que detectam e bloqueiam spam é fundamental para proteger tanto informações corporativas quanto pessoais.

Para uma análise mais aprofundada, o relatório completo da Cisco Talos está disponível para consulta pública.