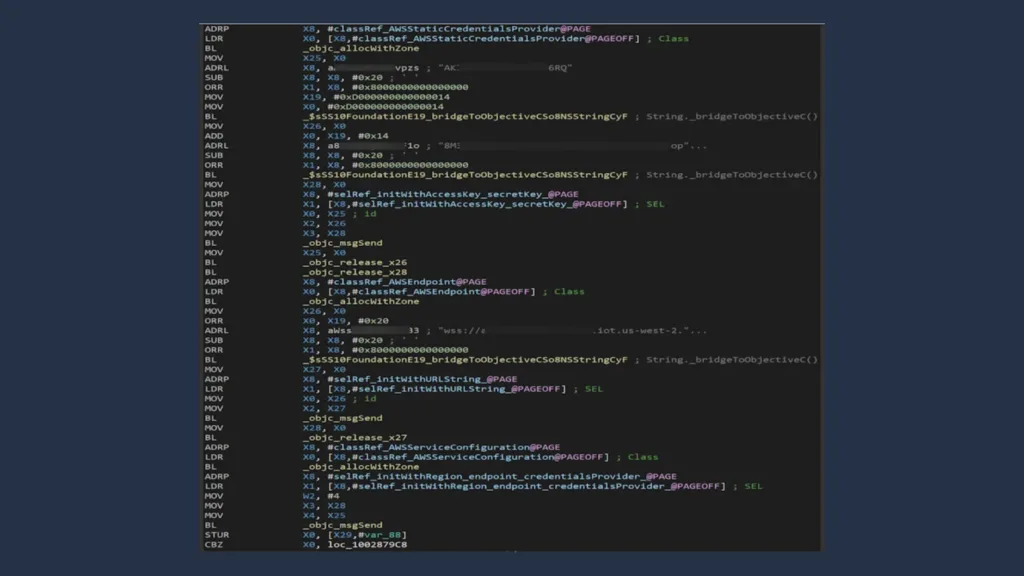

Milhões de usuários de aplicativos Android e iOS estão em risco devido à exposição de chaves de autenticação para serviços de nuvem, como Amazon Web Services (AWS) e Microsoft Azure Blob Storage, em suas bases de código. A descoberta, relatada pela Symantec, destaca a presença de credenciais não criptografadas e codificadas diretamente no código-fonte de vários aplicativos móveis.

Credenciais AWS e Azure expostas

Essas chaves, quando expostas, podem permitir que invasores acessem buckets de armazenamento e bancos de dados, comprometendo informações sensíveis dos usuários. Além disso, esses invasores podem manipular ou roubar dados sem dificuldade, caso obtenham essas credenciais.

De acordo com a Symantec, essas falhas de segurança são resultado de más práticas de desenvolvimento de software, onde credenciais são incluídas no código-fonte por erro. Embora essa vulnerabilidade afete uma ampla gama de aplicativos, a segurança dos dados dos usuários depende diretamente da capacidade dos desenvolvedores de corrigirem o problema.

Aplicativos afetados na Google Play Store:

- Pic Stitch: mais de 5 milhões de downloads, com credenciais da Amazon codificadas.

- Meru Cabs: mais de 5 milhões de downloads, com credenciais do Microsoft Azure Blob Storage.

- Sulekha Business: mais de 500 mil downloads, também com credenciais do Microsoft Azure Blob Storage.

- ReSound Tinnitus Relief: mais de 500 mil downloads, credenciais expostas do Microsoft Azure Blob Storage.

- Saludsa: mais de 100 mil downloads, credenciais do Microsoft Azure Blob Storage.

- Chola Ms Break In: mais de 100 mil downloads, mesma vulnerabilidade com credenciais do Microsoft Azure Blob Storage.

- EatSleepRIDE Motorcycle GPS: mais de 100 mil downloads, credenciais codificadas pelo Twilio.

- Beltone Tinnitus Calmer: mais de 100 mil downloads, credenciais do Microsoft Azure Blob Storage.

Aplicativos afetados na Apple App Store:

- Crumbl: 3,9 milhões de avaliações, com chaves da AWS expostas.

- Eureka – Ganhe Dinheiro com Pesquisas: 402,1 mil avaliações, com credenciais da AWS codificadas.

- Videoshop – Editor de Vídeo: 357,9 mil avaliações, também com credenciais da AWS codificadas.

- Solitaire Clash – Ganhe Dinheiro Real: 244,8 mil avaliações, vulnerável com credenciais da AWS.

- Zap Surveys – Ganhe Dinheiro Fácil: mais de 235 mil avaliações, com credenciais da AWS não protegidas.

Embora a presença desses aplicativos no seu dispositivo não indique necessariamente um roubo de dados, a exposição dessas credenciais é alarmante e pode ser explorada, a menos que os desenvolvedores tomem medidas imediatas.

Melhores práticas para proteger credenciais de aplicativos móveis

Para mitigar esses riscos, a Symantec recomenda que os desenvolvedores utilizem variáveis de ambiente para armazenar credenciais, além de ferramentas como o AWS Secrets Manager e o Azure Key Vault para gerenciamento seguro de segredos. A criptografia de dados sensíveis e a adoção de revisões e auditorias de código regulares são cruciais. Também é vital integrar verificações de segurança automatizadas durante o desenvolvimento para identificar possíveis vulnerabilidades.

Essa descoberta destaca a importância de boas práticas de segurança no desenvolvimento de aplicativos móveis, reforçando a necessidade de uma abordagem mais rigorosa e segura na manipulação de dados confidenciais.