A divisão de Inteligência em Ameaças da Check Point Software, a Check Point Research (CPR), emitiu um alerta sobre um novo ataque cibernético, o LitterDrifter. Esta é a mais recente adição ao arsenal cibernético do grupo Gamaredon, patrocinado pelo Estado russo. O LitterDrifter é um worm VBS com duas funções principais.

Os objetivos principais do worm são a propagação automática através de drives USB e a comunicação com um conjunto de servidores de comando e controle (C&C). Este design estratégico está alinhado com os objetivos gerais do Gamaredon, permitindo ao grupo manter acesso contínuo aos seus alvos.

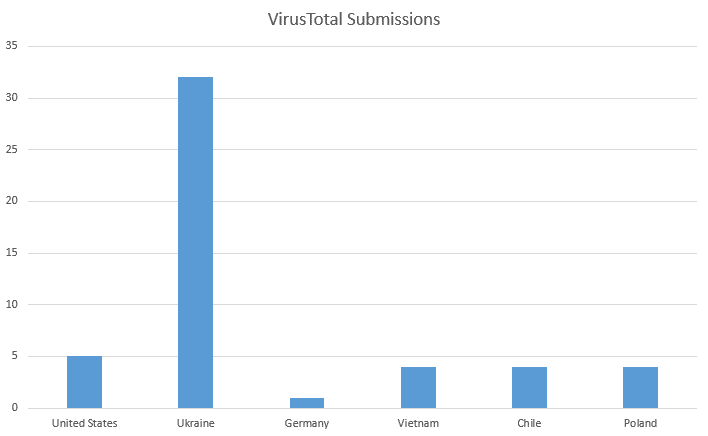

Apesar do Gamaredon ter como alvo principal entidades na Ucrânia, o worm LitterDrifter introduz uma dimensão global às suas operações. Foram observados sinais de possíveis infecções em países como Estados Unidos, Vietnã, Chile, Polônia, Alemanha e também em Hong Kong. Isso sugere que, como outros worms USB, o LitterDrifter pode ter se espalhado além de seus alvos iniciais.

Em um ambiente de ameaças à segurança cibernética em constante mudança, alguns adversários se destacam por sua ousadia e persistência. O Gamaredon, também conhecido como Primitive Bear, ACTINIUM e Shuckworm, é um grupo de cibercriminosos que se sobressai no domínio da espionagem russa, com foco especial nas entidades ucranianas. Enquanto muitos grupos de espionagem cibernética russos operam discretamente, o Gamaredon é notável por suas campanhas de grande escala.

O Gamaredon é conhecido por visar uma ampla gama de entidades ucranianas, demonstrando um compromisso incansável com seus objetivos de espionagem. O Serviço de Segurança da Ucrânia (SBU), a principal agência de aplicação da lei e inteligência do país, identificou os membros do Gamaredon como oficiais do Serviço Federal de Segurança Russo (FSB), adicionando uma dimensão geopolítica às atividades do grupo.

Como o Gamaredon se compara a outros grupos de espionagem cibernética russos?

O Gamaredon, também conhecido como Primitive Bear, ACTINIUM e Shuckworm, é um grupo de cibercriminosos que se destaca no campo da espionagem russa, com especial atenção às entidades ucranianas. Este grupo é conhecido por suas campanhas de grande escala e por ter como alvo uma ampla gama de entidades ucranianas.

Comparativamente, outros grupos de espionagem cibernética russos, como o Sandworm e o Fancy Bear, também são patrocinados pelo estado e têm sido associados a ataques de guerra cibernética. Fancy Bear e Sandworm estão sob as ordens da Diretoria Principal do Estado Maior das Forças Armadas (GRU), enquanto o Gamaredon é dirigido pelo Serviço Federal de Segurança da Rússia (FSB).

Outro grupo notável é o Nobelium, que esteve por trás do incidente SolarWinds em 2020 e foi identificado como parte do SVR, o Serviço de Inteligência Estrangeiro Russo.

Cada um desses grupos tem suas próprias táticas, técnicas e procedimentos, mas todos compartilham o objetivo comum de realizar operações de espionagem cibernética em nome do estado russo.

Quais foram os ataques de guerra cibernética associados ao Sandworm e Fancy Bear?

O grupo Sandworm, também conhecido como Black Energy, é famoso por seus ataques cibernéticos devastadores. Desde 2014, empresas na Ucrânia ou com acesso à rede na região têm sido alvo de malwares como BlackEnergy, GreyEnergy, Industroyer, NotPetya, Exaramel. Em 2022, várias empresas também foram alvo de ameaças como WhisperGate, HermeticWiper, IsaacWiper e CaddyWiper.

Por outro lado, o Fancy Bear, também conhecido como APT28 ou Sofacy, é um grupo de ciberespionagem altamente avançado e sofisticado, que se acredita estar associado ao governo russo. Este grupo é conhecido por desenvolver campanhas de longa duração contra governos, organizações militares e de defesa, instituições acadêmicas e políticos em diferentes países. Em fevereiro, grupos patrocinados pelo estado, como o Fancy Bear, usaram programas de limpeza na tentativa de danificar a infraestrutura e sabotar sistemas de computador.

Quais foram os alvos do Fancy Bear em suas campanhas de longa duração?

O Fancy Bear, também conhecido como APT28 ou Sofacy, é um grupo de ciberespionagem altamente avançado e sofisticado, que acredita-se estar associado ao governo russo. Este grupo é conhecido por desenvolver campanhas de longa duração contra governos, organizações militares e de defesa, instituições acadêmicas e políticos em diferentes países.

Os alvos do Fancy Bear incluem setores como aeroespacial, defesa, energia, governo, mídia e dissidentes. Eles usam um implante sofisticado e multiplataforma para realizar suas operações.

Em um dos ataques mais notáveis, o Fancy Bear foi associado ao incidente SolarWinds em 2020, que afetou várias organizações governamentais e privadas, incluindo os departamentos de Defesa, Segurança Interna, Estado, Energia e Tesouro dos EUA, as Forças Armadas dos EUA, o setor de segurança nuclear e 425 empresas da lista Fortune 500, que vão desde Cisco e Equifax até Mastercard e Microsoft.

Conclusão sobre a descoberta da CPR

Os pesquisadores da Check Point Research (CPR) expuseram a infraestrutura de comando e controle do Gamaredon, destacando sua flexibilidade e volatilidade. Apesar dessas características dinâmicas, a infraestrutura mantém padrões e características anteriormente relatados, indicando uma certa consistência na abordagem do Gamaredon.

À medida que os pesquisadores continuam a desvendar as complexidades da espionagem cibernética patrocinada pelo Estado, o Gamaredon permanece como um ponto central de análise. O worm LitterDrifter é uma prova da adaptabilidade e inovação do grupo, evidenciando a constante evolução das ameaças cibernéticas. Entender e “decifrar” esse tipo de malware é fundamental para fortalecer as defesas globais de segurança cibernética contra adversários cada vez mais sofisticados.