Uma falha recentemente divulgada no sistema de impressão de código aberto Common Unix Printing System (CUPS) pode ser explorada por invasores para lançar ataques DDoS com um fator de amplificação de 600x.

Ataques DDoS amplificados por falha CUPS

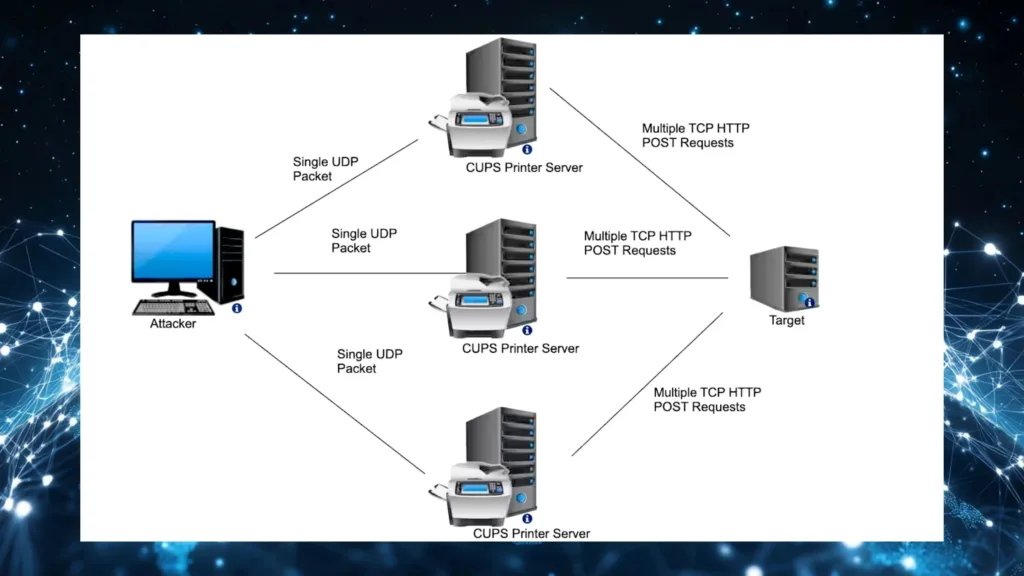

Conforme descoberto pelos pesquisadores de segurança da Akamai, uma falha de segurança CVE-2024-47176 no daemon cups-browsed, que pode ser encadeada com três outros bugs para obter execução remota de código em sistemas do tipo Unix por meio de um único pacote UDP, também pode ser aproveitada para amplificar ataques DDoS. A vulnerabilidade é acionada quando um invasor envia um pacote especialmente criado, enganando um servidor CUPS para tratar um alvo como uma impressora a ser adicionada.

Cada pacote enviado para servidores CUPS vulneráveis os leva a gerar solicitações IPP/HTTP maiores direcionadas ao dispositivo alvo. Isso impacta tanto o alvo quanto o servidor CUPS, consumindo sua largura de banda e recursos de CPU.

Começa com um único pacote UDP malicioso

Para iniciar tal ataque, um ator malicioso precisa apenas enviar um único pacote para um serviço CUPS exposto e vulnerável exposto online. Pesquisadores da Akamai estimam que cerca de 58.000 servidores, de mais de 198.000 dispositivos expostos, poderiam ser recrutados para ataques DDoS.

Além disso, centenas de dispositivos vulneráveis demonstraram um “loop infinito” de solicitações, com alguns servidores CUPS enviando solicitações repetidamente após receber uma investigação inicial e alguns servidores entrando em um loop infinito em resposta a erros HTTP/404 específicos. Muitas dessas máquinas vulneráveis estavam executando versões desatualizadas do CUPS (que remontam a 2007), que são alvos fáceis para criminosos cibernéticos que podem explorá-las para criar botnets por meio da cadeia RCE ou usá-las para amplificação de DDoS.

Este ataque de amplificação DDoS também requer recursos mínimos e pouco tempo para ser executado. A Akamai alerta que um agente de ameaça poderia facilmente assumir o controle de todos os serviços CUPS expostos na internet em segundos. Os administradores são aconselhados a implantar patches CVE-2024-47176 ou desabilitar a execução do serviço cups-browsed para bloquear possíveis ataques e reduzir o risco de seus servidores serem adicionados a uma botnet ou usados em ataques DDoS.

“O DDoS continua sendo um vetor de ataque viável usado para assediar e perturbar vítimas em toda a internet, desde grandes indústrias e governos até pequenos criadores de conteúdo, lojas online e jogadores”, alertaram os pesquisadores da Akamai.

Embora a análise original tenha se concentrado no RCE, que poderia ter um resultado mais grave, a amplificação de DDoS também é facilmente abusada neste caso.

Via: Bleeping Computer