Pesquisadores da ETH Zurich identificaram falhas sérias em várias plataformas de armazenamento em nuvem com criptografia de ponta a ponta (E2EE), potencialmente expondo os dados de milhões de usuários a invasores maliciosos.

O estudo, conduzido por Jonas Hofmann e Kien Tuong Truong, analisou serviços populares como Sync, pCloud, Icedrive, Seafile e Tresorit, que juntos atendem mais de 22 milhões de pessoas. O foco foi em um modelo de ameaça no qual um atacante controla um servidor malicioso, capaz de ler, modificar e injetar dados. Este cenário, viável para hackers sofisticados e atores estatais, representa uma séria ameaça à segurança.

Os pesquisadores destacaram que muitas dessas falhas contradizem as promessas de segurança das plataformas, criando expectativas irreais para os consumidores.

Principais descobertas sobre as falhas em plataformas de armazenamento em nuvem E2EE

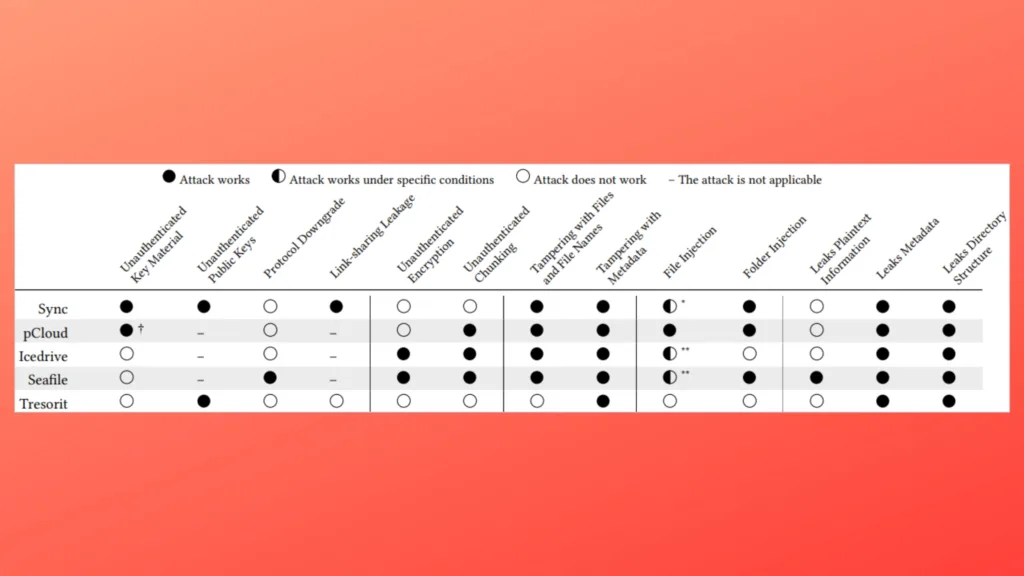

A análise revelou falhas críticas em todos os cinco serviços, permitindo que atacantes injetem arquivos, manipulem dados ou obtenham acesso indevido aos arquivos dos usuários. Aqui está um resumo dos problemas detectados:

- Sync: Vulnerável devido à falta de autenticação de material de chave, permitindo que atacantes insiram suas próprias chaves de criptografia e comprometam os dados. A ausência de autenticação de chave pública no compartilhamento de arquivos permite a descriptografia de arquivos compartilhados. Links compartilhados expõem senhas ao servidor, violando a confidencialidade. Além disso, atacantes podem renomear ou mover arquivos sem serem detectados e até mesmo injetar pastas no armazenamento do usuário.

- pCloud: Os problemas principais vêm da falta de autenticação de chave, permitindo que atacantes sobrescrevam chaves privadas e forcem a criptografia com chaves controladas por eles. As chaves públicas também não são autenticadas, o que dá aos invasores acesso a arquivos criptografados. Atacantes podem injetar arquivos, manipular metadados como tamanho de arquivo e reordenar ou remover fragmentos devido à ausência de autenticação no processo de fragmentação.

- Icedrive: Vulnerável ao uso de criptografia CBC sem autenticação, permitindo a adulteração de arquivos. Atacantes podem modificar o conteúdo dos arquivos e até alterar nomes de arquivos. A falta de autenticação na fragmentação de arquivos permite reordenar ou remover fragmentos, comprometendo a integridade dos arquivos.

- Seafile: Sofre com downgrades de protocolo, facilitando ataques de força bruta em senhas. O uso de criptografia CBC não autenticada permite a adulteração de arquivos, e a fragmentação não autenticada possibilita a manipulação dos fragmentos. Nomes e localizações de arquivos não são protegidos, e o servidor pode injetar arquivos ou pastas no armazenamento dos usuários.

- Tresorit: Embora tenha se saído melhor que os outros serviços, ainda há falhas. A autenticação de chave pública depende de certificados controlados pelo servidor, que podem ser substituídos por atacantes para acessar arquivos compartilhados. Metadados também são vulneráveis à adulteração, permitindo que invasores modifiquem detalhes como a data de criação dos arquivos.

Entre as plataformas avaliadas, a Tresorit apresentou o menor risco, pois as falhas não expõem diretamente o conteúdo dos arquivos ou facilitam a manipulação de dados com facilidade.

Resposta dos fornecedores

Os pesquisadores notificaram Sync, pCloud, Seafile e Icedrive sobre suas descobertas em abril de 2024, e entraram em contato com a Tresorit em setembro de 2024 para discutir melhorias nas implementações criptográficas. Enquanto o Icedrive optou por não corrigir os problemas, a Seafile prometeu atualizar a falha de downgrade em futuras versões. Sync e pCloud ainda não haviam respondido até 10 de outubro de 2024.

As plataformas se manifestaram sobre as descobertas:

- Sync: Afirmou estar ciente das falhas e já corrigiu o problema de vazamento de links. A empresa se comprometeu a resolver os problemas restantes rapidamente.

- Tresorit: Planeja melhorar sua autenticação de chaves públicas em 2025 para prevenir ataques de substituição de chaves. A empresa reconheceu a importância das descobertas e afirmou que continuará aprimorando a segurança de sua plataforma.

- Seafile: Não emitiu um comentário detalhado.

Icedrive e pCloud não responderam aos pedidos de comentário.