Nem o céu é o limite quando falamos de ataques cibernéticos. Agora, os hackers norte-coreanos do grupo Lazarus invadem empresa aeroespacial com novo malware LightlessCan. O ataque teve como alvo funcionários de uma empresa aeroespacial localizada na Espanha com falsas oportunidades de emprego para invadir a rede corporativa usando um backdoor ‘LightlessCan’ até então desconhecido. Entre os objetivos, está a espionagem dos trabalhos feitos na agência.

Os hackers utilizaram sua campanha contínua “Operação Dreamjob”, que envolve abordar um alvo pelo LinkedIn e se envolver em um falso processo de recrutamento de funcionários que, em algum momento, exigia que a vítima baixasse um arquivo.

O funcionário fez isso no computador de uma empresa, permitindo que hackers norte-coreanos violassem a rede corporativa para realizar espionagem cibernética.

A ESET investigou o incidente e conseguiu reconstruir o acesso inicial e recuperar componentes do conjunto de ferramentas do Lazarus, incluindo um backdoor anteriormente não documentado, que eles chamaram de ‘LightlessCan’.

Cadeia de ataque de Lázaro

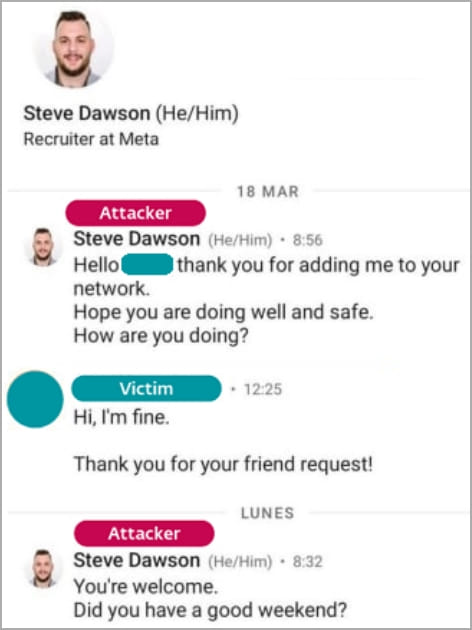

O ataque da Operação Dreamjob reconstruído pela ESET começou com uma mensagem no LinkedIn do ator Lazarus fingindo ser um recrutador do Meta (Facebook) chamado Steve Dawson.

Fonte: ESET

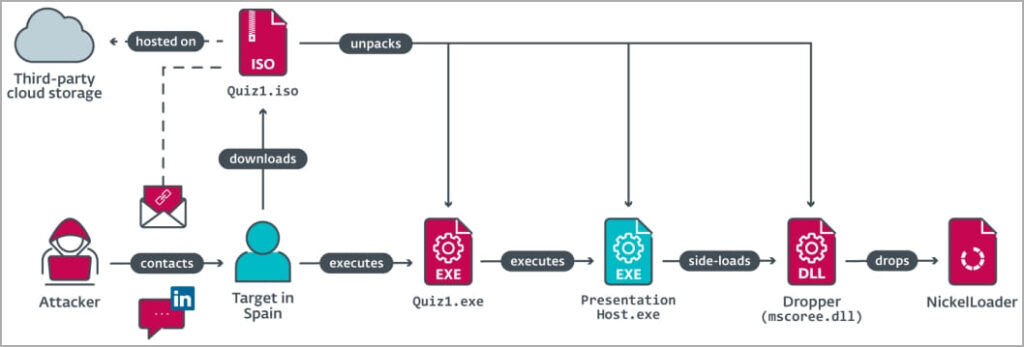

Em fases posteriores da discussão, a vítima foi solicitada a provar sua proficiência em programação C++ baixando alguns questionários compartilhados como executáveis em arquivos ISO.

Depois que esses executáveis foram iniciados, uma carga adicional das imagens ISO foi silenciosamente colocada na máquina da vítima por meio de carregamento lateral de DLL (mscoree.dll) usando um programa legítimo (PresentationHost.exe).

Fonte: ESET

Essa carga útil é o carregador de malware NickelLoader, visto implantando dois backdoors, uma variante do BlindingCan com funcionalidade atenuada (miniBlindingCan) e LightlessCan.

Os comandos suportados pelo miniBlindingCan são:

- Envie detalhes do sistema (nome do computador, versão do Windows, página de código).

- Atualizar intervalo de comunicação (valor do servidor C2).

- Pare a execução do comando.

- Envie a configuração de 9.392 bytes para o servidor C2.

- Atualize a configuração criptografada de 9.392 bytes no sistema de arquivos.

- Aguarde o próximo comando.

- Atualize o intervalo de comunicação (da configuração).

- Baixe e descriptografe arquivos do servidor C2.

- Execute o shellcode fornecido.

Hackers do Lazarus invadem empresa aeroespacial com novo malware LightlessCan

A ESET afirma que LightlessCan é um sucessor do BlindingCan, baseado em código-fonte e semelhanças de ordenação de comandos, apresentando uma estrutura de código mais sofisticada, indexação diferente e funcionalidade aprimorada.

A versão amostrada do ataque à organização aeroespacial espanhola é a 1.0, com suporte para 43 comandos. No entanto, a ESET afirma que existem outros 25 comandos no código que ainda não foram implementados.

O malware replica muitos comandos nativos do Windows, como ping, ipconfig, netstant, mkdir, schstasks, systeminfo, etc., para poder executá-los sem aparecer no console do sistema para melhor furtividade contra ferramentas de monitoramento em tempo real.

Como esses comandos são de código fechado, a ESET comenta que o Lazarus conseguiu fazer engenharia reversa do código ou se inspirou nas versões de código aberto.