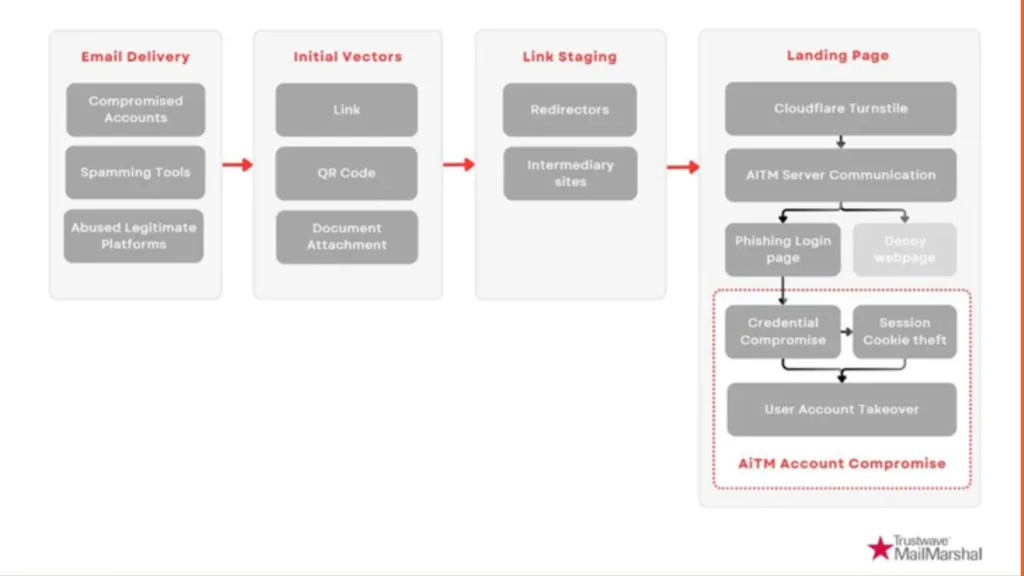

O Rockstar 2FA, uma evolução do kit DadSec (Phoenix), vem sendo usado em campanhas de phishing-as-a-service (PhaaS) para comprometer contas do Microsoft 365, mesmo com autenticação multifator (MFA) habilitada. Especialistas da Trustwave identificaram que a ferramenta usa ataques adversary-in-the-middle (AiTM) para interceptar credenciais e cookies de sessão, possibilitando acesso indevido às contas.

Phishing Rockstar 2FA: Nova ameaça ao Microsoft 365

O kit Rockstar 2FA é distribuído sob um modelo de assinatura acessível, custando US$200 por duas semanas ou US$350 por mês (cerca de R$ 1,2 a 2,1 mil), tornando-o atrativo para criminosos com pouca experiência técnica. Entre os principais recursos estão:

- Bypass de autenticação multifator (2FA) e coleta de cookies 2FA;

- Proteção antibot com integração ao Cloudflare Turnstile;

- Painel administrativo amigável para gerenciamento de campanhas;

- Temas personalizáveis que imitam páginas de login de serviços populares.

Além disso, links e anexos são gerados para facilitar o ataque, enquanto plataformas confiáveis como Atlassian Confluence, Google Docs Viewer, OneDrive e Dynamics 365 são utilizadas para hospedar as páginas de phishing, explorando a credibilidade dessas marcas.

Como os ataques são realizados

Os e-mails enviados pelos criminosos frequentemente utilizam:

- URLs encurtadas, QR codes ou anexos;

- Templates que simulam notificações de compartilhamento de arquivos ou assinaturas eletrônicas.

As páginas de login falsas, criadas com códigos HTML ofuscados, replicam o design original das marcas-alvo. Quando o usuário insere as credenciais, estas são imediatamente enviadas ao servidor do atacante, que também captura o cookie de sessão, permitindo o acesso à conta sem necessidade de senha adicional.

Impacto e campanhas relacionadas

Campanhas como a Beluga, relatada pela Malwarebytes, mostram como anexos em formato .HTM podem ser usados para roubar credenciais de serviços como o Microsoft OneDrive, com dados sendo enviados diretamente a bots do Telegram.

Além disso, golpes via redes sociais utilizam links enganosos para promover aplicativos fraudulentos que roubam dados financeiros, com perdas relatadas de até US$10.000 (cerca de R$ 60 mil).