A Microsoft encontrou quatro vulnerabilidades no OpenVPN. Essas falhas poderiam ser encadeadas para obter execução remota de código e escalonamento de privilégios locais.

Vulnerabilidades identificadas no OpenVPN

Durante a conferência Black Hat USA 2024, pesquisadores da Microsoft revelaram várias falhas de gravidade média no projeto de código aberto OpenVPN. Essas falhas, como já dissemos, poderiam ser encadeadas para obter execução remota de código (RCE) e escalonamento de privilégios locais (LPE).

OpenVPN é um software de código aberto que fornece uma maneira segura e flexível de estabelecer uma conexão de Rede Privada Virtual (VPN). Os invasores podem explorar as falhas para obter controle total sobre os endpoints alvos, o que pode resultar em violações de dados, comprometimento do sistema e acesso não autorizado a informações confidenciais.

Essa cadeia de ataque pode permitir que invasores obtenham controle total sobre endpoints alvos, resultando potencialmente em violações de dados, comprometimento do sistema e acesso não autorizado a informações confidenciais.

Explorar essas vulnerabilidades, no entanto, exige autenticação do usuário e um profundo entendimento do funcionamento interno do OpenVPN, juntamente com conhecimento intermediário dos sistemas operacionais.

Microsoft

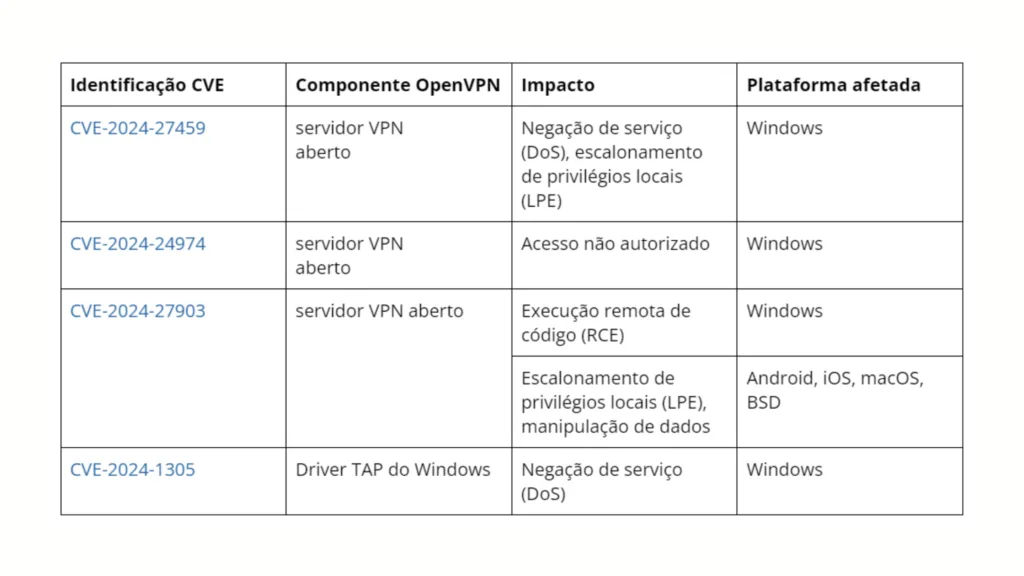

Abaixo está uma lista das vulnerabilidades descobertas:

A exploração dessas falhas requer autenticação do usuário e um profundo entendimento do funcionamento interno do OpenVPN. As vulnerabilidades impactam todas as versões do OpenVPN anteriores à versão 2.6.10 e 2.5.10.

A exploração das falhas

Um ataque pode explorar essas vulnerabilidades após obter as credenciais de um usuário por meio de métodos diferentes, como comprá-las na dark web, usar um ladrão de informações ou capturar hashes NTLMv2 do tráfego de rede e quebrá-los com ferramentas como HashCat ou John the Ripper.

“Como nossa pesquisa demonstrou, um invasor pode aproveitar pelo menos três das quatro vulnerabilidades descobertas para criar exploits para atingir RCE e LPE, que podem então ser encadeados para criar uma poderosa cadeia de ataque.” conclui o post.

Por meio dessas técnicas, o invasor pode, por exemplo, desabilitar o Protect Process Light (PPL) para um processo crítico, como o Microsoft Defender, ou ignorar e interferir em outros processos críticos no sistema. Essas ações permitem que os invasores ignorem os produtos de segurança e manipulem as principais funções do sistema, fortalecendo ainda mais seu controle e evitando a detecção.

Vulnerabilidades são muito comuns em qualquer software hoje me dia. Por isso é importante mantê-los atualizados e executar cada versão nova assim que são lançadas, porque muitas delas trazem correções importantes.

Via: Security Affairs