Uma nova plataforma de phishing como serviço (PhaaS ou PaaS) chamada Greatness está sendo utilizada por cibercriminosos para atingir usuários corporativos do serviço de nuvem Microsoft 365. Ela estaria sendo usada desde pelo menos meados de 2022, reduzindo efetivamente a barreira de entrada para ataques de phishing.

A Greatness, por enquanto, está focada apenas nas páginas de phishing do Microsoft 365, fornecendo a seus afiliados um construtor de anexos e links que cria páginas de engodo e login altamente convincentes.

Ele contém recursos como ter o endereço de e-mail da vítima pré-preenchido e exibir o logotipo e a imagem de plano de fundo apropriados da empresa, extraídos da página de login real do Microsoft 365 da organização de destino.

Tiago Pereira, pesquisador do Cisco Talos

Plataforma Greatness permite golpes convincentes de phishing

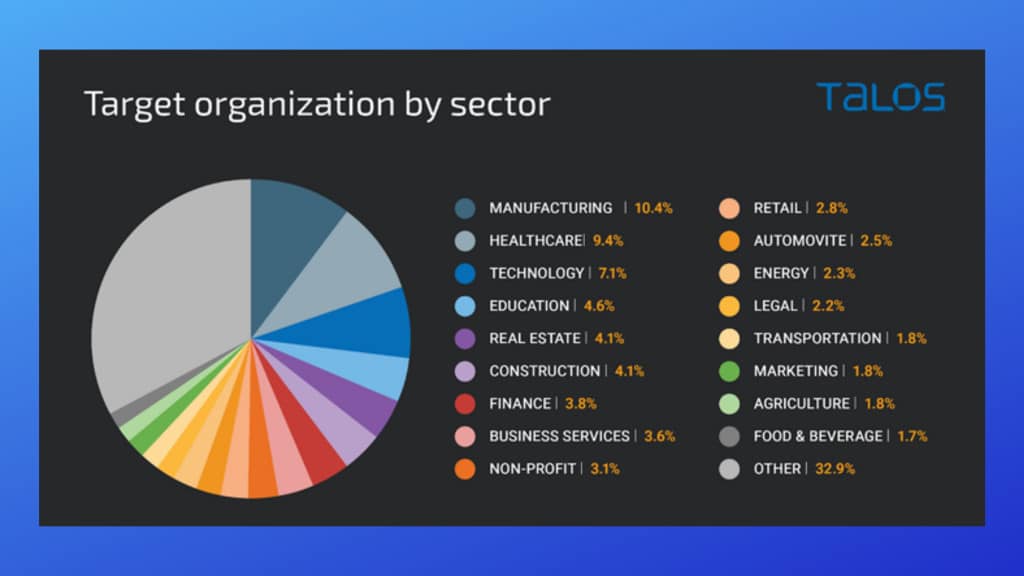

As campanhas envolvendo a Greatness têm principalmente entidades de manufatura, assistência médica e tecnologia localizadas nos EUA, Reino Unido, Austrália, África do Sul e Canadá, com um pico na atividade detectado em dezembro de 2022 e março de 2023. No entanto, essas campanhas acabam sendo disseminadas para outras partes do mundo, principalmente quando estão dando certo.

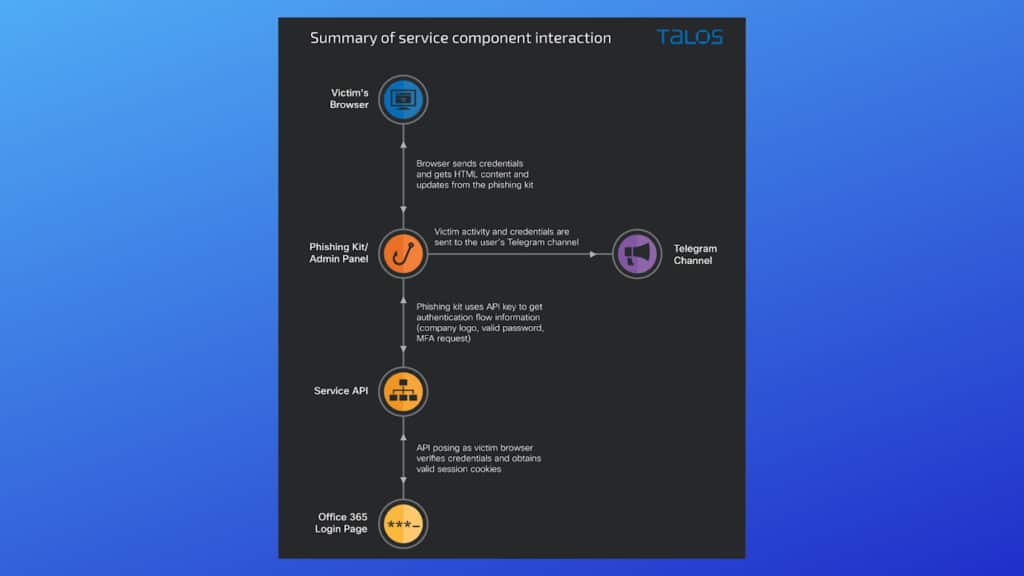

Kits de phishing como o Greatness oferecem aos agentes de ameaças, novatos ou não, um balcão único econômico e escalável, tornando possível criar páginas de login convincentes associadas a vários serviços online e ignorar as proteções de autenticação de dois fatores (2FA). Especificamente, as páginas de chamariz de aparência autêntica funcionam como um proxy reverso para coletar credenciais e senhas únicas baseadas em tempo (TOTPs) inseridas pelas vítimas.

As cadeias de ataque começam com e-mails maliciosos contendo um anexo HTML que, ao abrir, executa um código JavaScript ofuscado que redireciona o usuário para uma página inicial com o endereço de e-mail do destinatário já preenchido e solicita sua senha e código MFA. As credenciais e tokens inseridos são posteriormente encaminhados ao canal Telegram do afiliado para obter acesso não autorizado às contas em questão.

O kit de phishing AiTM também vem com um painel de administração que permite ao afiliado configurar o bot do Telegram, rastrear informações roubadas e até criar anexos ou links com armadilhas.

Além disso, espera-se que cada afiliado tenha uma chave de API válida para poder carregar a página de phishing. A chave de API também impede que endereços IP indesejados visualizem a página de phishing e facilita a comunicação nos bastidores com a página de login real do Microsoft 365, fazendo-se passar pela vítima.

Essas descobertas surgem quando a Microsoft começou a aplicar a correspondência de números nas notificações por push do Microsoft Authenticator a partir de 8 de maio de 2023, para melhorar as proteções 2FA e evitar ataques de bombardeio imediatos.