“Inicialmente, o invasor visa um roteador cujo WEBUI é aberto ao público, executa scripts possivelmente usando vulnerabilidades e, finalmente, infecta o GobRAT”, disse o Centro de Coordenação JPCERT (JPCERT/CC) em um relatório que acaba de ser publicado. Sendo assim, um novo Trojan de acesso remoto GobRAT atinge roteadores Linux no Japão.

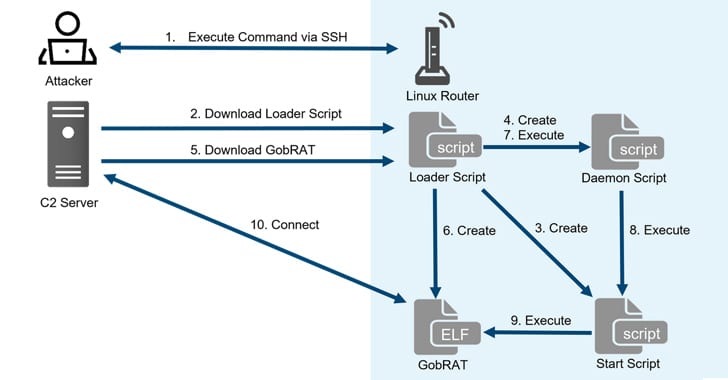

O comprometimento de um roteador exposto à Internet é seguido pela implantação de um script de carregamento que atua como um canal para a entrega do GobRAT, que, quando iniciado, se disfarça como o processo daemon Apache (apache) para evitar a detecção.

Novo Trojan de acesso remoto GobRAT atinge roteadores Linux no Japão

O carregador também está equipado para desabilitar firewalls, estabelecer persistência usando o agendador de tarefas cron e registrar uma chave pública SSH no arquivo .ssh/authorized_keys para acesso remoto.

O GobRAT, por sua vez, se comunica com um servidor remoto por meio do protocolo Transport Layer Security (TLS) para receber até 22 comandos criptografados diferentes para execução.

Alguns dos principais comandos são os seguintes:

- Obter informações da máquina

- Executar shell reverso

- Ler/escrever arquivos

- Configurar novo comando e controle (C2) e protocolo

- Inicie o proxy SOCKS5

- Execute o arquivo em /zone/ frpc e

- Tentativa de login nos serviços sshd, Telnet, Redis, MySQL, PostgreSQL em execução em outra máquina

As descobertas ocorrem quase três meses depois que o Lumen Black Lotus Labs revelou que roteadores de nível empresarial foram vítimas de espionagem na América Latina, Europa e América do Norte usando um malware chamado HiatusRAT.