Pesquisadores de segurança cibernética e administradores de TI estão levantando algumas preocupações sobre os novos domínios de Internet ZIP e MOV do Google. Eles alertam que os agentes de ameaças podem usá-los para ataques de phishing e distribuição de malware.

Novos domínios de Internet ZIP e MOV do Google

No início deste mês, o Google introduziu oito novos domínios de primeiro nível (TLD) que podem ser adquiridos para hospedagem de sites ou endereços de e-mail. Os novos domínios são .dad, .esq, .prof, .phd, .nexus, .foo e, para o tópico de nosso artigo, os TLDs de domínio .zip e .mov.

Embora os TLDs ZIP e MOV estejam disponíveis desde 2014, somente neste mês eles se tornaram disponíveis, permitindo que qualquer pessoa compre um domínio, como bleepingcomputer.zip, para um site. No entanto, esses domínios podem ser vistos como arriscados, pois os TLDs também são extensões de arquivos comumente compartilhados em postagens de fóruns, mensagens e discussões online, que agora serão automaticamente convertidos em URLs por algumas plataformas ou aplicativos online.

A preocupação

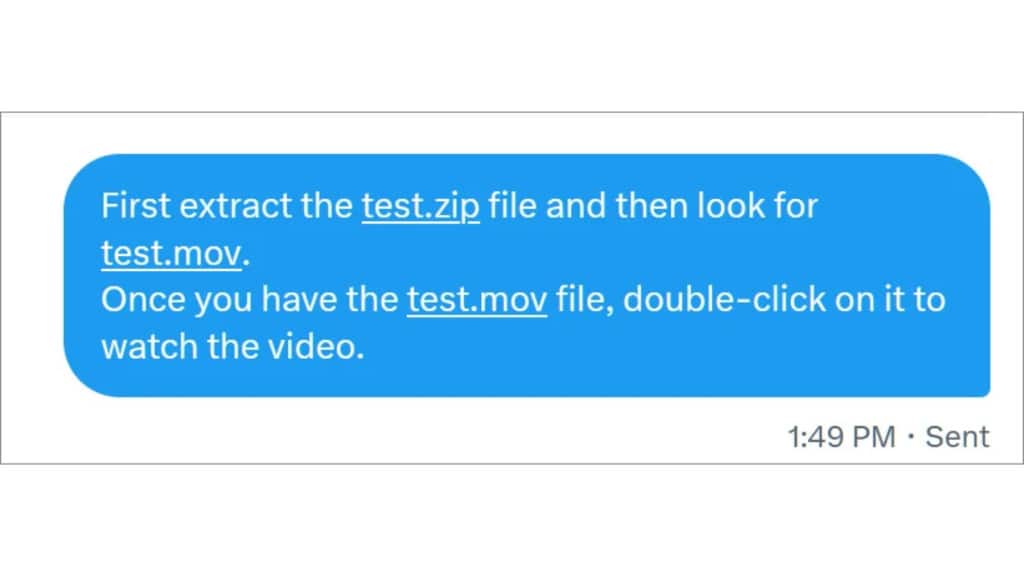

Dois tipos de arquivo comuns vistos online são arquivos ZIP e vídeos MPEG 4, cujos nomes de arquivo terminam em .zip (arquivo ZIP) ou .mov (arquivo de vídeo). Portanto, é muito comum as pessoas postarem instruções contendo nomes de arquivos com as extensões .zip e .mov.

No entanto, agora que são TLDs, algumas plataformas de mensagens e sites de mídia social converterão automaticamente nomes de arquivos com extensões .zip e .mov em URLs. Por exemplo, no Twitter, se você enviar a alguém instruções sobre como abrir um arquivo zip e acessar um arquivo MOV, os nomes de arquivo inócuos serão convertidos em uma URL, conforme mostrado abaixo.

Imagem: Bleeping Computer

Quando as pessoas veem URLs em instruções, geralmente pensam que o URL pode ser usado para baixar o arquivo associado e podem clicar no link. No entanto, se um agente de ameaça possuir um domínio .zip com o mesmo nome de um nome de arquivo vinculado, uma pessoa pode visitar o site por engano e cair em um golpe de phishing ou baixar malware, pensando que o URL é seguro porque veio de uma fonte confiável.

Embora seja muito improvável que os agentes de ameaças registrem milhares de domínios para capturar algumas vítimas, você só precisa de um funcionário corporativo para instalar malware por engano para que toda uma rede seja afetada.

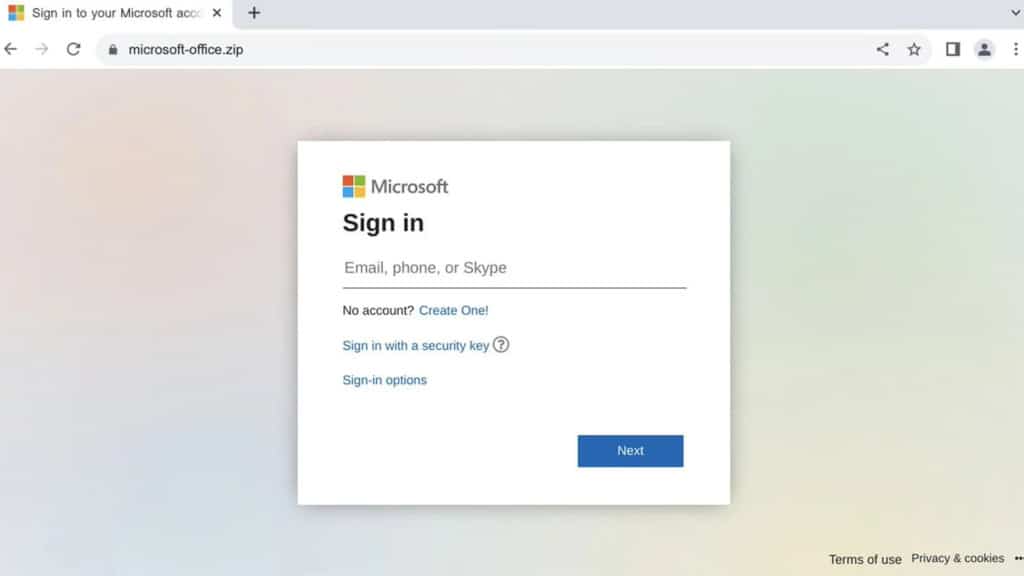

O abuso desses domínios não é teórico, com a empresa de inteligência cibernética Silent Push Labs já descobrindo o que parece ser uma página de phishing no microsoft-office[.]zip tentando roubar as credenciais da conta da Microsoft.

Além disso, os pesquisadores de segurança cibernética também começaram a brincar com os domínios, com Bobby Rauch publicando pesquisas sobre o desenvolvimento de links de phishing convincentes usando caracteres Unicode e o delimitador de informações do usuário (@) em URLs.

A pesquisa de Rauch mostra como os agentes de ameaças podem criar URLs de phishing que se parecem com URLs de download de arquivos legítimos no GitHub, mas na verdade levam você a um site v1.27.1[.]zip quando clicados.

Opiniões conflitantes

Esses desenvolvimentos geraram um debate entre desenvolvedores, pesquisadores de segurança e administradores de TI, com alguns achando que os temores não são justificados e outros achando que os TLDs ZIP e MOV adicionam riscos desnecessários a um ambiente online já arriscado.

As pessoas começaram a registrar domínios .zip associados a arquivos ZIP comuns, como update.zip, Financialstatement.zip, setup.zip, attachment.zip, officeupdate.zip e backup.zip, para exibir informações sobre os riscos do ZIP domínios, para RickRoll você, ou para compartilhar informações inofensivas.

O desenvolvedor de código aberto Matt Holt também solicitou que o ZIP TLD fosse removido da lista de sufixos públicos da Mozilla, uma lista de todos os domínios públicos de nível superior a serem incorporados em aplicativos e navegadores. No entanto, a comunidade PSL explicou rapidamente que, embora possa haver um pequeno risco associado a esses TLDs, eles ainda são válidos e não devem ser removidos do PSL, pois isso afetaria a operação de sites legítimos.

Ao mesmo tempo, outros pesquisadores e desenvolvedores de segurança expressaram que acreditam que os temores em relação a esses novos domínios são exagerados. Quando o BleepingComputer entrou em contato com o Google sobre essas preocupações, eles disseram que o risco de confusão entre nomes de arquivo e domínio não é novo, e mitigações do navegador estão em vigor para proteger os usuários contra abusos.