A equipe de pesquisa da vpnMentor implantou um honeypot de servidores abertos contendo dados pessoais falsos para atrair atores externos, analisar seu comportamento e registrar o que acontece quando um servidor é deixado aberto sem criptografia ou outras salvaguardas, e obtivemos resultados surpreendentes. Depois de implantar todos os servidores, demorou menos de três semanas para que atores externos encontrassem nossos buckets AWS expostos, enquanto nossos servidores Google Cloud e Azure Blob Storage nunca foram descobertos. Dessa forma, os pesquisadores descobrem grande violação de dados.

Ao longo de um ano, o vpnMentor implantou um honeypot de servidores abertos contendo dados pessoais falsos para atrair atores externos, analisar seu comportamento e registrar o que acontece quando um servidor é deixado aberto sem criptografia ou outras salvaguardas. Isso nos forneceu dados quase em tempo real sobre a atividade dos hackers, permitindo-nos ter uma visão de primeira linha de uma violação de dados em ação e monitorar os eventos à medida que eles se desenrolam.

As violações de dados acontecem quando arquivos e documentos sensíveis, confidenciais ou proprietários são acessados ??ou divulgados a indivíduos ou grupos não autorizados. As violações podem ocorrer quando atores externos se infiltram intencionalmente em bancos de dados ou redes privadas. Algumas maneiras comuns pelas quais os hackers roubam informações são ataques de força bruta, introdução de malware e phishing.

Pesquisadores descobrem grande violação de dados

Da mesma forma, os servidores vulneráveis ??tornam-se acessíveis a intervenientes externos, tanto éticos como maliciosos. Freqüentemente, esses são os casos que descobrimos e publicamos. Este também é o foco de nossa pesquisa.

De acordo com o Relatório de Investigações de Violações de Dados (DBIR) de 2022 da Verizon, erros humanos foram responsáveis ??por 13% das violações de dados nos últimos anos, sendo a configuração incorreta do armazenamento em nuvem um dos exemplos mais prevalentes. Este número é suficientemente substancial para que as empresas e as pequenas e médias empresas (SMB) classifiquem a negligência humana como um dos problemas de segurança mais significativos que enfrentam, conforme relatado no inquérito global da Kaspersky aos gestores de tecnologia da informação (TI) das organizações.

A análise de padrões, vulnerabilidades e efeitos de violação de dados é, portanto, crucial para identificar pontos fracos e avaliar riscos que podem levar ao comprometimento de informações sensíveis ou confidenciais. Da mesma forma, melhora os sistemas de gestão de dados, permitindo que o pessoal essencial lide eficazmente com a resposta a incidentes de emergência.

Dada a prevalência de violações de dados relacionadas com erros humanos, procurámos reunir mais informações sobre os seus vários aspectos, criando um honeypot e monitorizando os dados da experiência em tempo real.

Metas e Metodologia

Normalmente, os honeypots são redes, bancos de dados ou sistemas desprotegidos usados ??para desviar invasores cibernéticos de ativos confidenciais legítimos. No entanto, neste caso, o nosso honeypot serviu para atrair intervenientes externos e recolher informações cruciais sobre tendências de violação de dados. Especificamente, queríamos testar o fator de exposição e a descoberta de arquivos confidenciais armazenados na nuvem.

Nosso objetivo foi determinar a rapidez com que um banco de dados exposto pode ser localizado dependendo de diferentes configurações e identificar quais tipos de banco de dados são mais suscetíveis de serem encontrados. Também esperávamos estabelecer a localização geográfica da maioria dos intervenientes externos (assumindo que utilizam um servidor VPN próximo da sua região) e registar a percentagem de hackers éticos dispostos a divulgar as fugas.

Assim, implantamos um honeypot de vários servidores de armazenamento desprotegidos e não criptografados com dados de usuários falsos que nos permitiriam observar o comportamento e as táticas de atores externos e hackers em um ambiente simulado. O experimento durou 450 dias, de 29 de abril de 2021 a 14 de julho de 2022. Aqui estão seus principais componentes:

Local na rede Internet

Criamos o honeypot por trás de um site de aparência confiável de uma falsa empresa de prevenção de fraudes. Selecionamos esse setor devido ao seu apelo potencial para hackers que buscam informações confidenciais e sensíveis.

Também queríamos permitir que hackers encontrassem o proprietário da empresa e potencialmente procedessem à divulgação responsável. Assim, incluímos uma página de contato listando um endereço de e-mail funcional monitorado por nossos pesquisadores.

Servidores

Criamos um total de 14 buckets Amazon AWS S3, 1 servidor Google Cloud Storage e 1 servidor Azure Blob Storage. Limitamos os servidores Google e Azure porque esperávamos que atores externos simplesmente reutilizassem e modificassem ferramentas focadas em buckets AWS S3 para funcionarem com servidores Google e Azure. Este cenário não produziria nenhuma diferença mensurável nos dados e resultados.

Queríamos ter vários buckets S3 para testar de forma abrangente a descoberta de buckets relacionados, dependendo das diferentes palavras-chave, sufixos e prefixos que eles continham. Como a maioria das ferramentas de descoberta de servidores se concentra em buckets AWS S3, ter muitos buckets também nos permitiu observar e registrar quais ferramentas de descoberta os hackers usaram.

Dados falsos do usuário

Vários arquivos (com tamanho total de 7 GB) foram distribuídos entre os servidores, sendo a maioria deles no bucket principal do S3 vinculado diretamente ao site. Eles continham código-fonte e arquivos de banco de dados falsos, mas a maior parte dos dados eram faturas e arquivos CSV de 21.089 indivíduos fictícios. Os dados falsos do usuário expuseram nomes e sobrenomes, endereços de e-mail e números de telefone.

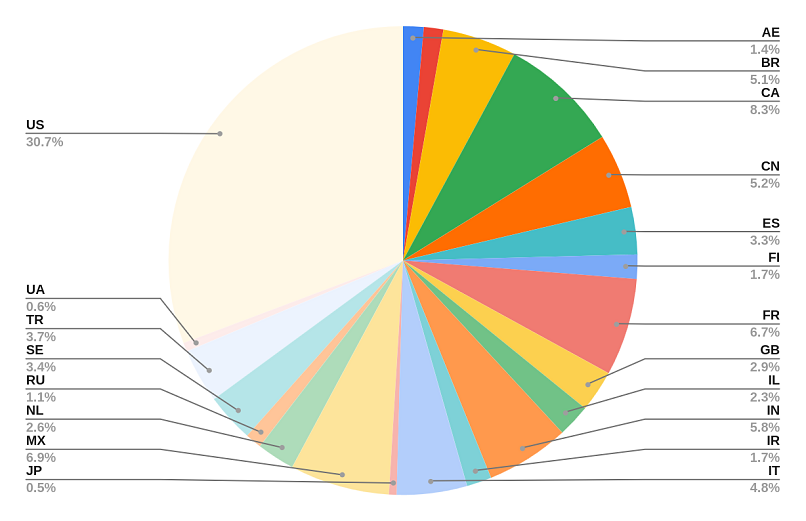

Para avaliar se os hackers estão mais interessados ??em determinadas regiões, organizamos os dados de acordo com os seguintes países:

- Emirados Árabes Unidos (AE) : 299 usuários

- Austrália (AU) : 284 usuários

- Brasil (BR) : 1.078 usuários

- Canadá (CA) : 1.749 usuários

- China (CN) : 1.087 usuários

- Espanha (ES) : 688 usuários

- Finlândia (FI) : 353 usuários

- França (FR) : 1418 usuários

- Reino Unido (GB) : 605 usuários

- Israel (IL) : 478 usuários

- Índia (IN) : 1.214 usuários

- Irã (IR) : 362 usuários

- Itália (IT) : 1.020 usuários

- Japão (JP) : 112 usuários

- México (MX) : 1.449 usuários

- Holanda (NL) : 551 usuários

- Rússia (RU) : 237 usuários

- Suécia (SE) : 708 usuários

- Turquia (TR) : 788 usuários

- Ucrânia (UA) : 129 usuários

- Estados Unidos (EUA) : 6.480 usuários

OBSERVAÇÃO

Embora um honeypot com dados de utilizadores distribuídos igualmente por país provavelmente produzisse resultados mais fáceis de analisar, optámos por uma distribuição mais matizada para tornar o conjunto de dados credível.

No bucket principal do S3, as pastas classificadas por país (identificadas pelos códigos de país de duas letras) continham vários arquivos PDF exibindo dados de faturas de usuários falsos e um único arquivo CSV com todas as informações de contato desse país. No total, o bucket continha 115.669 arquivos PDF e 21 arquivos CSV .“Observe que todos os dados aqui expostos são fictícios e qualquer semelhança com dados verdadeiros é mera coincidência”“Observe que todos os dados aqui expostos são fictícios e qualquer semelhança com dados verdadeiros é mera coincidência”“Observe que todos os dados aqui expostos são fictícios e qualquer semelhança com dados verdadeiros é mera coincidência”“Observe que todos os dados aqui expostos são fictícios e qualquer semelhança com dados verdadeiros é mera coincidência”“Observe que todos os dados aqui expostos são fictícios e qualquer semelhança com dados verdadeiros é mera coincidência”“Observe que todos os dados aqui expostos são fictícios e qualquer semelhança com dados verdadeiros é mera coincidência”“Observe que todos os dados aqui expostos são fictícios e qualquer semelhança com dados verdadeiros é mera coincidência”

As pastas dos países estavam localizadas em uma pasta backups/ com os dados confidenciais não referenciados em outro lugar. O bucket também continha uma pasta chamada images/ , com 4 imagens vinculadas ao site usadas como uma trilha para os invasores seguirem do site até o bucket S3 principal.

Enquanto isso, a maioria dos outros servidores tinha arquivos criptografados.zip sem dados reais dentro. Definimos as senhas de criptografia para serem fortes o suficiente para impedir que atores externos abram os arquivos.zip.

Nossa arquitetura honeypot tornou possível detectar sempre que um ator externo desejava visualizar os arquivos dentro de um bucket. Assim, concentrar os dados confidenciais falsos do usuário no bucket S3 principal, deixando os buckets secundários praticamente vazios, nos permitiu rastrear e analisar melhor os padrões.