Pesquisadores de segurança cibernética revelaram a existência de um pacote Python recém-descoberto, que se apresenta como uma ferramenta para negociação de criptomoedas, mas esconde um código malicioso projetado para roubar informações sensíveis e esvaziar ativos de carteiras de criptomoedas de suas vítimas.

Pacote Python com funcionalidade maliciosa

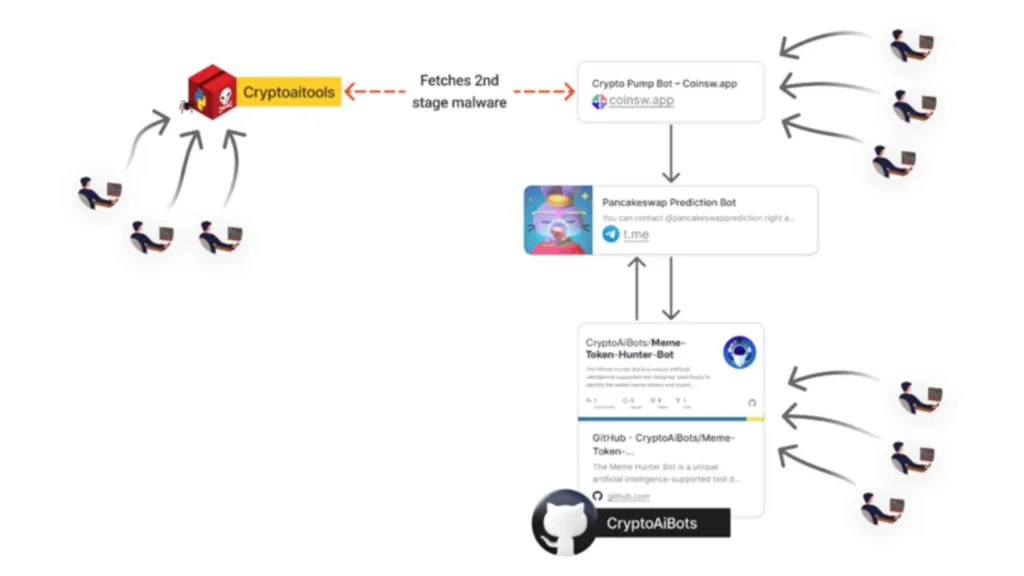

O pacote, denominado “CryptoAITools”, foi distribuído tanto pelo Python Package Index (PyPI) quanto por repositórios fraudulentos no GitHub, tendo sido baixado mais de 1.300 vezes antes de ser removido do PyPI. Segundo um relatório da Checkmarx, compartilhado com o The Hacker News, “o malware é ativado automaticamente após a instalação, visando sistemas operacionais Windows e macOS.” Uma interface gráfica enganosa foi utilizada para distrair as vítimas enquanto o malware realizava suas atividades maliciosas em segundo plano.

Mecanismo de infecção

O pacote inicia seu comportamento malicioso logo após a instalação, utilizando código injetado no arquivo “init.py” que determina se o sistema alvo é Windows ou macOS, executando a versão apropriada do malware. Através do código, há uma funcionalidade auxiliar que é responsável por baixar e executar cargas adicionais, iniciando assim um processo de infecção em múltiplas etapas.

Especificamente, essas cargas são obtidas a partir de um site falso (“coinsw[.]app”), que anuncia um serviço de bot de negociação de criptomoedas, mas na verdade serve como fachada para dar uma aparência de legitimidade, caso um desenvolvedor decida acessá-lo diretamente por um navegador. Essa abordagem não só ajuda o criminoso a evitar a detecção, como também permite que ele expanda as capacidades do malware a qualquer momento, simplesmente alterando as cargas hospedadas no site que parece legítimo.

Impacto e dados roubados

Um aspecto notável do processo de infecção é a inclusão de um componente de GUI que distrai as vítimas através de um falso processo de instalação, enquanto o malware coleta dados sensíveis em segredo. “O malware CryptoAITools realiza uma extensa operação de roubo de dados, visando uma ampla gama de informações confidenciais no sistema infectado,” afirma a Checkmarx. O objetivo principal é reunir qualquer informação que possa auxiliar o atacante a roubar ativos em criptomoedas.

Entre os dados alvos estão informações de carteiras de criptomoedas (como Bitcoin, Ethereum, Exodus, Atomic, Electrum, etc.), senhas salvas, cookies, histórico de navegação, extensões de criptomoedas, chaves SSH, arquivos armazenados em diretórios como Downloads, Documentos e Desktop que fazem referência a criptomoedas, além de informações financeiras e de aplicativos como o Telegram. Em máquinas Apple macOS, o malware também coleta dados dos aplicativos Apple Notes e Stickies. As informações coletadas são, em última análise, enviadas para o serviço de transferência de arquivos gofile[.]io, após a exclusão da cópia local.

A Checkmarx também identificou que o mesmo malware está sendo distribuído através de um repositório no GitHub chamado Meme Token Hunter Bot, que afirma ser “um bot de negociação alimentado por IA que lista todos os tokens meme na rede Solana e realiza operações em tempo real assim que considerados seguros.” Isso indica que a campanha também está visando usuários de criptomoedas que optam por clonar e executar o código diretamente do GitHub. O repositório, que ainda está ativo, já foi forkado uma vez e recebeu 10 estrelas.

Os operadores também gerenciam um canal no Telegram que promove o repositório mencionado, além de oferecer assinaturas mensais e suporte técnico. “Essa abordagem multiplataforma permite que o atacante alcance um amplo espectro de vítimas, potencialmente abrangendo aqueles que podem ser cautelosos em uma plataforma, mas confiantes em outra,” conclui a Checkmarx.

A campanha do malware CryptoAITools tem consequências severas para as vítimas e para a comunidade de criptomoedas como um todo. Usuários que estarem ou forkarem o repositório malicioso “Meme-Token-Hunter-Bot” são potenciais vítimas, expandindo significativamente o alcance do ataque.