O aumento no número de incidentes de ransomware vem causando impactos globais em diversas organizações, e o ransomware Beast é a mais recente ameaça a ser identificada por pesquisadores da Cybereason. Esse ransomware é projetado para atacar sistemas Windows, Linux e ESXi, criptografando dados e exigindo o pagamento de resgates para sua liberação.

Evolução do ransomware Beast

O grupo responsável pelo Beast está em atividade desde 2022 e tem aperfeiçoado seu malware ao longo dos anos para expandir seu alvo para diferentes sistemas operacionais. Originalmente desenvolvido em Delphi, o Beast agora utiliza linguagens como C e Go, o que mostra seu avanço técnico.

Características do Beast

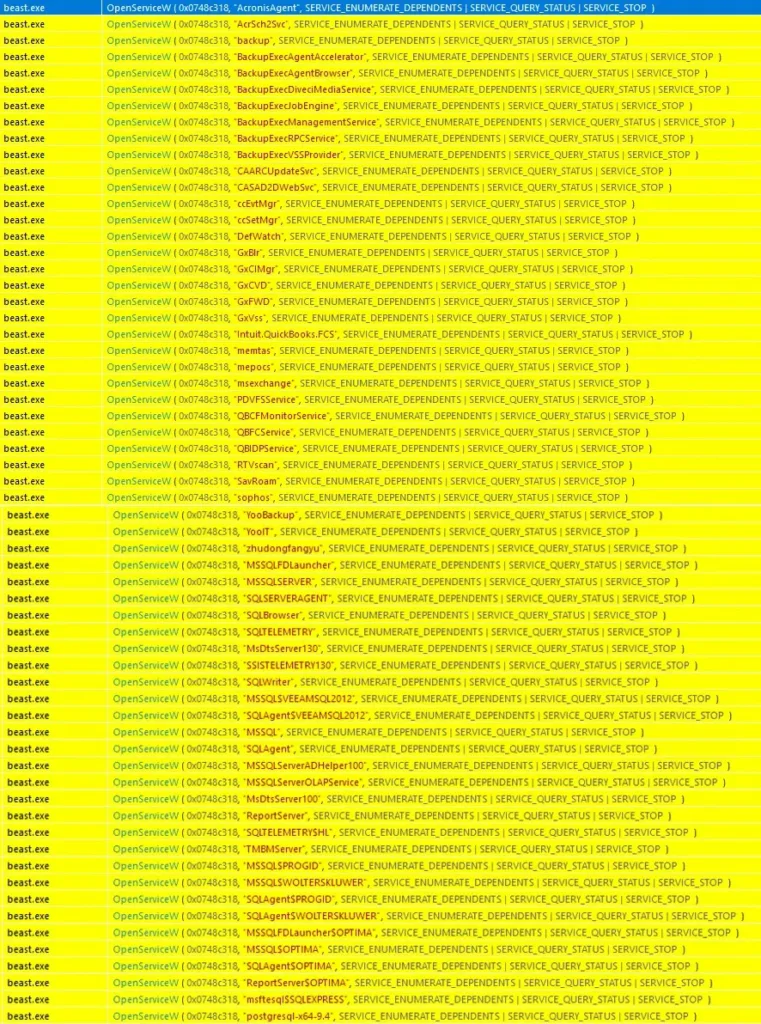

O Beast usa um esquema de criptografia robusto, combinando algoritmos de “curva elíptica” com a criptografia “ChaCha20”. Entre suas principais funcionalidades estão a “criptografia multithread”, que melhora a eficiência do processo, o “encerramento de processos”, e a “eliminação de cópias sombra” em sistemas Windows.

Nos sistemas Linux e ESXi, ele oferece opções de “personalização de caminhos de criptografia” e o desligamento de máquinas virtuais (VMs). O Beast também evita ataques a países da Comunidade dos Estados Independentes (CIS), criando um mutex denominado “BEAST HERE?” para impedir múltiplas instâncias.

Métodos de disseminação

O ransomware se espalha através de “e-mails de phishing”, “endpoints RDP comprometidos”, e varreduras de rede via SMB. Ele também explora uma vulnerabilidade no “RstrtMgr.dll” (Restart Manager) para manipular o acesso aos arquivos antes de criptografá-los, como descrito no relatório da Cybereason.

Atualizações recentes

O Beast introduziu um “builder offline” que permite configurar versões específicas para Windows, NAS e ESXi, mostrando sua capacidade de adaptação às necessidades do mercado criminoso. Além disso, ele implementa um sistema de “multithread” para criptografar arquivos de forma simultânea, dividindo as tarefas entre threads “pai” e “filho”, o que aumenta significativamente sua eficiência.

Estratégias de ataque

O ransomware Beast inicia sua ação deletando as “cópias sombra” em sistemas Windows usando o “Windows Management Instrumentation” (WMI). Ele utiliza a query “Select * FROM Win32_ShadowCopy” para localizar essas cópias, seguido do comando “IWbemServices::DeleteInstance” para removê-las.

Em seguida, o malware criptografa diversos tipos de arquivos, como “documentos”, “imagens”, “vídeos” e “bancos de dados”, afetando dispositivos conectados à rede.

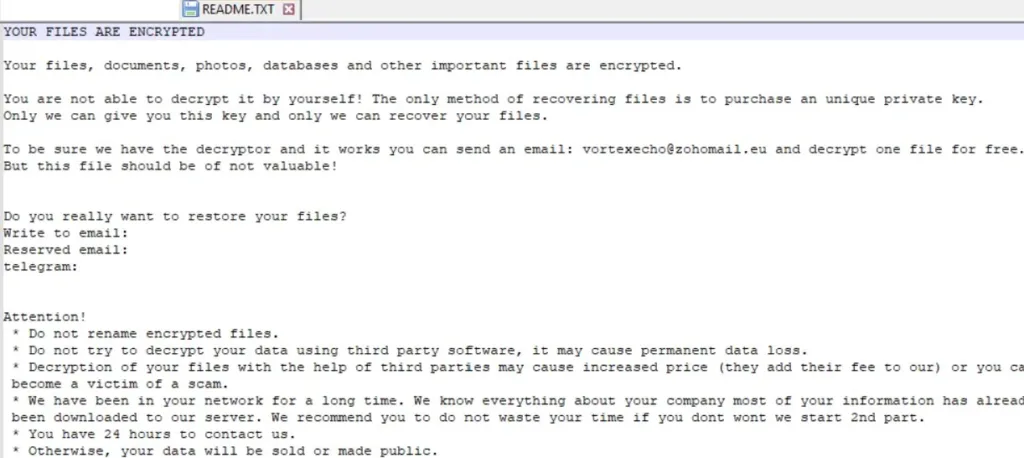

Nota de resgate

Durante o processo de criptografia, o Beast coloca um arquivo de texto chamado “README.txt” em cada diretório afetado. Essa nota de resgate, que orienta as vítimas sobre como proceder, é extraída das configurações embutidas no malware. Curiosamente, os usuários podem acessar a interface gráfica do malware pressionando “ALT+CTRL” e digitando “666” durante a criptografia.

Recomendações de segurança

Para se proteger contra o Beast ransomware, é fundamental adotar as seguintes práticas de segurança:

- Monitorar sinais de ataque pré-ransomware afiliados ao Beast.

- Promover o uso de MFA (autenticação multifator) e atualizações de segurança.

- Habilitar proteções anti-malware e anti-ransomware.

- Proteger cópias sombra e controlar o acesso a aplicativos.

- Manter sistemas sempre atualizados.

- Fazer backups regulares dos arquivos.

- Implementar prevenção de variantes de payload.