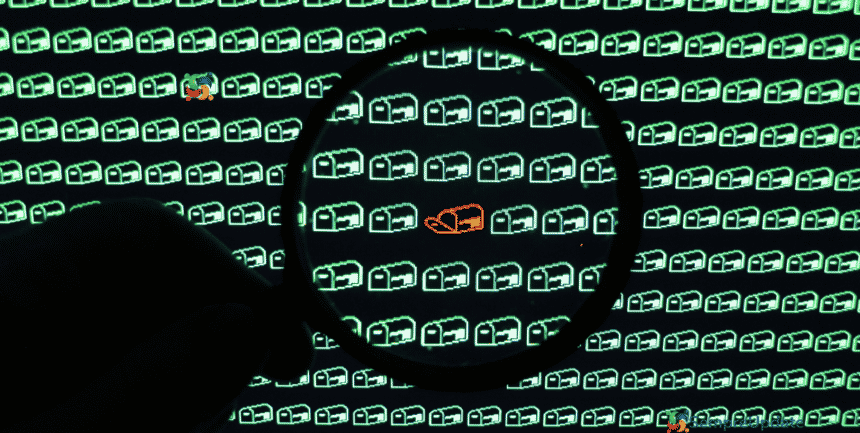

A Agência de Segurança Cibernética e Infraestrutura dos EUA emitiu um aviso sobre um problema de segurança com a ferramenta UnRAR para sistemas baseados em Linux. Assim, uma falha grave de segurança no UnRAR afeta sistemas Linux.

A vulnerabilidade está sendo rastreada como CVE-2022-30333 e, se explorada com sucesso, a falha pode permitir que um invasor use o processo de descompactar um arquivo para gravar dados em uma área de armazenamento.

CISA alerta para falha de segurança UnRAR que afeta sistemas Linux

Em seu conhecido catálogo de vulnerabilidades exploradas, a CISA diz o seguinte sobre sobre o problema de segurança: “RARLAB UnRAR no Linux e UNIX contém uma vulnerabilidade de passagem de diretório, permitindo que um invasor grave em arquivos durante uma operação de extração (descompactação)”.

A vulnerabilidade foi revelada há várias semanas pela SonarSource, com a empresa alertando que “Unrar Path Traversal Vulnerability afeta o Zimbra Mail”.

No National Vulnerability Database, observa-se que a vulnerabilidade está sendo analisada no momento. A entrada para o problema diz:

RARLAB UnRAR antes de 6.12 no Linux e UNIX permite que a passagem de diretório grave em arquivos durante uma operação de extração (também conhecida como descompactação), conforme demonstrado pela criação de um arquivo ~/.ssh/authorized_keys.

Há também a nota de que “WinRAR e Android RAR não são afetados”.

AMD detalha vulnerabilidade de canal lateral “SQUIP” para o agendador de unidade de execução do Zen

Nos últimos meses, são cada vez mais frequentes problemas de segurança envolvendo o Linux ou processadores famosos como Intel e AMD. Isso exige soluções dentro do kernel Linux para mitigação até que uma solução definitiva seja implementada.

Logo no começo da semana, foi a vez da Intel lançar patches que corrigiam um grave problema. Depois, foi a vez da AMD também anunciar umas falhas graves.

A AMD divulgou o CVE-2021-46778 que pesquisadores universitários apelidaram o ataque “SQUIP” como uma vulnerabilidade de canal lateral que afeta o agendador da unidade de execução nos processadores Zen 1/2/3.

Os pesquisadores descobriram que a contenção do agendador da unidade de execução pode levar a uma vulnerabilidade de canal lateral nos processadores AMD Zen 1, Zen 2 e Zen 3 – em todas as gerações Ryzen, Threadripper, EPYC até este ponto. Essa vulnerabilidade de canal lateral existe apenas quando o SMT está ativo e depende da medição do nível de contenção das filas do agendador para vazar informações confidenciais.

A AMD não está lançando nenhuma nova mitigação de kernel ou soluções alternativas de microcódigo para essa vulnerabilidade “SQUIP”, mas suas orientações simplesmente observam:

A AMD recomenda que os desenvolvedores de software empreguem as melhores práticas existentes, incluindo algoritmos de tempo constante e evitando fluxos de controle dependentes de segredo, quando apropriado, para ajudar a mitigar essa possível vulnerabilidade.

Mais detalhes sobre esta vulnerabilidade CVE-2021-46778/SQUIP via AMD.com.

Os pesquisadores da Lamarr Security Research, da Graz University of Technology e do Georgia Institute of Technology publicaram seu whitepaper SQUIP com mais detalhes sobre esse novo ataque de canal lateral.