Lightning Framework é novo malware para sistemas baseados em Linux. O malware é novo e não havia sido detectado ainda até hoje. O malware pode ser usado para backdoor em dispositivos infectados usando SSH, e assim instalar vários tipos de rootkits.

O que é rootkit?

Rootkit é um software criado para esconder ou camuflar a existência de alguns programas. Desta forma, o rootkit esconde aplicativos maliciosos evitando a sua detecção.

O termo rootkit têm origem no Linux/Unix. Root é o usuário com privilégios máximo em sistemas Linux/Unix. Kit é justamente o conjunto de algo, desta forma entendemos que com o acesso root é possível ter acesso completo ao sistema.

A ideia dessa explicação simples e altamente resumida é apenas para esclarecer o que é o rootkit antes de continuarmos com a informação sobre o Lightning Framework.

Sobre o Lightning Framework

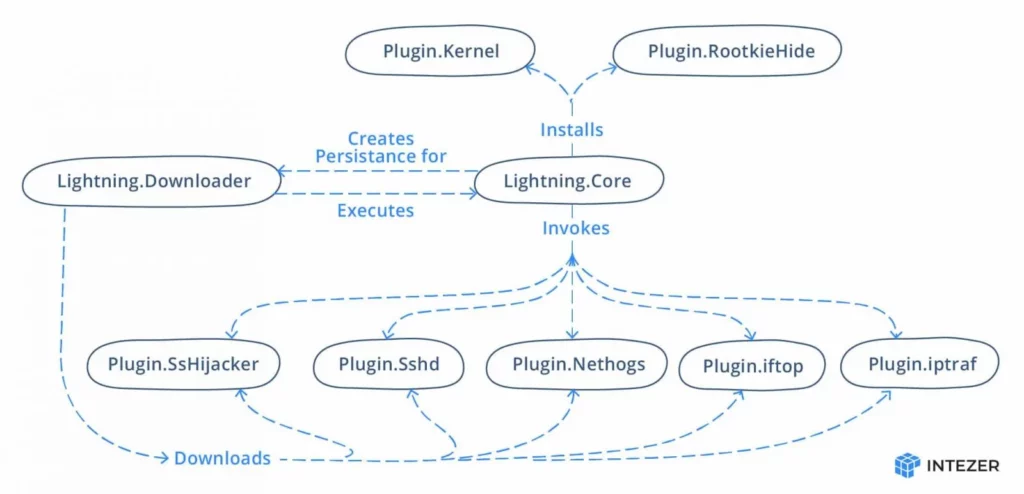

A descoberta aconteceu Intezer, o novo malware para Linux é apelidado de canivete suíço. Ele é altamente modular e também conta com suporte a plugins que adicionam funcionalidades.

A estrutura tem recursos passivos e ativos para comunicação com o agente da ameaça, incluindo a abertura de SSH em uma máquina infectada e uma configuração de comando e controle maleável polimórfica.

disse Ryan Robinson , pesquisador de segurança da Intezer.

Neste momento as investigações seguem, pois o Lightning Framework ainda possuem partes do código que merecem mais atenção. Segundo informações, o malware foi desenvolvido com uma estrutura muito simples.

Desta forma, há um componente de download que baixará e instalará os componentes necessários. Assim, ele deve seguir com a instalação de módulos, plugins. Porém, no Linux ele instala o seu módulo principal e consegue o controle total.

Características principais do Lightning Framework

O malware usa typosquatting e se disfarça como a senha do Seahorse GNOME e o gerenciador de chaves de criptografia para evitar a detecção em sistemas infectados.

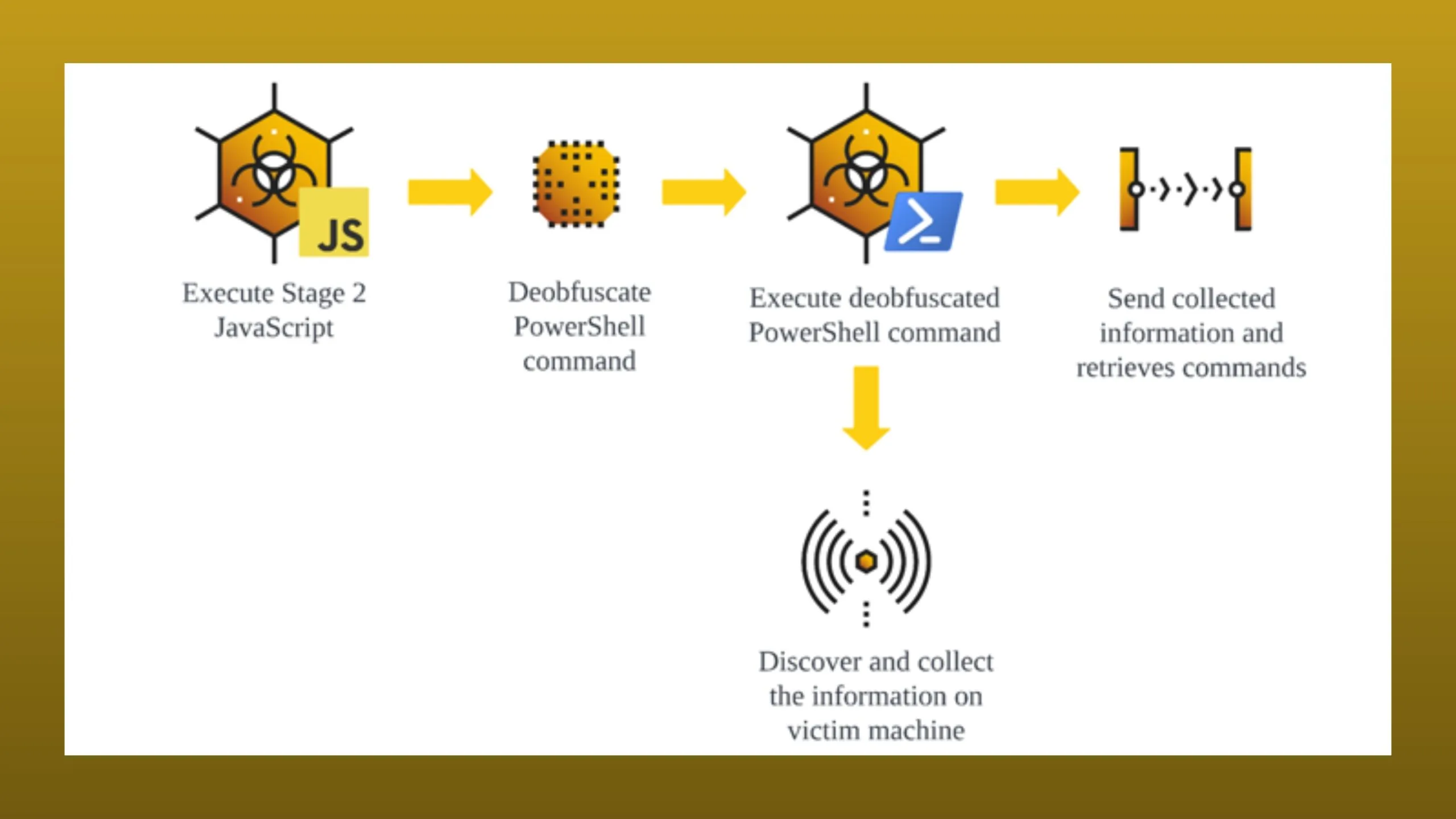

Depois de acessar seu servidor de comando e controle (C2) por meio de soquetes TCP usando informações C2 armazenadas em arquivos de configuração codificados polimórficos indetectáveis, o Lightning Framework busca seus plug-ins e o módulo principal.

Este módulo central ( kkdmflush ) é o módulo principal do framework e é aquele que o malware usa para receber comandos de seu servidor C2 e para executar seus plugins.

O módulo tem muitos recursos e usa várias técnicas para ocultar artefatos e permanecer funcionando sob o radar.

acrescentou Robinson.

Outros métodos para ocultar sua presença incluem alterar os carimbos de data/hora de artefatos maliciosos usando timestomping e ocultar seu ID de processo (PID) e quaisquer portas de rede relacionadas usando um dos vários rootkits que ele pode implantar.

Ele também pode obter persistência criando um script chamado elastisearch em /etc/rc.d/init.d/ que é executado em cada inicialização do sistema para iniciar o módulo de download e reinfectar o dispositivo.

Conclusão

Por último, mas não menos importante, esse malware também adicionará seu próprio backdoor baseado em SSH, iniciando um servidor SSH usando um dos plugins baixados (Linux.Plugin.Lightning.Sshd).

O recém-lançado daemon OpenSSH tem chaves privadas e de host codificadas, permitindo que invasores façam SSH nas máquinas infectadas usando suas próprias chaves SSH.

O Lightning Framework é um malware interessante, pois não é comum ver um framework tão grande desenvolvido para o Linux. Embora não tenhamos todos os arquivos, podemos inferir algumas das funcionalidades ausentes com base nas strings e no código dos módulos que possuímos.

concluiu Robinson.

O Lightning Framework é apenas a mais recente variedade de malware Linux capaz de comprometer totalmente e fazer backdoor nos dispositivos que surgiram recentemente.