Os desenvolvedores do ransomware LockBit estavam construindo secretamente uma nova versão de seu malware de criptografia de arquivos. A nova versão havia sido apelidada de LockBit-NG-Dev e, provavelmente, se tornaria LockBit 4.0, quando a aplicação da lei derrubou a infraestrutura do cibercriminoso no início desta semana.

Ransomware LockBit e o novo criptografador

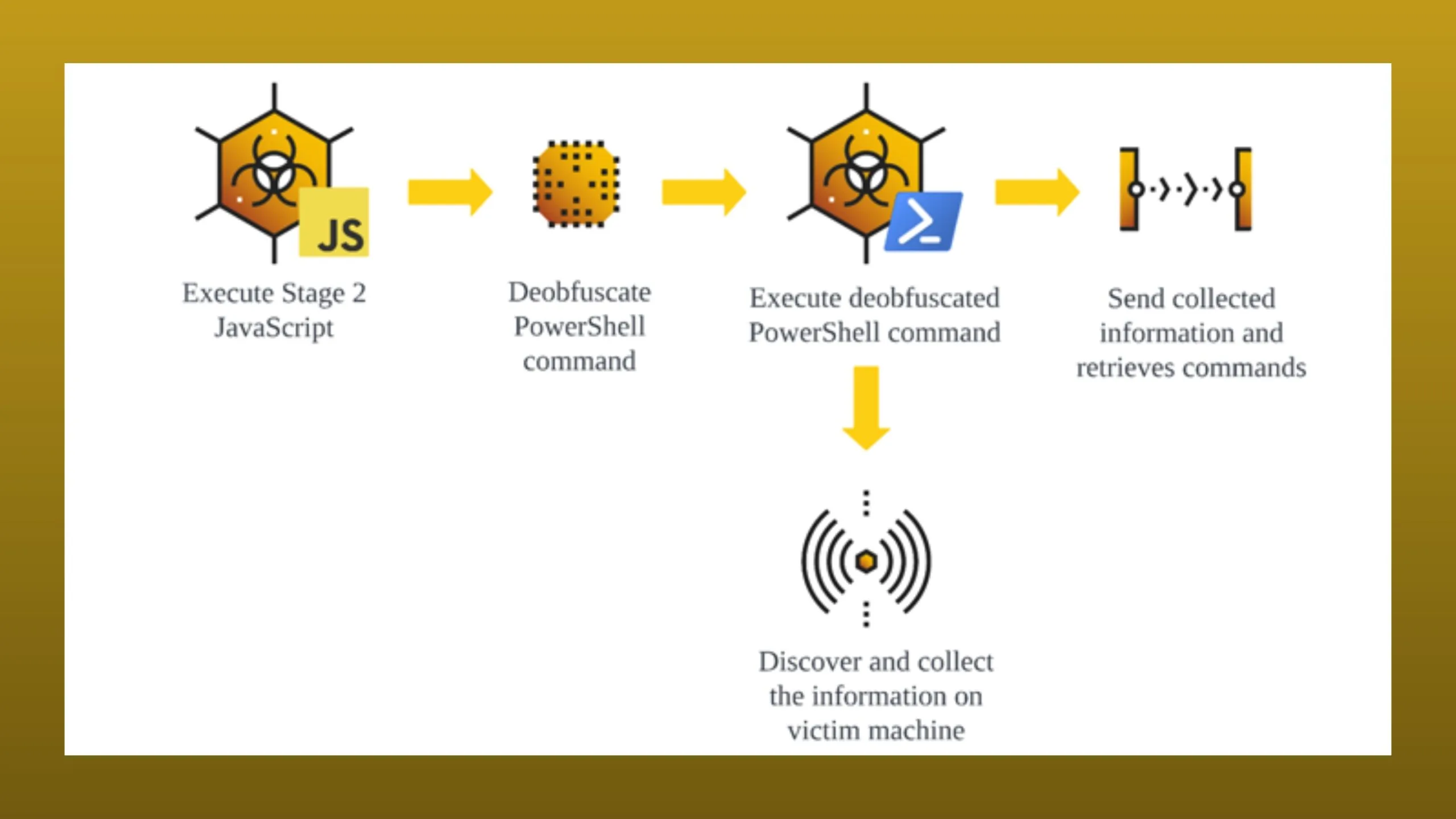

Como resultado da colaboração com a Agência Nacional do Crime do Reino Unido, a empresa de segurança cibernética Trend Micro analisou uma amostra do mais recente desenvolvimento do LockBit que pode funcionar em vários sistemas operacionais. Embora o malware LockBit anterior seja construído em C/C++, o exemplo mais recente é um trabalho em andamento escrito em .NET que parece ter sido compilado com CoreRT e empacotado com MPRESS.

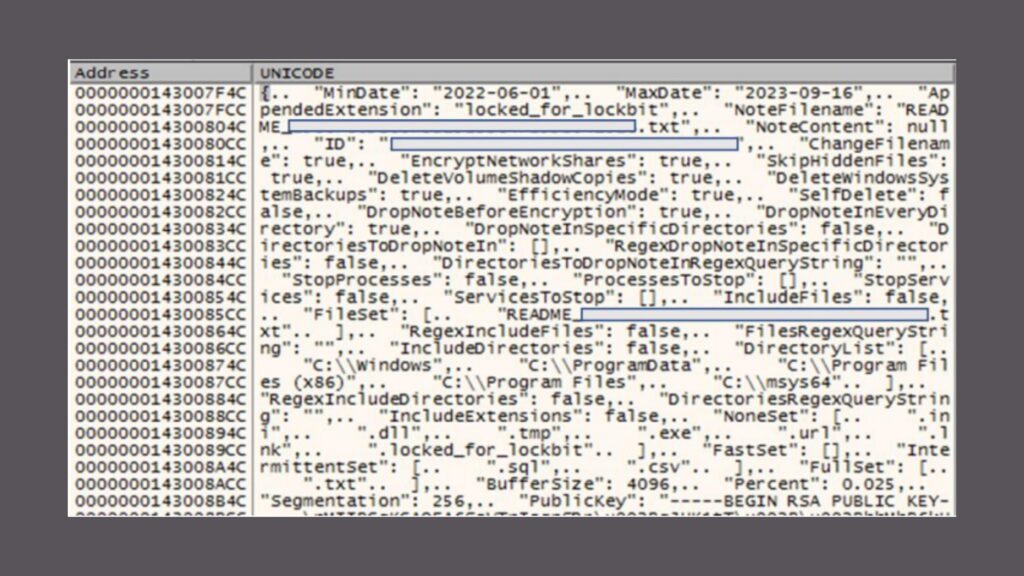

A Trend Micro afirma (Via: Bleeping Computer) que o malware inclui um arquivo de configuração no formato JSON que descreve os parâmetros de execução, como intervalo de datas de execução, detalhes da nota de resgate, IDs exclusivos, chave pública RSA e outros sinalizadores operacionais.

Embora a empresa de segurança diga que o novo criptografador não possui alguns recursos presentes em iterações anteriores (por exemplo, capacidade de autopropagação em redes violadas, impressão de notas de resgate nas impressoras das vítimas), ele parece estar em seus estágios finais de desenvolvimento, já oferecendo a maior parte dos recursos e funcionalidades esperados.

A nova versão

Essa nova versão do LockBit suporta três modos de criptografia (usando AES + RSA), ou seja, “rápido”, “intermitente” e “completo”, tem arquivo personalizado ou exclusão de diretório e pode randomizar a nomenclatura do arquivo para complicar os esforços de restauração. As opções adicionais incluem um mecanismo de autoexclusão que substitui o conteúdo do arquivo do próprio LockBit por bytes nulos.

De acordo com a Trend Micro, em uma publicação realizada pela empresa, onde ela analisa o malware profundamente, revela os parâmetros completos de configuração do LockBit-NG-Dev. A descoberta do novo criptografador LockBit é outro golpe dado pela aplicação da lei aos operadores LockBit através da Operação Cronos.

Mesmo que os servidores de backup ainda sejam controlados pela gangue, restaurar o negócio cibercriminoso deve ser um desafio difícil quando o código-fonte do malware criptografado é conhecido pelos pesquisadores de segurança.

Com o desmantelamento da gangue, esperamos que essa nova versão nunca seja usada. No entanto, infelizmente, isso não podemos prever. As gangues estão cada vez mais ardilosas e desenvolvendo malwares cada vez mais fortes para os seus ataques.