Pesquisadores da Universidade de Wisconsin-Madison carregou na Chrome Web Store uma extensão de prova de conceito que pode roubar senhas em texto simples do código-fonte de um site.

Os pesquisadores descobriram que vários sites com milhões de visitantes, incluindo alguns portais do Google e Cloudflare, armazenam senhas em texto simples no código-fonte HTML de suas páginas da web, permitindo que extensões as recuperem.

Problema que permite extensões do Chrome roubarem senhas

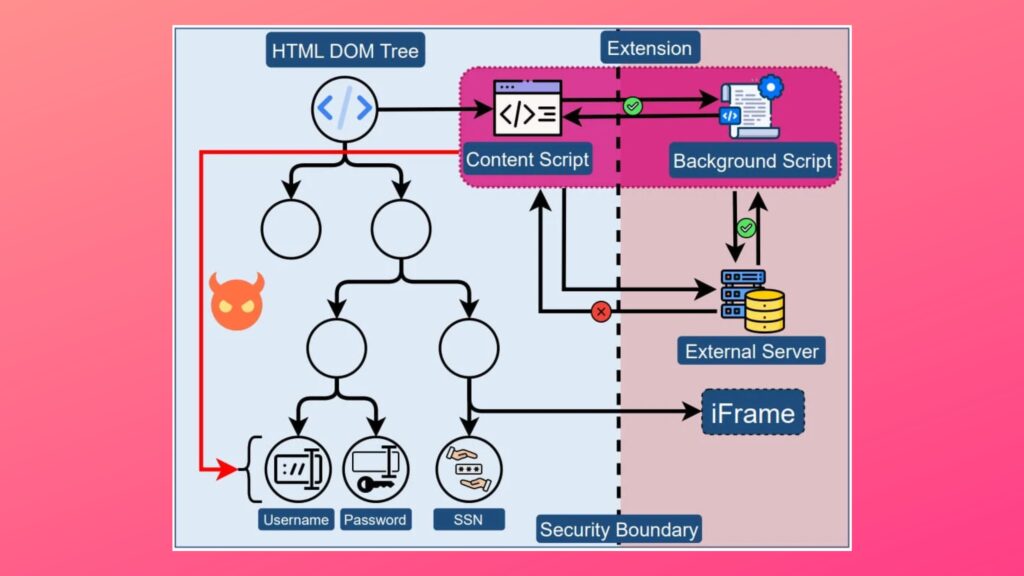

De acordo com os pesquisadores, o problema diz respeito à prática sistêmica de dar às extensões do navegador acesso irrestrito à árvore DOM dos sites onde elas carregam, o que permite acessar elementos potencialmente confidenciais, como campos de entrada do usuário. Dada a falta de qualquer limite de segurança entre a extensão e os elementos de um site, o primeiro tem acesso irrestrito aos dados visíveis no código-fonte e pode extrair qualquer um dos seus conteúdos.

Além disso, a extensão pode abusar da API DOM para extrair diretamente o valor das entradas conforme o usuário as insere, contornando qualquer ofuscação aplicada pelo site para proteger entradas confidenciais e roubando o valor programaticamente.

O protocolo Manifest V3 que o Google Chrome introduziu e adotado pela maioria dos navegadores este ano limita o abuso da API, proíbe extensões de buscar código hospedado remotamente que poderia ajudar a evitar a detecção e evita o uso de instruções eval que levam à execução arbitrária de código. No entanto, como explicam os investigadores, o Manifest V3 não introduz um limite de segurança entre extensões e páginas web, pelo que o problema com os scripts de conteúdo permanece.

Carregando um PoC na Web Store

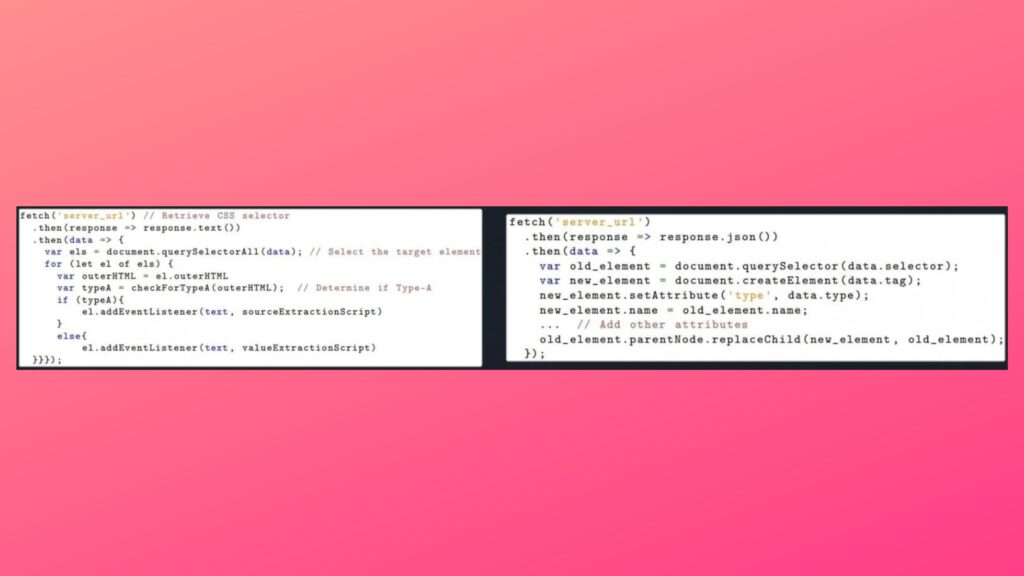

Para testar o processo de revisão da Web Store do Google, os pesquisadores decidiram criar uma extensão do Chrome capaz de ataques de captura de senhas e tentar carregá-la na plataforma. Eles criaram uma extensão que se apresenta como um assistente baseado em GPT que pode: Capture o código-fonte HTML quando o usuário tentar fazer login em uma página por meio de uma regex; Abuse dos seletores CSS para selecionar campos de entrada de destino e extrair entradas do usuário usando a função ‘.value’; Execute a substituição de elementos para substituir campos ofuscados baseados em JS por campos de senha inseguros.

A extensão não contém código malicioso óbvio, portanto evita a detecção estática e não busca código de fontes externas (injeção dinâmica), portanto é compatível com o Manifest V3. Isso resultou na aprovação da extensão na revisão e na aceitação na Web Store do Google Chrome, de modo que as verificações de segurança não conseguiram detectar a ameaça potencial.

A equipe seguiu padrões éticos para garantir que nenhum dado real fosse coletado ou utilizado indevidamente, desativando o servidor de recebimento de dados e mantendo ativo apenas o servidor de direcionamento de elemento.

Além disso, a extensão foi sempre definida como “não publicada” para não reunir muitos downloads e foi prontamente removida da loja após sua aprovação.

Potencial de exploração

Medições subsequentes mostraram que dos 10 mil principais sites (de acordo com Tranco), cerca de 1.100 estão armazenando senhas de usuários em formato de texto simples no HTML DOM. Outros 7.300 sites do mesmo conjunto foram considerados vulneráveis ao acesso à API DOM e à extração direta do valor de entrada do usuário.

O artigo técnico publicado pelos pesquisadores da Universidade de Wisconsin-Madison no início desta semana afirma que aproximadamente 17.300 extensões na Chrome Web Store (12,5%) protegem as permissões necessárias para extrair informações confidenciais de sites. Vários deles, incluindo bloqueadores de anúncios e aplicativos de compras amplamente usados, possuem milhões de instalações.

A análise mostrou que 190 extensões (algumas com mais de 100 mil downloads) acessam diretamente campos de senha e armazenam valores em uma variável, sugerindo que alguns editores já podem estar tentando explorar a lacuna de segurança.

BleepingComputer entrou em contato com as empresas mencionadas para perguntar se planejam remediar os riscos destacados no documento e até agora recebemos respostas da Amazon e do Google:

Na Amazon, a segurança do cliente é uma prioridade máxima e tomamos várias medidas para protegê-la. As informações dos clientes inseridas nos sites da Amazon são seguras.

Incentivamos os desenvolvedores de navegadores e extensões a usarem as práticas recomendadas de segurança para proteger ainda mais os clientes que usam seus serviços.

Porta-voz da Amazon

Um porta-voz do Google confirmou que está investigando o assunto e apontou para as Perguntas frequentes sobre segurança de extensões do Chrome, que não consideram o acesso aos campos de senha um problema de segurança, desde que as permissões relevantes sejam obtidas corretamente.