O Google anunciou ontem que está buscando colaboradores para uma nova iniciativa de código aberto chamada Graph for Understanding Artifact Composition (GUAC). Esse projeto é parte de seus esforços contínuos da empresa para fortalecer a cadeia de fornecimento de software.

Brandon Lum, Mihai Maruseac e Isaac Hepworth, do Google, disse ao site The Hacker News que “O GUAC atende a uma necessidade criada pelos crescentes esforços em todo o ecossistema para gerar metadados de construção, segurança e dependência de software”.

Ainda segundo eles, “O GUAC visa democratizar a disponibilidade dessas informações de segurança, tornando-as acessíveis e úteis para todas as organizações, não apenas para aquelas com segurança em escala empresarial e financiamento de TI”.

Cadeia de suprimentos de software

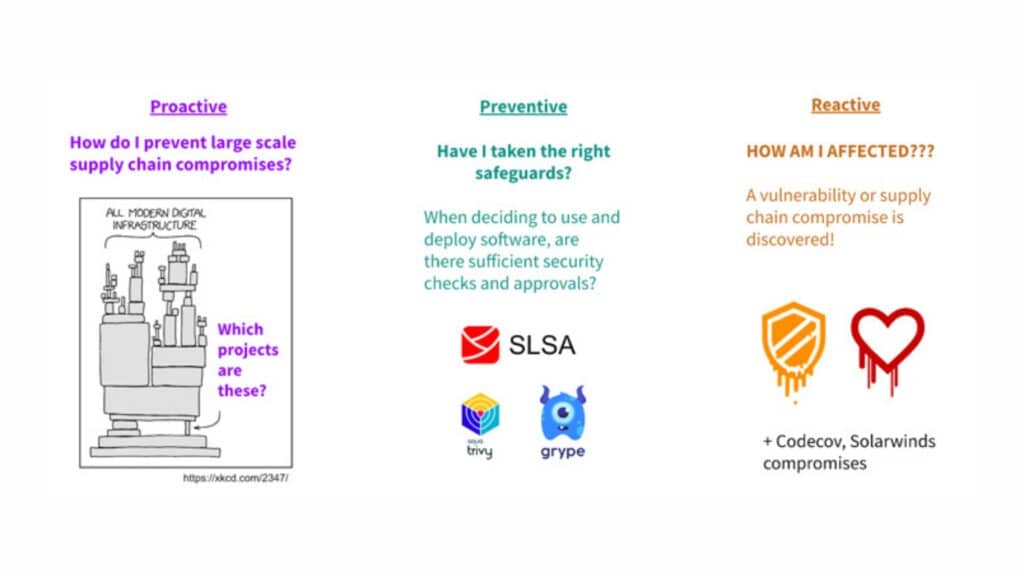

A cadeia de suprimentos de software emergiu como um vetor de ataque lucrativo para os agentes de ameaças, em que explorar apenas uma fraqueza, abre um caminho longo o suficiente para percorrer a cadeia de suprimentos e roubar dados confidenciais, malware de plantas, e assumir o controle de sistemas pertencentes a clientes downstream.

O The Hacker News lembra, inclusive, que o Google, no ano passado, lançou um framework chamado SLSA (abreviação de Supply chain Levels for Software Artifacts) que visa garantir a integridade dos pacotes de software e evitar modificações não autorizadas.

Também lançou uma versão atualizada do Security Scorecards, que identifica o risco que as dependências de terceiros podem apresentar a um projeto, permitindo que os desenvolvedores tomem decisões informadas sobre aceitar código vulnerável ou considerar outras alternativas.

Além disso, em agosto passado, o Google introduziu ainda um programa de recompensas de bugs para identificar vulnerabilidades de segurança em vários projetos, como Angular, Bazel, Golang, Protocol Buffers e Fuchsia.

Google lança projeto de código aberto GUAC

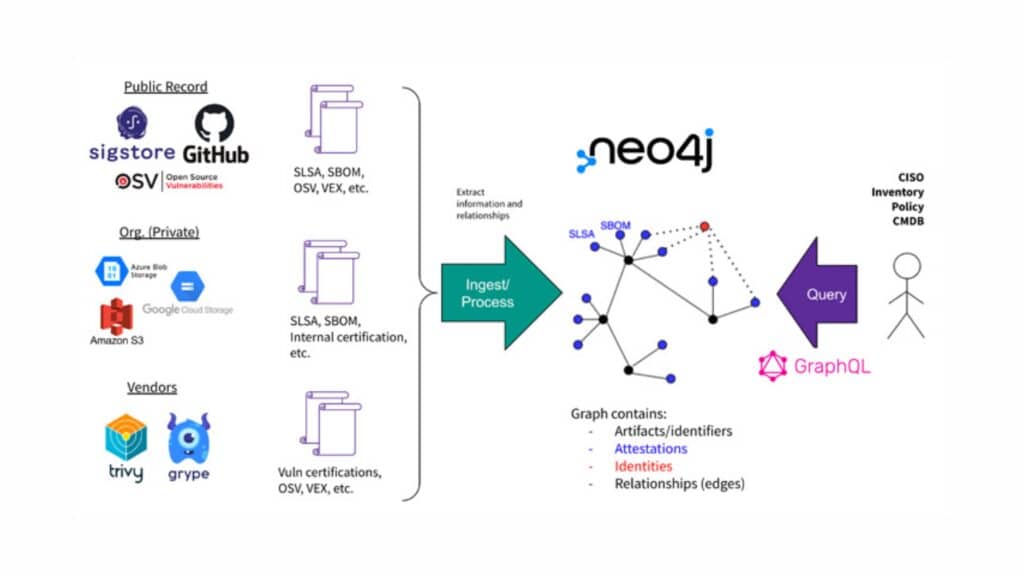

O GUAC é o esforço mais recente do Google para reforçar a saúde da cadeia de suprimentos. Ele consegue isso agregando metadados de segurança de software de uma mistura de fontes públicas e privadas em um “gráfico de conhecimento” que pode responder a perguntas sobre os riscos da cadeia de suprimentos.

Os dados que sustentam essa arquitetura são derivados de Sigstore, GitHub, Open Source Vulnerabilities ( OSV ), Grype e Trivy, entre outros, para derivar relacionamentos significativos entre vulnerabilidades, projetos, recursos, desenvolvedores, artefatos e repositórios.

A ideia é conectar os diferentes pontos entre um projeto e seu desenvolvedor, uma vulnerabilidade e a versão de software correspondente, e o artefato e o repositório de origem ao qual pertence. O objetivo, portanto, é não apenas permitir que as organizações determinem se são afetadas por uma vulnerabilidade específica, mas também estimar o raio de explosão caso a cadeia de suprimentos seja comprometida.

O Google também parece estar ciente das possíveis ameaças que podem prejudicar o GUAC, incluindo cenários em que o sistema é induzido a ingerir informações forjadas sobre artefatos e seus metadados, que espera mitigar por meio da verificação criptográfica de documentos de dados.