Um grupo de hackers com o codinome ToddyCat foi vinculado a uma série de ataques direcionados a servidores de entidades governamentais e militares na Europa e na Ásia desde pelo menos dezembro de 2020.

De acordo com as informações, o coletivo iniciou suas operações visando servidores Microsoft Exchange em Taiwan e no Vietnã usando uma exploração desconhecida para implantar o shell da web China Chopper e ativar uma cadeia de infecção em vários estágios.

Além desses países, outros países proeminentes destacados incluem Afeganistão, Índia, Indonésia, Irã, Quirguistão, Malásia, Paquistão, Rússia, Eslováquia, Tailândia, Reino Unido e Uzbequistão, a rápida escalada na segmentação marcada por melhorias em seu conjunto de ferramentas ao longo de sucessivas campanhas.

A onda de ataques do ToddyCat

“A primeira onda de ataques teve como alvo exclusivo os Microsoft Exchange Servers, que foram comprometidos com o Samurai, um backdoor passivo sofisticado que geralmente funciona nas portas 80 e 443”, disse a empresa russa de segurança cibernética Kaspersky em um relatório publicado hoje (Via: The Hacker News). Segundo ela, “O malware permite a execução arbitrária de código C# e é usado com vários módulos que permitem que o invasor administre o sistema remoto e se mova lateralmente dentro da rede de destino”.

O ToddyCat, também rastreado sob o apelido Websiic pela empresa eslovaca de segurança cibernética ESET, veio à tona em março de 2021 por sua exploração de falhas do ProxyLogon Exchange para atingir servidores de e-mail pertencentes a empresas privadas na Ásia e um órgão governamental na Europa.

Execução do ataque

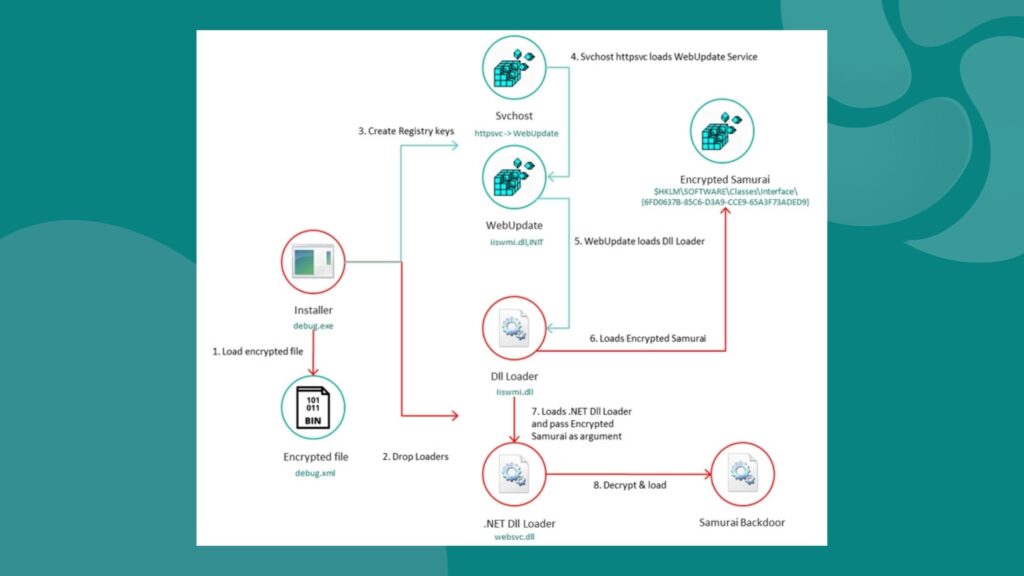

A sequência de ataque após a implantação do web shell China Chopper leva à execução de um dropper que, por sua vez, é usado para fazer modificações no Registro do Windows para lançar um carregador de segundo estágio, que, por sua vez, é projetado para acionar um carregador .NET de terceiro estágio que é responsável por executar o Samurai.

O backdoor, além de usar técnicas como ofuscação e nivelamento de fluxo de controle para torná-lo resistente à engenharia reversa, é modular, pois os componentes permitem executar comandos arbitrários e exfiltrar arquivos de interesse do host comprometido.

Trata-se de uma ferramenta sofisticada chamada Ninja que é gerada pelo implante Samurai e provavelmente funciona como uma ferramenta colaborativa permitindo que vários operadores trabalhem na mesma máquina simultaneamente. Apesar de suas semelhanças de recursos com outros kits de ferramentas pós-exploração, como o Cobalt Strike, o malware permite que o invasor “controle sistemas remotos, evite detecção e penetre profundamente em uma rede de destino”.

“ToddyCat é um grupo APT sofisticado que usa várias técnicas para evitar a detecção e, portanto, mantém um perfil discreto”, disse Giampaolo Dedola, pesquisador de segurança da Kaspersky Global Research and Analysis Team (GReAT).