Um grupo de hackers até então desconhecido, apelidado de Sandman, tem como alvo provedores de serviços de telecomunicações no Oriente Médio, Europa Ocidental e sul da Ásia, usando um malware modular para roubo de informações chamado LuaDream.

Esta atividade maliciosa foi descoberta pelo SentinelLabs em colaboração com a QGroup GmbH em agosto de 2023, que nomeou o ator da ameaça e o malware com o nome interno do backdoor de cliente DreamLand.

Sandman miram em empresas de telecomunicações

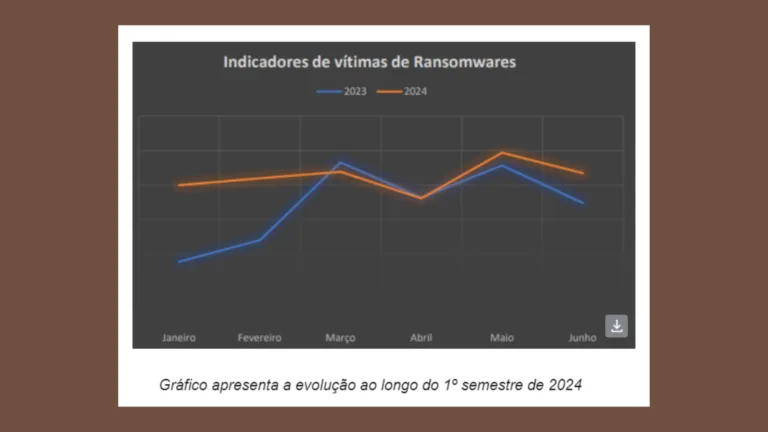

O estilo operacional do Sandman é manter-se discreto para evitar a detecção enquanto realiza movimentos laterais e mantém acesso de longo prazo a sistemas violados para maximizar suas operações de ciberespionagem. O ator de ameaça Sandman tem como alvo provedores de serviços de telecomunicações nos subcontinentes do Oriente Médio, Europa Ocidental e sul da Ásia.

SentinelOne diz que o agente da ameaça primeiro obtém acesso a uma rede corporativa usando credenciais administrativas roubadas. Depois que a rede é violada, Sandman foi visto usando ataques “pass-the-hash” para autenticar servidores e serviços remotos, extraindo e reutilizando hashes NTLM armazenados na memória.

O relatório do SentinelLabs explica que, num caso, todas as estações de trabalho visadas pelos hackers foram atribuídas a pessoal gerencial, indicando o interesse do invasor em informações privilegiadas ou confidenciais.

Malware LuaDream

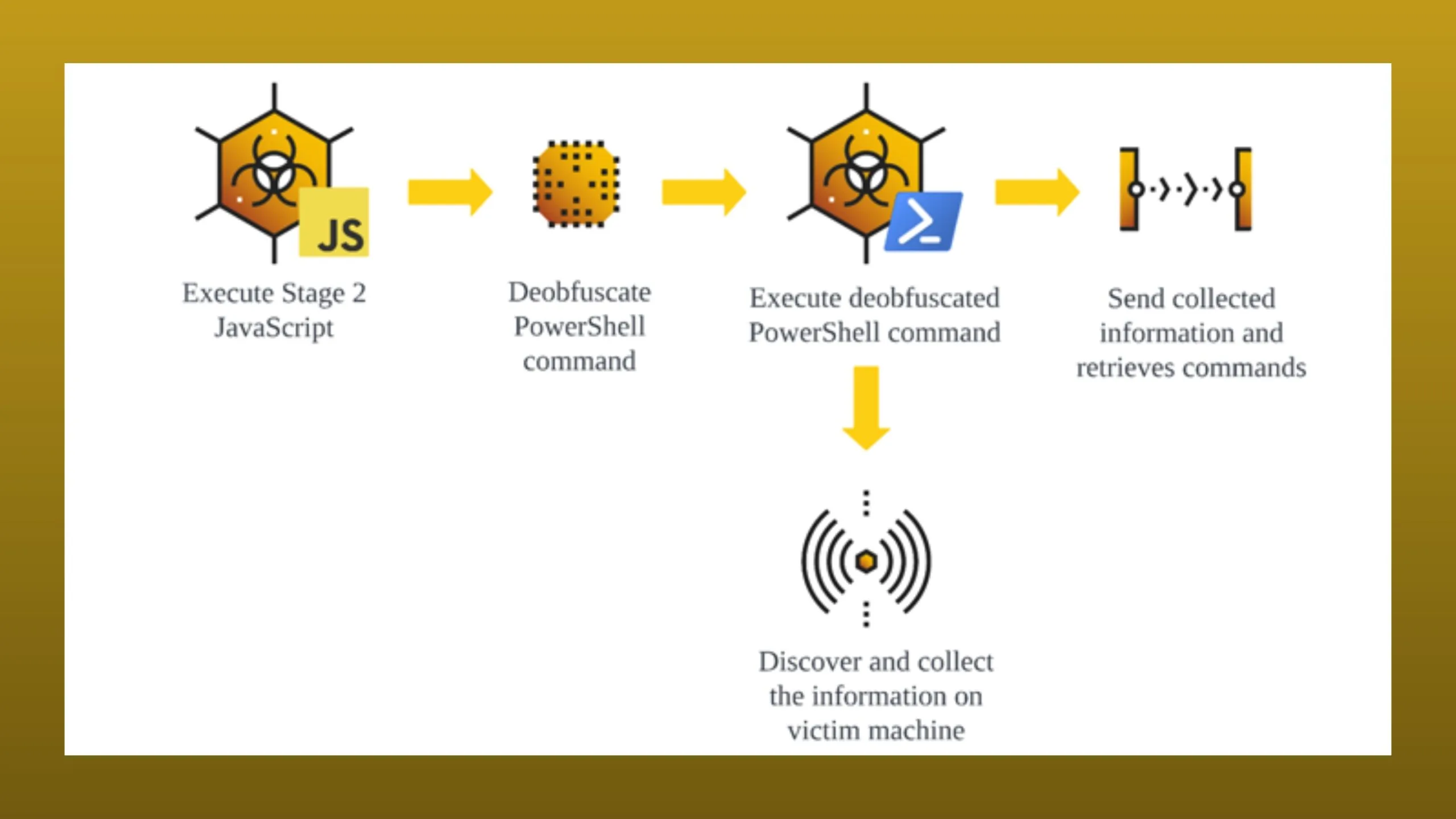

SandMan foi visto implantando um novo malware modular chamado ‘LuaDream’ em ataques usando sequestro de DLL em sistemas direcionados. O nome do malware vem do uso do compilador just-in-time LuaJIT para a linguagem de script Lua. O malware é usado para coletar dados e gerenciar plugins que ampliam sua funcionalidade, que são recebidos do servidor de comando e controle (C2) e executados localmente no sistema comprometido.

O desenvolvimento do malware parece estar ativo, com uma string de versão recuperada indicando o número de lançamento “12.0.2.5.23.29”, e os analistas viram sinais de logs e funções de teste já em junho de 2022. A preparação do LuaDream depende de um sofisticado processo de sete etapas na memória com o objetivo de evitar a detecção, iniciado pelo serviço Windows Fax ou Spooler, que executa o arquivo DLL malicioso.

O SentinelLabs relata que os carimbos de data e hora nos arquivos DLL usados para sequestro de pedidos estão muito próximos dos ataques, o que pode indicar que eles foram criados de forma personalizada para invasões específicas. LuaDream é composto por 34 componentes, sendo 13 componentes principais e 21 de suporte, que utilizam o bytecode LuaJIT e a API do Windows por meio da biblioteca ffi. Os componentes principais lidam com as funções primárias do malware, como coleta de dados do sistema e do usuário, controle de plug-ins e comunicações C2, enquanto os componentes de suporte lidam com os aspectos técnicos, como fornecer bibliotecas Lua e definições de API do Windows.

Após a inicialização, LuaDream se conecta a um servidor C2 (via TCP, HTTPS, WebSocket ou QUIC) e envia as informações coletadas, incluindo versões de malware, endereços IP/MAC, detalhes do sistema operacional, etc.

Devido aos invasores implantarem plug-ins específicos por meio do LuaDream em cada ataque, o SentinelLabs não possui uma lista exaustiva de todos os plug-ins disponíveis.

No entanto, o relatório aponta um módulo chamado ‘cmd’, cujo nome sugere que ele fornece aos invasores capacidades de execução de comandos no dispositivo comprometido.

Sandman se junta a uma lista crescente de invasores avançados que visam empresas de telecomunicações para espionagem, usando backdoors furtivos exclusivos que são difíceis de detectar e impedir.