Alguns hackers estão mirando em empresas de jogos e apostas online com o que parece ser um novo malware que os pesquisadores chamaram de IceBreaker.

Empresas de jogos são visadas por hackers em ataques com o malware IceBreaker

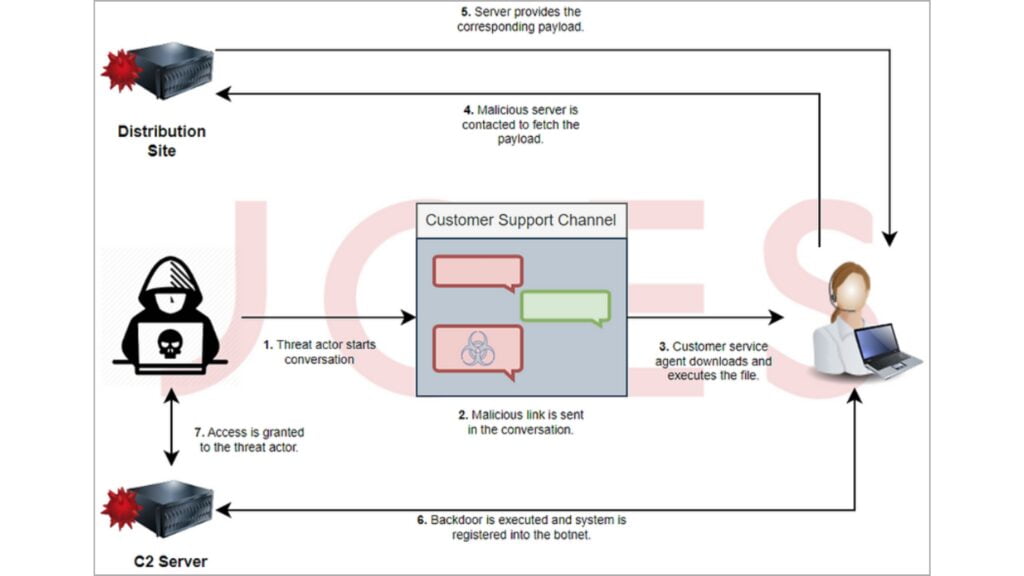

Os ataques baseiam-se em enganar os agentes de atendimento ao cliente para abrir capturas de tela maliciosas que o agente da ameaça envia sob o disfarce de um usuário enfrentando um problema. Tais ataques acontecem desde pelo menos setembro de 2022 e o grupo por trás deles permanece desconhecido, com pistas indistintas que apontam para sua origem.

Pesquisadores da empresa de resposta a incidentes Security Joes (Via: Bleeping Computer) acreditam que o backdoor do IceBreaker é obra de um novo ator de ameaça avançada que usa “uma técnica de engenharia social muito específica”, que pode levar a uma imagem mais clara de quem eles são.

Depois de analisar os dados de um incidente em setembro, o Security Joes conseguiu responder a três outros ataques antes que os hackers pudessem comprometer seus alvos. Os pesquisadores dizem que a única evidência pública do agente da ameaça IceBreaker que puderam encontrar foi um tweet do MalwareHunterTeam em outubro.

Enganando atendimento ao cliente

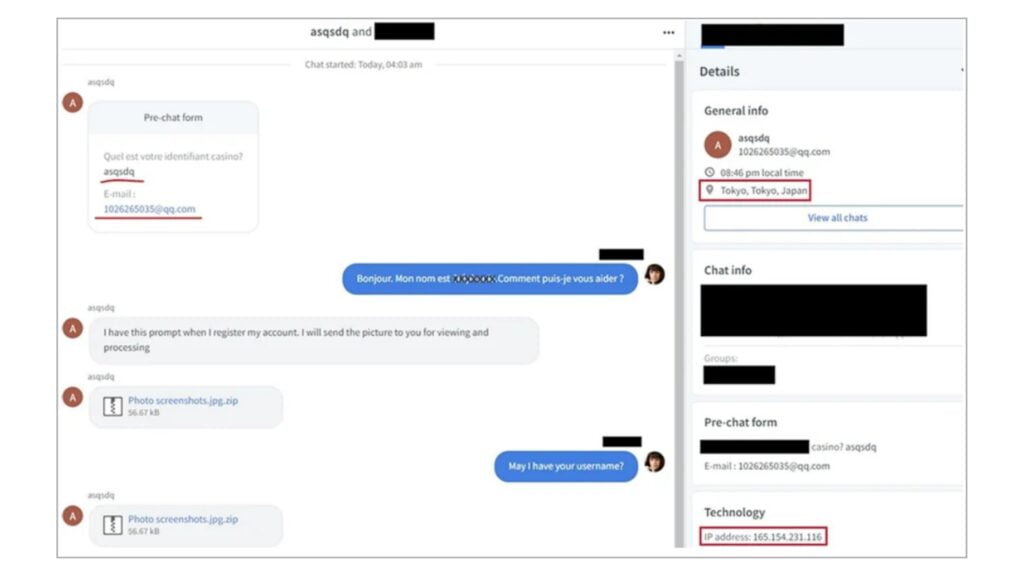

Para entregar o backdoor, o agente da ameaça entra em contato com o suporte ao cliente da empresa-alvo, fingindo ser um usuário com problemas para fazer login ou se registrar no serviço online. Os hackers convencem o agente de suporte a baixar uma imagem que descreva o problema melhor do que eles podem explicar.

Os pesquisadores dizem que a imagem é normalmente hospedada em um site falso que se faz passar por um serviço legítimo, embora também a tenham visto sendo entregue a partir de um armazenamento do Dropbox.

De acordo com o SecurityJoes, os diálogos examinados entre o agente da ameaça e os agentes de suporte indicam que o IceBreaker não é um falante nativo de inglês e pede propositalmente para falar com agentes que falam espanhol. No entanto, eles foram vistos falando outras línguas também.

Os links entregues desta forma levam a um arquivo ZIP contendo um arquivo LNK malicioso que busca o backdoor do IceBreaker, ou um script Visual Basic que baixa o Houdini RAT que está ativo desde pelo menos 2013.

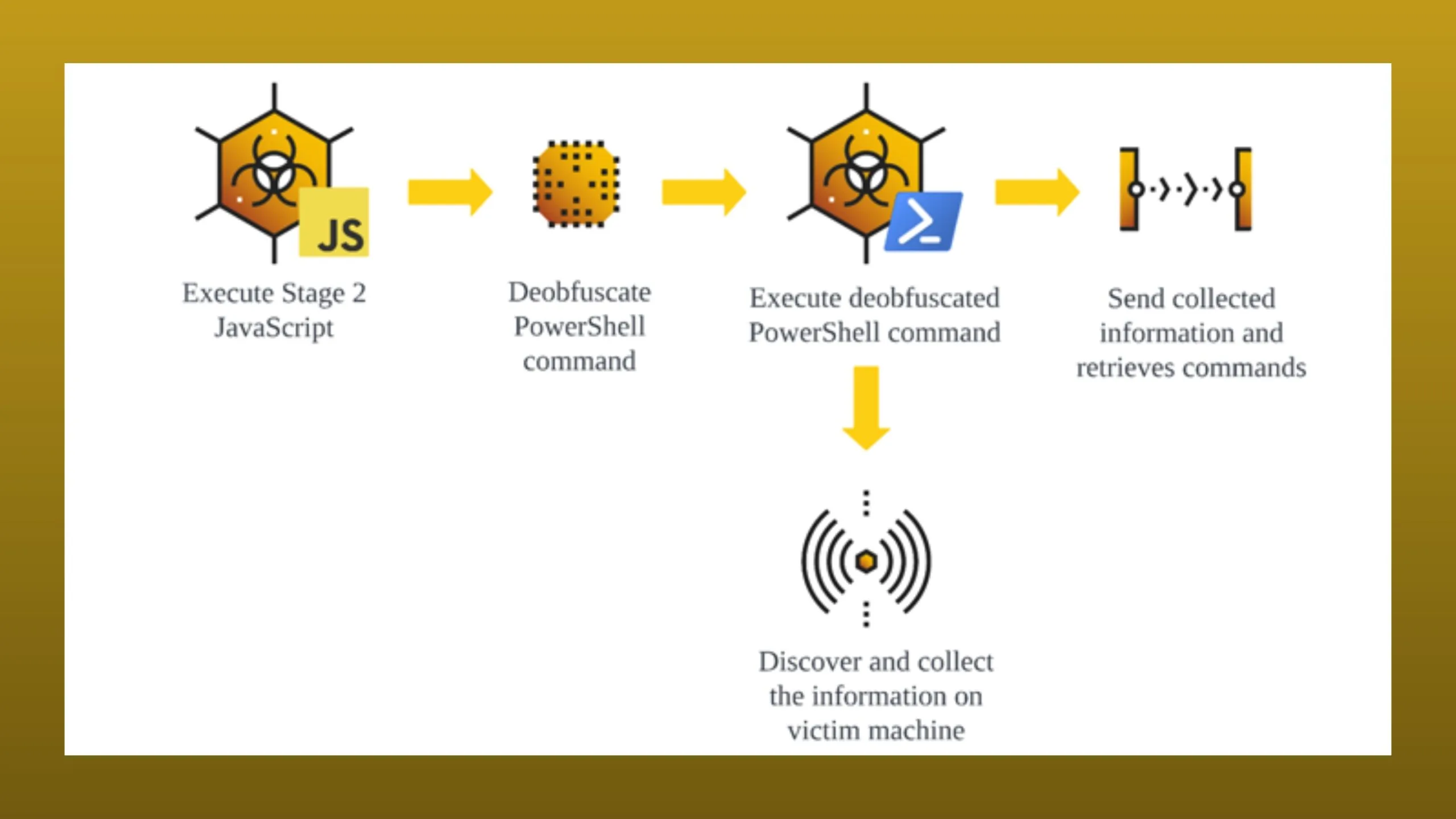

Os pesquisadores do Security Joes dizem que o malware baixado é “um arquivo JavaScript compilado altamente complexo” que pode descobrir processos em execução, roubar senhas, cookies e arquivos, abrir um túnel de proxy para o invasor e executar scripts recuperados do servidor do invasor.

A porta dos fundos do IceBreaker

O LNK malicioso é a principal carga útil de primeiro estágio que entrega o malware IceBreaker, enquanto o arquivo VBS é usado como backup, caso o operador de suporte ao cliente não consiga executar o atalho. O arquivo de atalho malicioso se apresenta como imagem JPG e tem sua extensão modificada de acordo. A carga MSI baixada tem uma taxa de detecção muito baixa no Virus Total, retornando apenas 4 positivos em 60 verificações.

O pacote MSI apresenta um grande conjunto de arquivos chamariz para evitar ferramentas de detecção e mecanismos de análise baseados em assinatura. A camada final é um arquivo CAB extraído para a pasta temporária da vítima, descartando a carga útil “Port.exe”.

O Security Joes diz que este é um executável C++ de 64 bits com uma sobreposição incomum, mantendo uma parte dos dados anexada ao final do arquivo. Os analistas acreditam que esta é uma forma de esconder recursos adicionais de produtos de segurança.

Os pesquisadores publicaram um relatório técnico descrevendo o modus operandi do agente da ameaça e como seu backdoor funciona. As regras da YARA também foram publicadas para ajudar as organizações a detectar o malware.

Além disso, o Security Joes recomenda que as empresas que suspeitem de uma violação do IceBreaker procurem arquivos de atalho criados na pasta de inicialização e verifiquem a execução não autorizada da ferramenta de código aberto tsocks.exe.