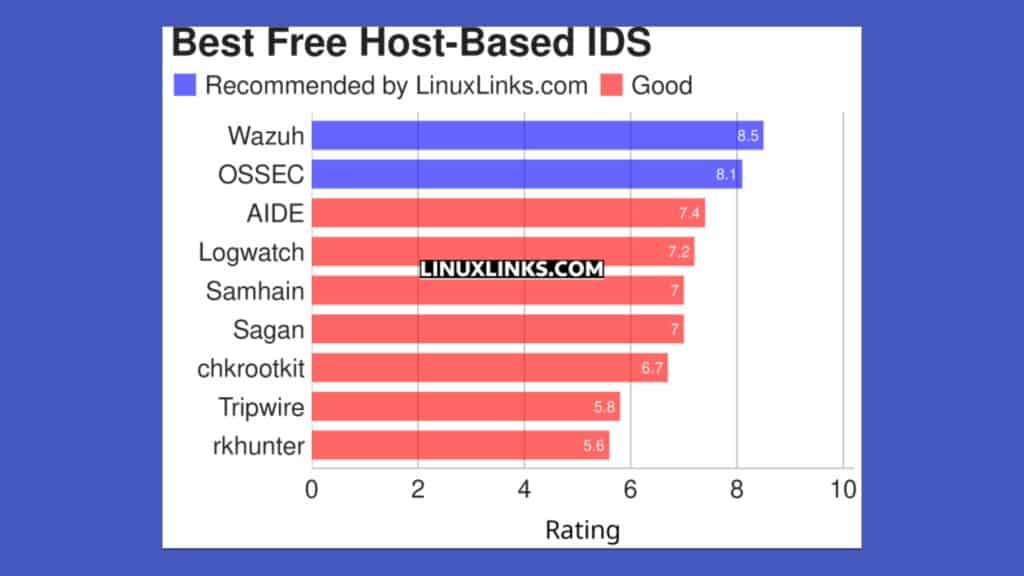

Para quem não sabe, um sistema de detecção de intrusão é um dispositivo ou aplicativo de software que monitora uma rede ou sistemas em busca de atividades maliciosas ou violações de políticas. Neste artigo, você conhecerá 9 excelentes sistemas de detecção de intrusão baseados em host, gratuitos e de código aberto.

Sistema de detecção de intrusão (IDS)

Os tipos de IDS variam em escopo, desde computadores únicos até grandes redes. As classificações mais comuns são sistemas de detecção de intrusão de rede (NIDS) e sistemas de detecção de intrusão baseados em host (HIDS).

Um sistema que monitora arquivos importantes do sistema operacional é um exemplo de HIDS, enquanto um sistema que detecta tráfego malicioso em uma rede é um exemplo de NIDS. Abaixo, uma lista com 9 excelentes sistemas de detecção de intrusão baseados em host, gratuitos e de código aberto, elaborada pelo pessoal do Linux Links.

Sistemas de detecção de intrusão baseados em host

- Wazuh: Plataforma usada para prevenção, detecção e resposta a ameaças. A solução Wazuh consiste em um agente de segurança de endpoint, implantado nos sistemas monitorados, e um servidor de gerenciamento, que coleta e analisa os dados coletados pelos agentes;

- OSSEC: Plataforma completa para monitorar e controlar seus sistemas. Ele realiza análise de log, verificação de integridade, monitoramento, detecção de rootkit, alertas em tempo real e resposta ativa;

- AIDE: Ambiente avançado de detecção de intrusões. Ele cria um banco de dados a partir das regras de expressão regular encontradas no(s) arquivo(s) de configuração;

- Logwatch: Analisador e analisador de log poderoso e versátil. Ele analisa os logs do seu sistema e cria um relatório analisando as áreas que você especifica. Logwatch é fácil de usar e funcionará imediatamente na maioria dos sistemas. Perl 5.8 ou mais recente é recomendado para executar o Logwatch;

- Samhain: Verificação de integridade de arquivos e monitoramento/análise de arquivos de log e muito mais. Samhain foi projetado para monitorar vários hosts com sistemas operacionais potencialmente diferentes, fornecendo registro e manutenção centralizados, embora também possa ser usado como um aplicativo independente em um único host;

- Sagan: Mecanismo de análise de log multithread e de alto desempenho. Ele usa uma arquitetura multithread para fornecer análise de log e eventos de alto desempenho.

- chkrootkit: Verifica localmente sinais de rootkit;

- Tripwire: Ferramenta de segurança e integridade de dados. Open Source Tripwire funciona como um sistema de detecção de intrusão baseado em host. Uma verificação Tripwire compara o estado atual do sistema de arquivos com um estado de linha de base conhecido e alerta sobre quaisquer alterações detectadas;

- rkhunter: Verifica rootkits, backdoors e possíveis explorações locais. Um script de shell que realiza várias verificações no sistema local para tentar detectar rootkits e malware conhecidos.