O ‘Command Not Found’ do Ubuntu tem uma falha de segurança para exploração com Snaps. É o que garantem pesquisadores da Aqua Security dizem que descobriram um problema de segurança significativo com o recurso “comando não encontrado” do Ubuntu.

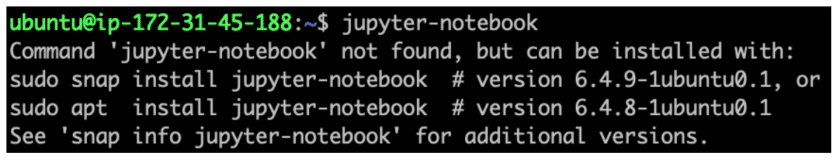

Quando você executa um comando para um pacote não instalado, o recurso “comando não encontrado” do Ubuntu entra em ação para informar:

a) comando não encontrado e

b) sugere proativamente os pacotes relevantes que você precisa instalar para executar o comando que você tentou.

As recomendações de pacotes são extraídas do software DEB disponível nos repositórios do Ubuntu (consultado em um banco de dados local que não muda com frequência) e para pacotes instantâneos no Snap Store (que envolve conexão com o banco de dados online da loja).

Usando snaps, pesquisadores de segurança dizem que as recomendações podem ser facilmente manipuladas por malfeitores (e não me refiro ao tipo Tommy Wiseau), testando o recurso para dizer aos usuários para instalarem um pacote snap que, em cenários de pesadelo, é malicioso.

Em uma postagem de blog para detalhar suas descobertas, o pesquisador Ilay Goldman diz: “o risco de invasores explorarem o utilitário ‘comando não encontrado’ para recomendar seus próprios pacotes snap maliciosos é uma preocupação urgente”.

“O verdadeiro perigo reside no alcance potencial deste problema, com invasores capazes de imitar milhares de comandos de pacotes amplamente utilizados”, acrescentando “instâncias anteriores de pacotes maliciosos que aparecem na Snap Store destacam este problema”.

Para provar a viabilidade deste vetor de ataque, o Aqua Nautilus realizou um experimento.

Manipule sugestões com snaps

O pacote jupyter-notebook não faz parte da instalação padrão do Ubuntu. Se você executar o comando em uma nova instalação, o recurso “comando não encontrado” fará seu trabalho: informará que o comando não foi encontrado e como instalar o pacote usando o APT.

Mas como esse pacote não estava na Snap Store (e o recurso de sugestão de pacote foi projetado para recomendar pacotes instantâneos sempre que possível), os pesquisadores conseguiram registrar o nome e, em seguida, enviar um aplicativo para a Snap Store fingindo ser ele.

Com certeza, pouco tempo depois command-not-found começaram a recomendar seu pacote falso junto com o real:

Essa “exploração” permite que ataques joguem a recomendação usando Snaps, fazendo com que o Ubuntu recomende pacotes snap duvidosos para usuários que tentam executar software comum e conhecido.

Tudo o que os invasores precisam fazer é enviar seu snap com o mesmo nome e relaxar: o recurso command-not-found fará o resto.

Aqua Nautilus afirma que até 26% dos comandos associados aos pacotes APT no Ubuntu são vulneráveis ??a esta representação direta.

‘Command Not Found’ do Ubuntu tem falha para exploração com Snaps

Mesmo que um nome de pacote já esteja registrado na Snap Store, existem outras maneiras de manipular o sistema, explorando alias e erros de digitação, permitindo assim que ladrões tenham seus snaps desagradáveis ??sugeridos aos usuários junto ou antes dos legítimos.

Isso prejudica a confiança nas recomendações que esse recurso faz. Se uma parte importante da experiência de linha de comando do Ubuntu diz “você precisa instalar package1para executar foo”, você deseja poder confiar nela.

Mas se um snap malicioso fosse recomendado a um usuário e ele o instalasse, isso poderia fazer algo ruim?

Sim – os snaps podem usar “interfaces de conexão automática” como o X11, que muitas pessoas ainda usam, para fazer coisas desagradáveis, como roubar credenciais que você digita em outros aplicativos abertos ao mesmo tempo. Não é uma falha teórica; esses pesquisadores fizeram uma prova de conceito que prova que isso é possível.

Isso é realmente um problema?

A boa notícia é que, por enquanto, ninguém relatou ter sido enganado por meio desse mecanismo e não há sinais de que malware instantâneo esteja explorando-o ativamente, o que é bom.

Além disso, é fácil para a Canonical solucionar esse problema por meio de mitigações. Restringir recomendações instantâneas àquelas enviadas por desenvolvedores verificados seria um começo.

Como sempre, nós, usuários, devemos arcar com parte do fardo. Quando instalamos qualquer coisa de qualquer fonte, precisamos estar atentos a erros de digitação, verificar se o que estamos instalando é o que afirma ser e se está empacotado por uma fonte confiável.

Interessado em aprender mais? Acesse a postagem do blog Aqua para ler o relatório na íntegra.

Eles fornecem detalhes sobre como funciona o ‘comando não encontrado’, como ele determina a relevância de suas sugestões e como os invasores podem usar pacotes instantâneos para fazer coisas assustadoras, mesmo quando o confinamento estrito está ativado e a revisão manual não é acionada.