Várias falhas críticas de segurança foram divulgadas no OpenPrinting Common Unix Printing System (CUPS) em sistemas Linux. Essas falhas podem permitir a execução remota de comandos sob certas condições.

Falhas identificadas no CUPS Linux

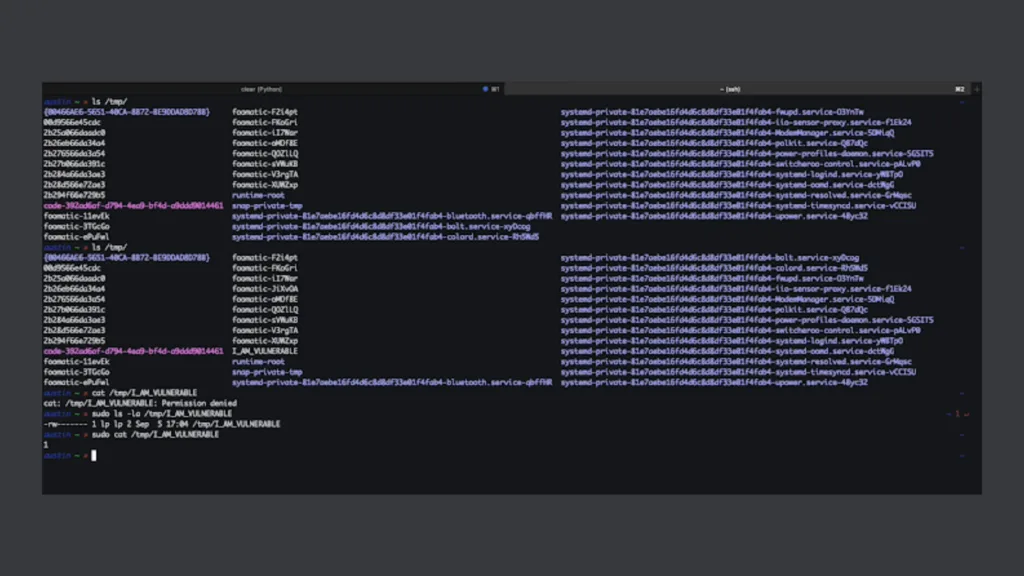

De acordo com o pesquisador de segurança Simone Margaritelli, “um invasor remoto não autenticado pode substituir silenciosamente os URLs IPP de impressoras existentes (ou instalar novas) por uma maliciosa, resultando na execução de comandos arbitrários (no computador) quando um trabalho de impressão é iniciado (naquele computador)”.

CUPS é um sistema de impressão de código aberto baseado em padrões para Linux e outros sistemas operacionais semelhantes ao Unix, incluindo ArchLinux, Debian, Fedora, Red Hat Enterprise Linux (RHEL), ChromeOS, FreeBSD, NetBSD, OpenBSD, openSUSE e SUSE Linux.

A lista de vulnerabilidades é a seguinte:

- CVE-2024-47176 – cups-browsed <= 2.0.1 vincula-se ao UDP INADDR_ANY:631 confiando em qualquer pacote de qualquer fonte para disparar uma solicitação IPP Get-Printer-Attributes para uma URL controlada pelo invasor;

- CVE-2024-47076 – libcupsfilters <= 2.1b1 cfGetPrinterAttributes5 não valida ou higieniza os atributos IPP retornados de um servidor IPP, fornecendo dados controlados pelo invasor para o restante do sistema CUPS;

- CVE-2024-47175 – libppd <= 2.1b1 ppdCreatePPDFromIPP2 não valida ou higieniza os atributos IPP ao gravá-los em um arquivo PPD temporário, permitindo a injeção de dados controlados pelo invasor no PPD resultante;

- CVE-2024-47177 – cups-filters <= 2.0.1 foomatic-rip permite execução de comando arbitrário por meio do parâmetro PPD FoomaticRIPCommandLine;

Consequências

Uma consequência dessas deficiências é que elas podem ser transformadas em uma cadeia de exploração que permite que um invasor crie um dispositivo de impressão malicioso e falso em um sistema Linux exposto à rede executando CUPS e acione a execução remota de código ao enviar um trabalho de impressão.

O RHEL, em um comunicado, disse que todas as versões do sistema operacional são afetadas pelas quatro falhas, mas observou que elas não são vulneráveis em sua configuração padrão. Ele marcou os problemas como Importantes em gravidade, dado que o impacto no mundo real provavelmente será baixo.

A empresa de segurança cibernética Rapid7 destacou que os sistemas afetados são exploráveis, seja pela internet pública ou por segmentos de rede, somente se a porta UDP 631 estiver acessível e o serviço vulnerável estiver escutando.

A Palo Alto Networks divulgou que nenhum de seus produtos e serviços em nuvem contém os pacotes de software relacionados ao CUPS mencionados acima e, portanto, não são afetados pelas falhas.

Patches para as vulnerabilidades estão sendo desenvolvidos atualmente e devem ser lançados nos próximos dias. Até lá, é aconselhável desabilitar e remover o serviço cups-browsed se não for necessário, e bloquear ou restringir o tráfego para a porta UDP 631.

Satnam Narang, engenheiro sênior de pesquisa da Tenable, disse que essas vulnerabilidades não estão no nível do Log4Shell ou do Heartbleed.

Via: The Hacker News