Os cibercriminosos norte-coreanos do Grupo Lazarus estão utilizando a tática ClickFix para enganar candidatos a emprego no setor de criptomoedas. Essa estratégia tem como objetivo implantar o malware GolangGhost, um backdoor baseado em Go, em dispositivos Windows e macOS. A descoberta foi feita pela empresa de cibersegurança francesa Sekoia, que apelidou essa nova campanha de ClickFake Interview.

Lazarus Group usa ClickFix para espalhar GolangGhost e atingir candidatos a emprego

O golpe da entrevista falsa

O Lazarus Group tem um histórico de usar engenharia social para comprometer alvos estratégicos. Dessa vez, a abordagem consiste em entrar em contato com profissionais via LinkedIn ou X, simulando entrevistas para empresas conhecidas como Coinbase, KuCoin, Kraken e Robinhood. Os candidatos são convidados a realizar entrevistas por meio de uma plataforma chamada Willo. Durante o processo, são instruídos a baixar um software de videoconferência supostamente necessário para corrigir um erro na câmera, mas que na realidade contém o malware.

Como ocorre a infecção?

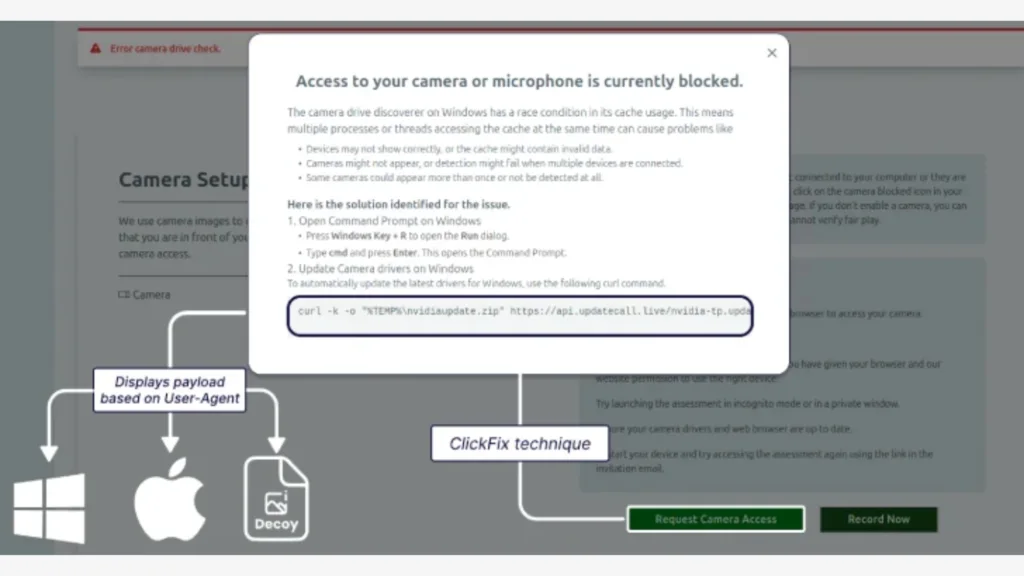

O método de infecção varia de acordo com o sistema operacional:

- Windows: Os alvos recebem instruções para rodar um comando no Prompt de Comando via curl, que baixa e executa um script VBS. Esse script, por sua vez, aciona um processo em lote que instala o GolangGhost.

- macOS: Os usuários são orientados a abrir o Terminal e rodar um comando curl, que executa um script malicioso. Esse código ativa um segundo script que instala um stealer chamado FROSTYFERRET e o backdoor.

FROSTYFERRET exibe uma mensagem falsa dizendo que o Chrome precisa de permissão para acessar a câmera ou o microfone. Em seguida, um prompt solicita a senha do sistema, independentemente de ser válida ou não. Os dados são enviados para um servidor remoto, podendo ser usados para acessar chaves do iCloud Keychain.

Lazarus expande sua atuação na Europa

Enquanto a campanha ClickFix atinge candidatos a emprego, o Google Threat Intelligence Group (GTIG) identificou um aumento no número de trabalhadores de TI norte-coreanos atuando remotamente na Europa. Esses profissionais falsificam identidades e se infiltram em empresas para gerar receita ilícita para Pyongyang, utilizando plataformas como Upwork, Freelancer e Telegram. Muitos alegam ser de países como Itália, Japão e Singapura para ocultar sua verdadeira origem.

Além de aplicar golpes, esses trabalhadores podem recorrer à extorsão, ameaçando divulgar informações sigilosas das empresas onde atuam. As tentativas de chantagem cresceram desde outubro de 2024, especialmente em companhias que adotam a política Traga seu Próprio Dispositivo (BYOD), que não possuem as mesmas medidas de segurança dos ambientes corporativos tradicionais.

Conclusão

A estratégia do Grupo Lazarus demonstra sua capacidade de adaptação, explorando falhas humanas para comprometer alvos valiosos. A expansão da atividade na Europa indica um novo desafio para a cibersegurança global, exigindo maior vigilância das empresas ao contratar funcionários remotos e ao lidar com processos seletivos online. Empresas devem reforçar suas políticas de segurança e educar seus colaboradores sobre ataques de engenharia social como o ClickFix.