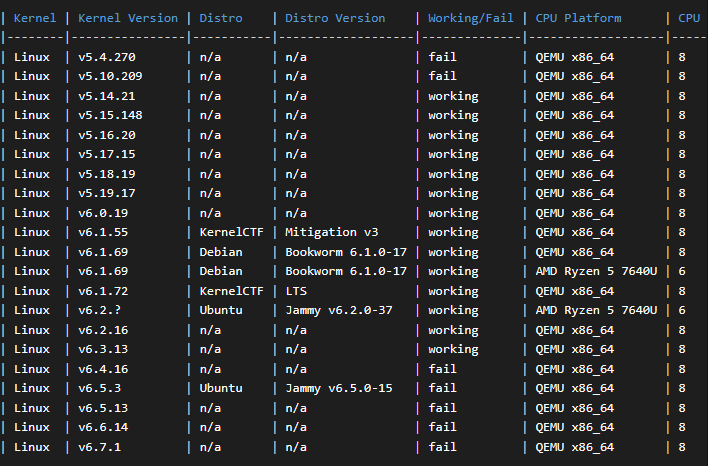

As grandes distribuições Linux como Fedora, Debian, Ubuntu sofrem com falha no kernel Linux que dá acesso root a invasores. Trata-se da CVE-2024-1086 vira as tabelas de página em administradores de sistema. Esta é uma exploração de prova de conceito de escalonamento de privilégios do Linux. Segundo o especialista em procurar bugs, essa falha funciona normalmente, sem qualquer dificuldade, em versões do kernel entre pelo menos 5.14 e 6.6.14.

Executar a exploração como um usuário normal em uma máquina vulnerável concederá acesso root à caixa, permitindo que você faça o que quiser nela. Isso pode ser usado por insiders desonestos ou malware já em um computador para causar mais danos e problemas.

Isso afeta Debian, Ubuntu, Red Hat, Fedora e, sem dúvida, outras distribuições Linux. O localizador de falhas, conhecido pelo identificador Notselwyn, emitiu um relatório técnico altamente detalhado do bug esta semana e disse que seu exploit teve uma taxa de sucesso de 99,4% no kernel 6.4.16, por exemplo.

A vulnerabilidade é rastreada como CVE-2024-1086. É avaliado 7,8 de 10 em termos de gravidade CVSS. Ele foi corrigido no final de janeiro, as atualizações foram lançadas desde então, e se você ainda não atualizou seu kernel vulnerável e o escalonamento de privilégios locais (LPE) é uma preocupação, dê uma olhada mais de perto nesta coisa.

“Nunca tinha tido tanta alegria em desenvolver um projeto, especificamente ao soltar a primeira casca de raiz com o bug”, entusiasmou-se Notselwyn.

Fedora, Debian, Ubuntu sofrem com falha no kernel Linux que dá acesso root a invasores

A falha é um bug duplo livre no componente netfilter do kernel Linux envolvendo nf_tables. Como explicou o Banco de Dados Nacional de Vulnerabilidades dos EUA:

A função nft_verdict_init() permite valores positivos como erro de queda dentro do veredicto de gancho e, portanto, a função nf_hook_slow() pode causar uma vulnerabilidade livre dupla quando NF_DROP é emitido com um erro de queda semelhante a NF_ACCEPT.

Tudo isso pode levar a um travamento ou execução arbitrária de código no kernel após a exploração.